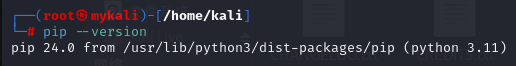

查看pip的版本:

pip --version

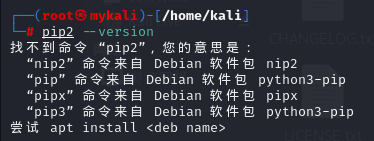

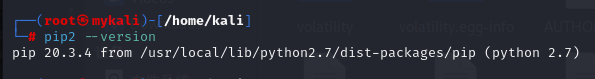

查看pip2的版本:

pip2 --version

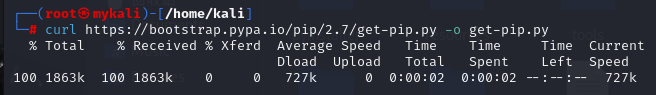

下载 get-pip.py:

curl https://bootstrap.pypa.io/pip/2.7/get-pip.py -o get-pip.py

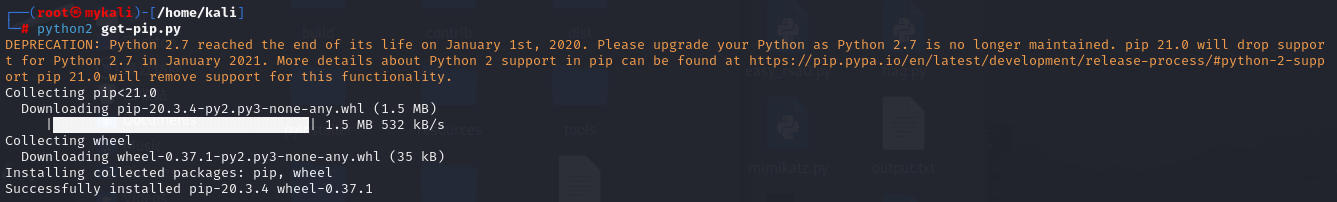

安装pip2:

python2 get-pip.py

查看pip2是否安装成功:

pip2 --version

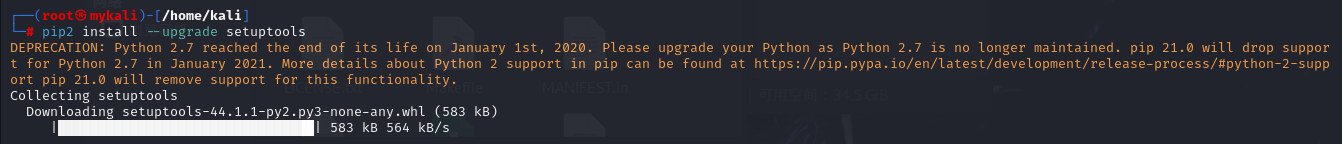

升级pip2:

pip2 install --upgrade setuptools

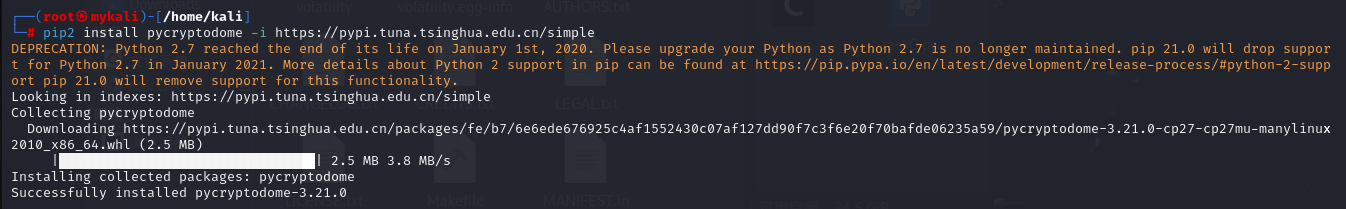

安装crypto:

pip2 install pycryptodome -i https://pypi.tuna.tsinghua.edu.cn/simple

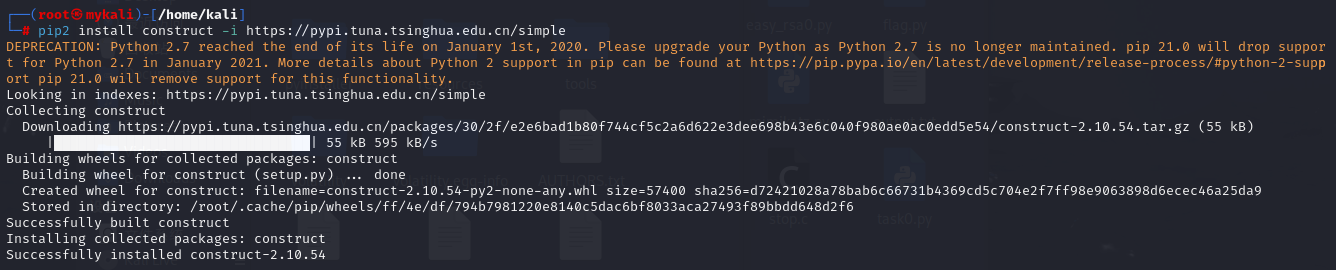

安装construct:

pip2 install construct -i https://pypi.tuna.tsinghua.edu.cn/simple

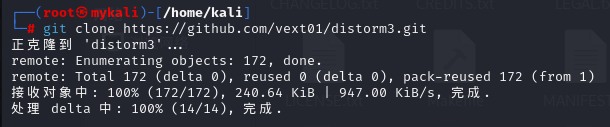

克隆distorm3项目:

git clone https://github.com/vext01/distorm3.git

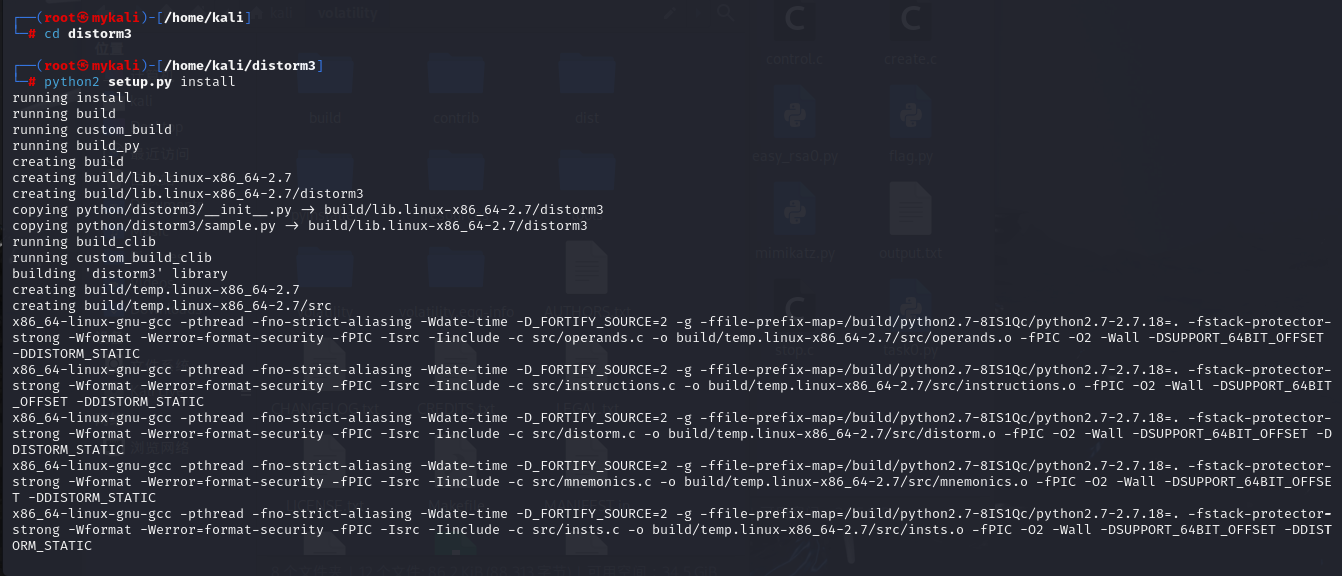

进入distorm3目录并进行安装distorm3:

cd distorm3

python2 setup.py install

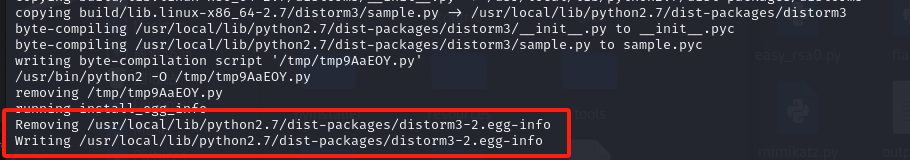

安装成功的界面:

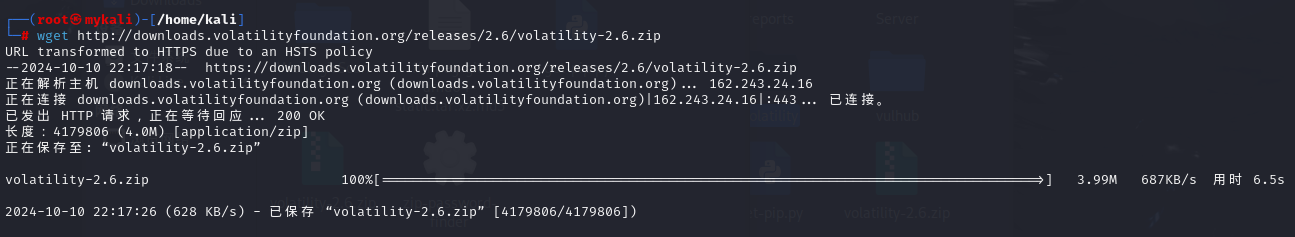

克隆volatility项目:(注意:这一步有问题,我弄了快照修改这一步的操作了)

git clone https://github.com/volatilityfoundation/volatility.git

修改后:

wget http://downloads.volatilityfoundation.org/releases/2.6/volatility-2.6.zip

解压volatility-2.6.zip文件:

unzip volatility-2.6.zip

修改名字为volatility

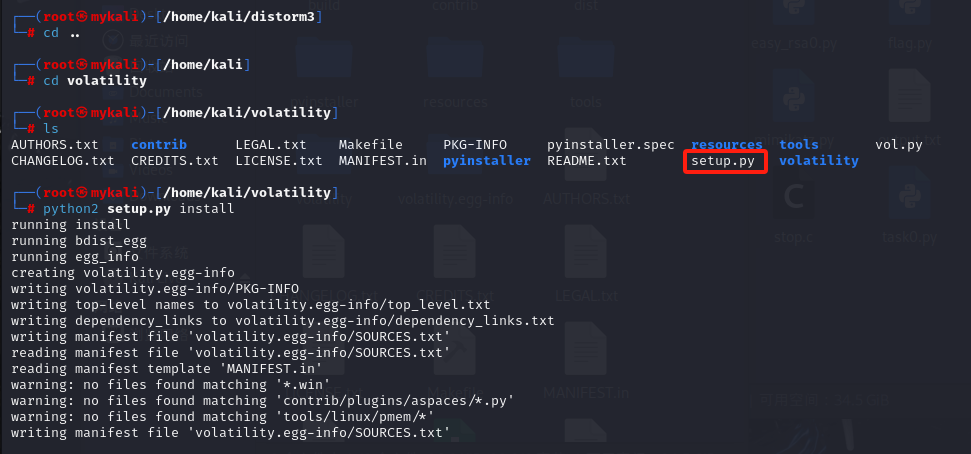

进入volatility目录并进行安装:

cd volatility

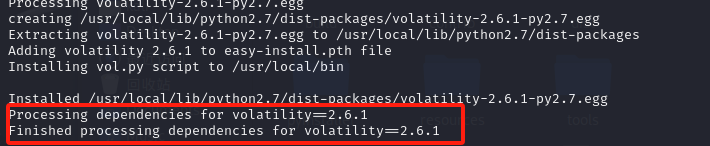

python2 setup.py install

安装成功后的界面如图:

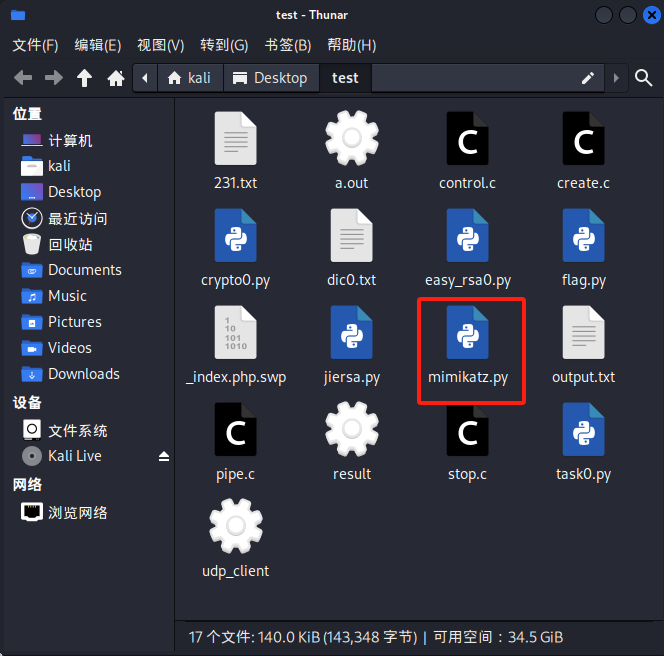

接下来就要安装mimikatz插件了

(mimikatz.py插件可以从内存中提取明文密码)

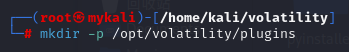

在/opt目录下创建volatility/plugins目录用于存放插件:

mkdir -p /opt/volatility/plugins

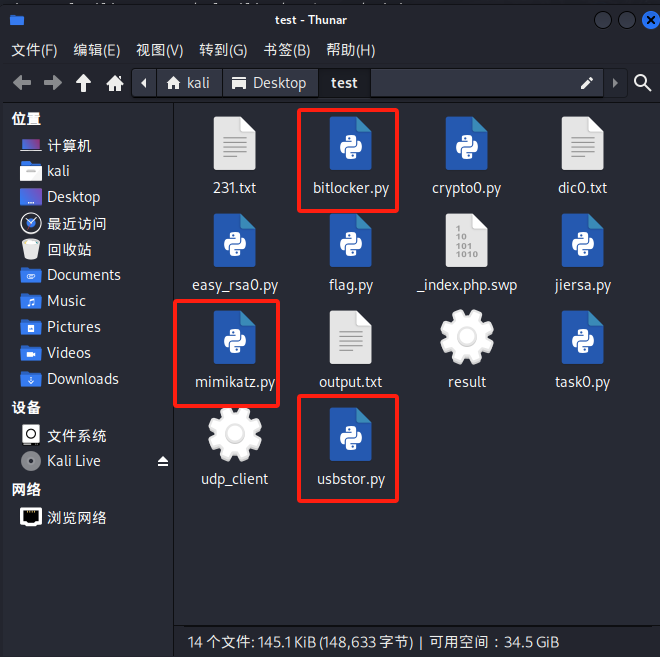

这里由于原来的链接失效了,所以需要手动去下载mimikatz.py文件,点击下面链接去下载mimikatz.py粘贴到kali的test文件夹中

https://github.com/RealityNet/hotoloti/blob/master/volatility/mimikatz.py

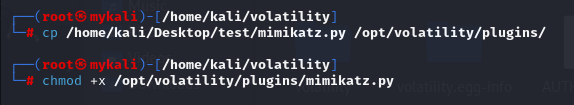

将mimikatz.py复制过去并对其赋予权限:

cp /home/kali/Desktop/test/mimikatz.py /opt/volatility/plugins/

chmod +x /opt/volatility/plugins/mimikatz.py

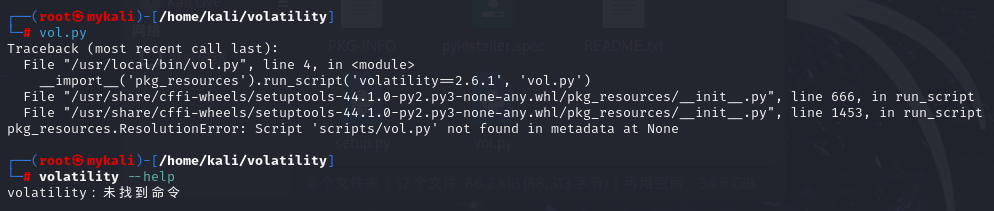

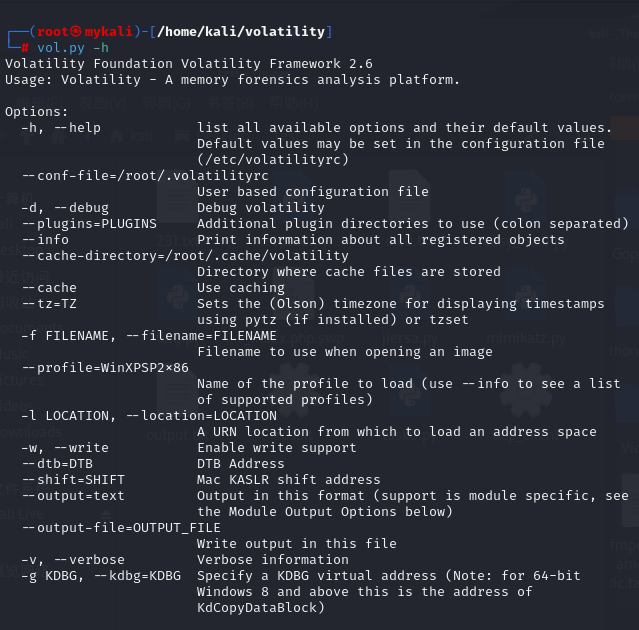

volatility的使用方法介绍:

嗯?怎么出问题了?

切回个快照修改一下做的步骤,成功了(已在对应步骤修改内容)

当使用第三方插件的时候,需要使用 --plugin 属性指定插件的存放目录。如下:

vol.py --plugin=/opt/volatility/plugins -f /root/neicun.vmem --profile=Win7SP1x64 mimikatz(系统版本是:Win7SP1x64)

vol.py --plugin=/opt/volatility/plugins -f [内存镜像文件路径] --profile [系统版本] [插件名]

volatility的基本使用方法:

# 查看imageinfo获取操作系统类型

vol.py -f <filename> imageinfo

# 示例:

vol.py -f ~/memdump_win7.mem imageinfo

# 指定操作系统类型进行其他操作

vol.py -f <filename> --profile <ostype>

# 查看进程

vol.py -f <filename> --profile <ostype> pslist

# 筛选特定后缀名的文件

vol.py -f <filename> --profile <ostype> filescan | grep -E "txt|xml|png|jpg|gif|zip|rar|7z|pdf|doc|docx|php|py|flag"

# 桌面

vol.py -f <filename> --profile <ostype> filescan | grep -E "Desktop"

# 导出文件

vol.py -f <filename> --profile <ostype> dumpfiles -Q <virtual address> -D <savedir>

# 获取系统用户名

vol.py -f <filename> --profile <ostype> printkey -K "SAM\Domains\Account\Users\Names"

# 查看注册表

vol.py -f <filename> --profile <ostype> hivelist

# 提取用户名与密码hash

vol.py -f <filename> --profile <ostype> hashdump

# 获取IE浏览器历史记录

vol.py -f <filename> --profile <ostype> iehistory

# 查看网络连接

vol.py -f <filename> --profile <ostype> netscan

# 将内存中的某个进程数据以 dmp 的格式保存出来

vol.py -f <filename> --profile <ostype> memdump -p <pid> -D <savedir>

# 查看命令行历史记录

vol.py -f <filename> --profile <ostype> cmdscan

# 查看进程命令行参数

vol.py -f <filename> --profile <ostype> cmdline

# 获取TrueCrypt秘钥信息

vol.py -f <filename> --profile <ostype> truecryptmaster

# 获取TrueCrypt密码信息

vol.py -f <filename> --profile <ostype> truecryptpassphrase

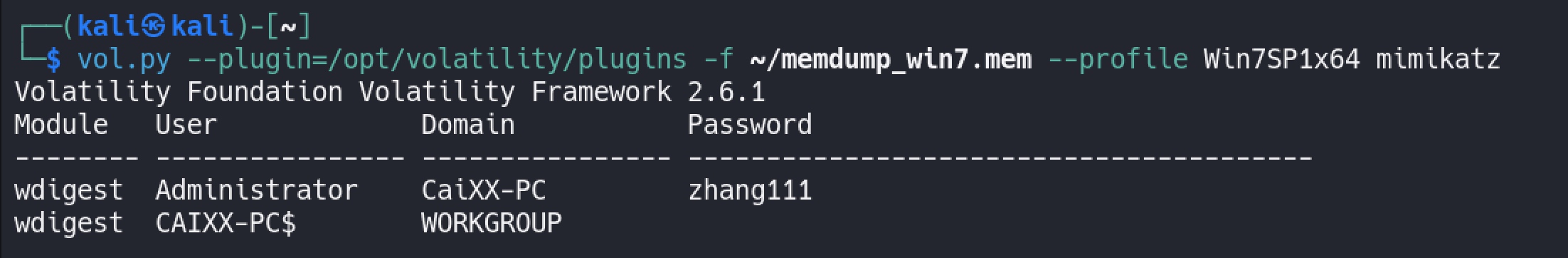

插件mimikatz.py的使用方法:

vol.py --plugin=/opt/volatility/plugins -f ~/memdump_win7.mem --profile Win7SP1x64 mimikatz

都写到这了,就顺带安装一下其他插件了

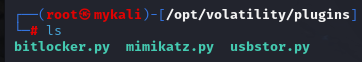

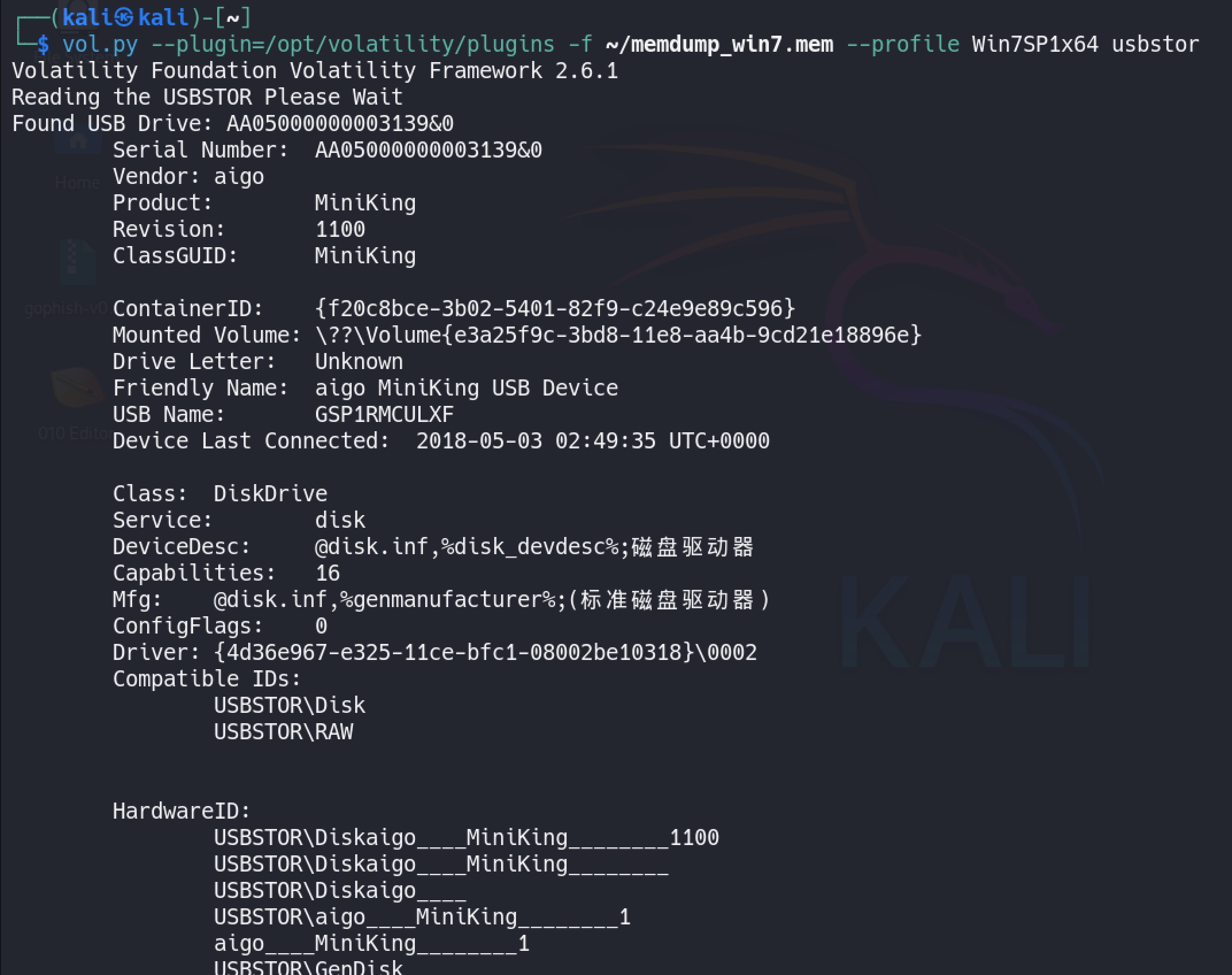

安装bitlocker.py插件和usbstor.py插件:

(bitlocker.py插件可在内存中检索全卷加密密钥(FVEK)。然后,FVEK 可用于 Dislocker 来解密加密卷。

usbstor.py插件用于扫描注册表,查找接入过系统的 USB 设备信息。

)

还是一样先在本机下载好后复制粘贴到kali的test文件夹中

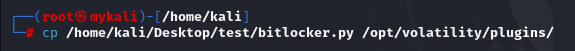

首先是bitlocker.py插件

复制到plugins目录下:

cp /home/kali/Desktop/test/bitlocker.py /opt/volatility/plugins/

赋予执行权限:

chmod +x /opt/volatility/plugins/bitlocker.py

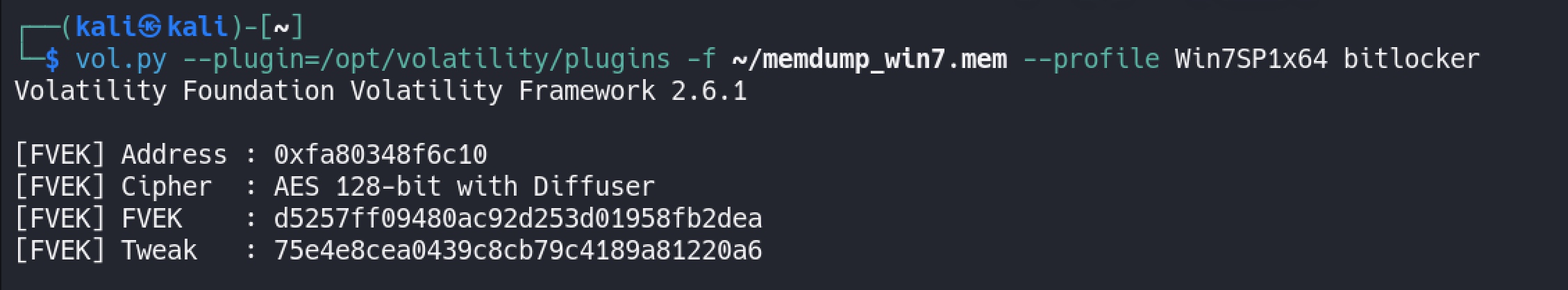

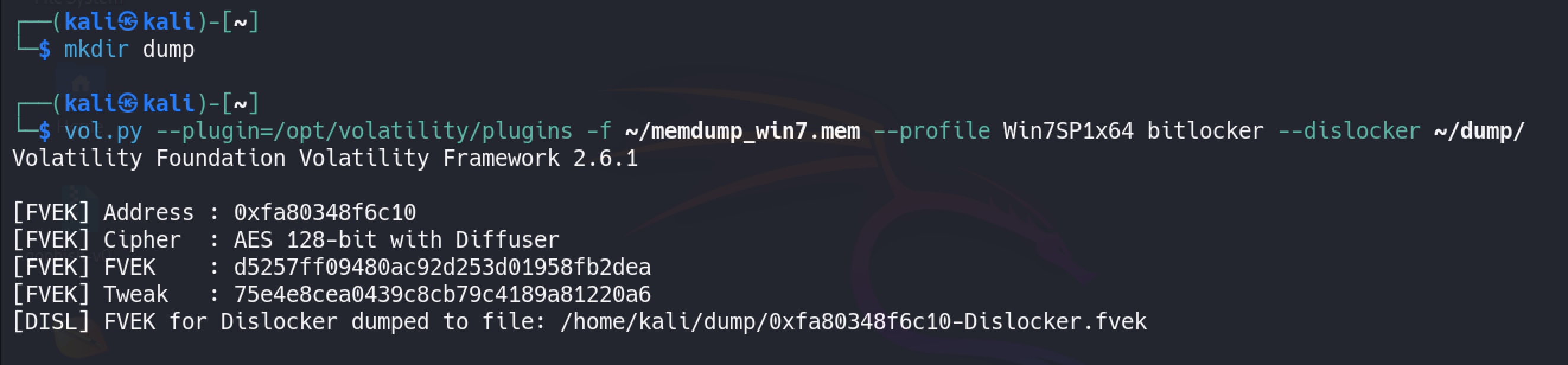

插件bitlocker.py的使用方法:

vol.py --plugin=/opt/volatility/plugins -f ~/memdump_win7.mem --profile Win7SP1x64 bitlocker

要使用Dislocker测试 FVEK,可以添加参数 --dislocker 并指定 FVEK 输出路径:

# 创建用于存放 FVEK 的文件夹

mkdir ~/dump

# 导出 FVEK

vol.py --plugin=/opt/volatility/plugins -f ~/memdump_win7.mem --profile Win7SP1x64 bitlocker --dislocker ~/dump

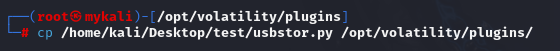

接下来就是usbstor.py插件

复制到plugins目录下:

cp /home/kali/Desktop/test/usbstor.py /opt/volatility/plugins/

赋予执行权限:

chmod +x /opt/volatility/plugins/usbstor.py

插件usbstor.py的使用方法:

vol.py --plugin=/opt/volatility/plugins -f ~/memdump_win7.mem --profile Win7SP1x64 usbstor

8万+

8万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?