一、计算机网络参考模型

- 理解TCP/IP五层参考模型(四层)

- OSI七层参考模型(自下而上)

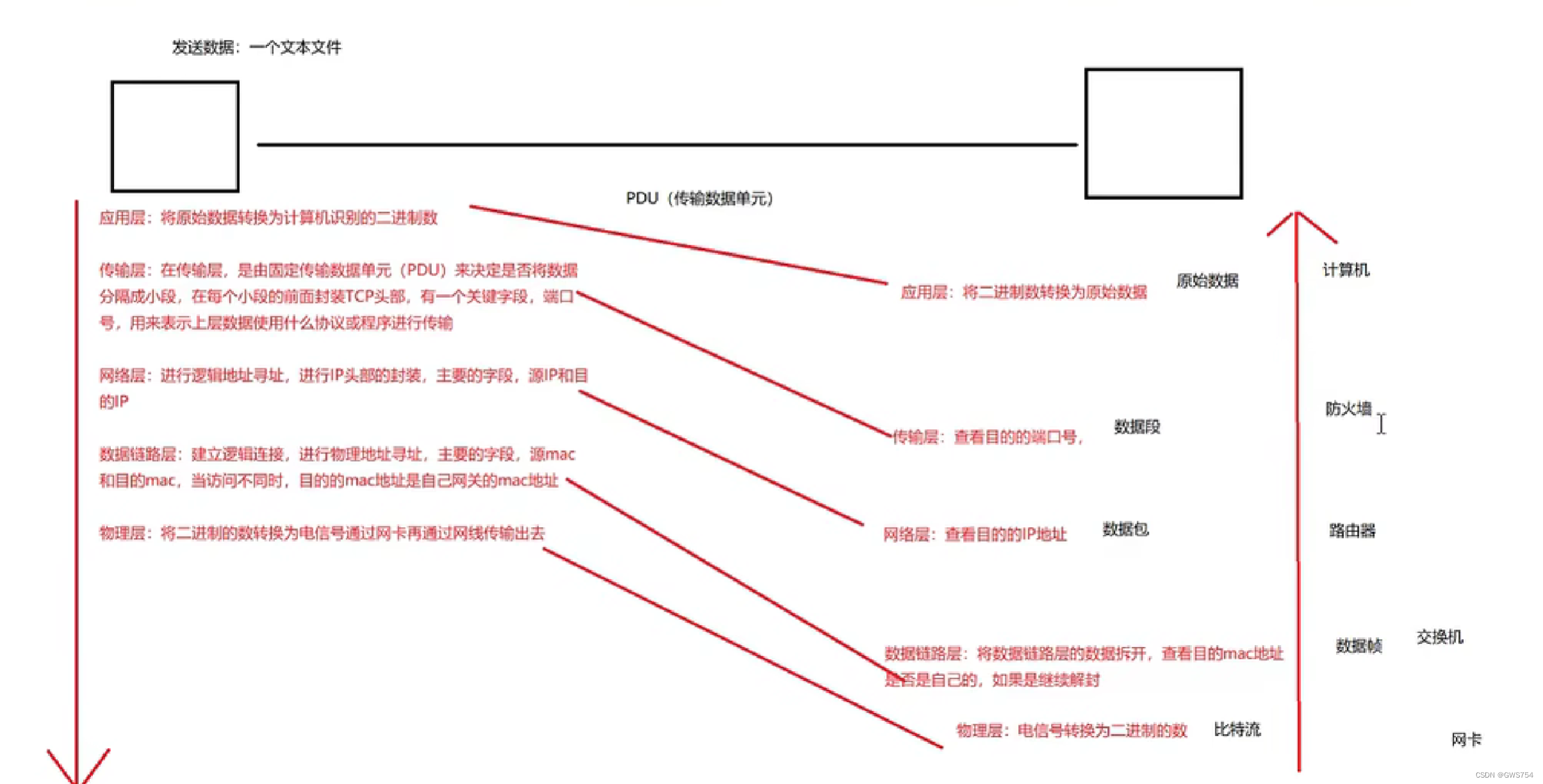

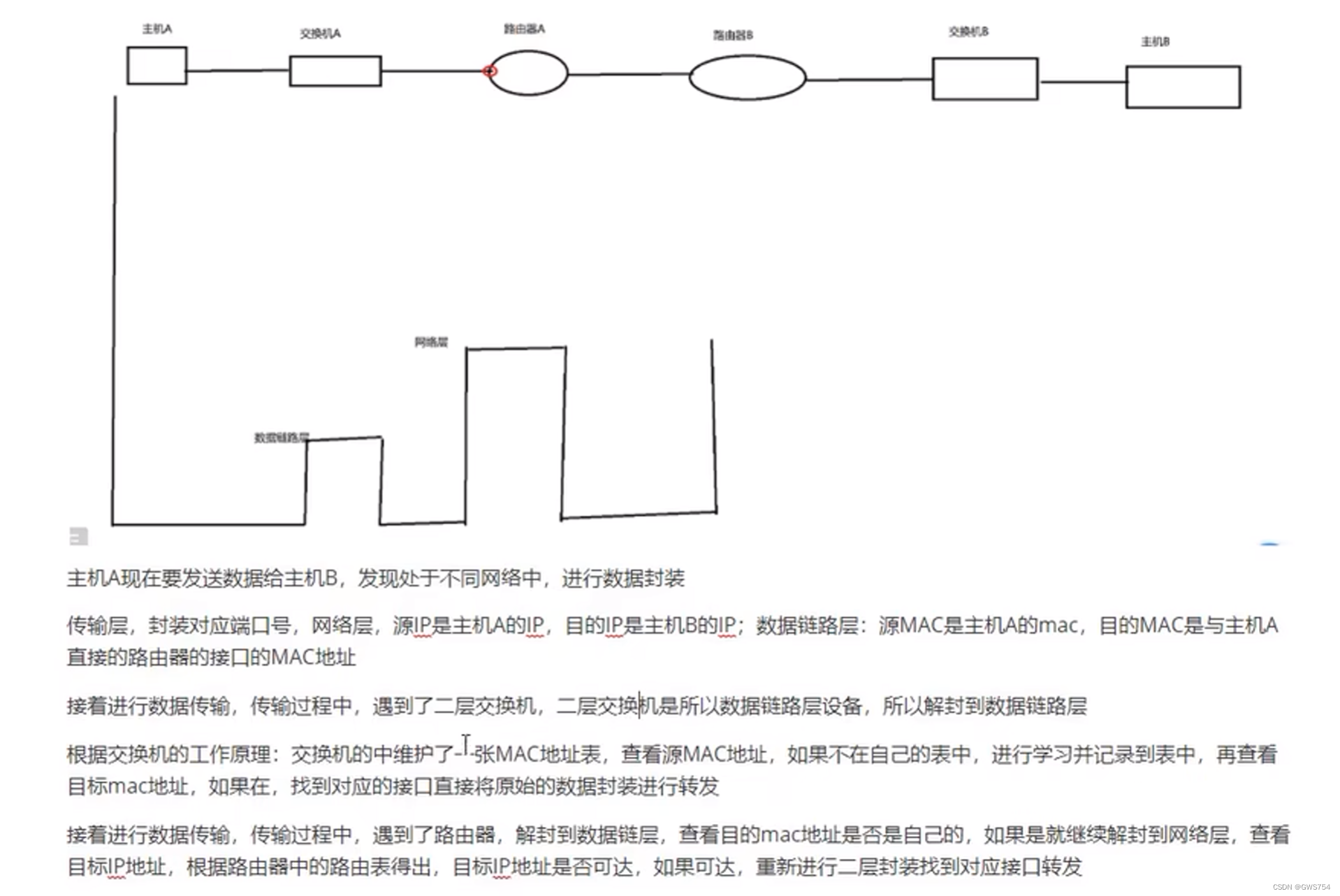

- 物理层:将二进制数转换成传输的电信号或光信号(建立、维护、断开物理链接),相当于网卡

- 数据链路层:建立逻辑链接,进行硬件地址(MAC地址)寻址、差错校验

- 网络层:进行逻辑地址(IP地址)寻址,实现不同网络之间路径的选择

- 传输层:定义传输数据的协议端口号,流量控制、差错校验

- 会话层:会话的建立、管理、中止

- 表示层:数据的表示,加密、压缩等

- 应用层:网络服务与最终用户的一个接口(将原始的数据转换成电脑能识别的二进制数)

- 应用层协议及端口号:

- 应用层:在应用层,TCP/IP 定义了许多协议,如 HTTP (超文本传输协议)、FTP(文件传输协议)、SMTP(简单邮件传输协议)DNS(域名系统)等。TELNET(TCP/23) 、SSH (TCP/22) 、HTTPS (TCP/443) 、TFTP (UDP/69) 、NTP (UDP/123) 、POP3(TCP/110) 、IMAP (TCP/T43) 、SMTP (TCP/25) 、RDP (TCP/3389) 、SMB (TCP/139、445) 、DNS(TCP/53)UDP/53) 、FTP (TCP/21、20) 、MYSQL (TCP/3306)

二、协议

TCP/IP协议簇

- 网络接口层(没有特定的协议) PPPOE

- 物理层

- 数据链路层

- 网络层: IP (v4/v6) ARP (地址解析协议) RARPIGMPICMP (Internet控制报文协议)

- 传输层: TCP (传输控制协议) UDP (用户数据报协议)

- 应用层:都是基于传输层协议的端口,总共端口0~655350-1023HTTP---tcp80HTTPS-----TCP443

- DHCP

- DNS

- HTTP

- HTTPS

- FTP

- SMTP

- POP3

- IMAP

- 数据的封装与解封装:

二进制基础

- 进制计算:十进制转二进制

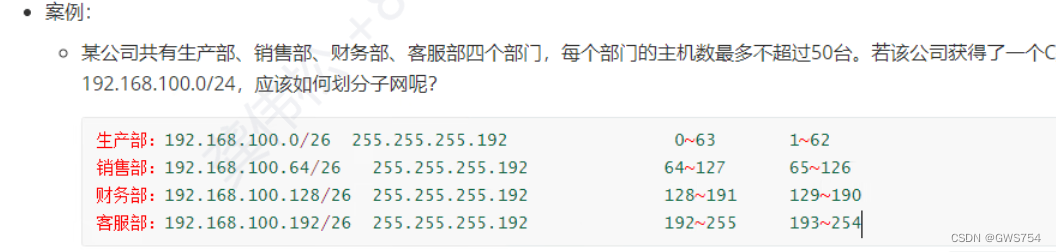

- 一、子网划分

进制转换练习

- 根据下面的IP地址计算对应的网络地址和广播地址

1、23.89.102.88/24

网络地址:23.89.102.0;广播地址:23.89.102.255

2、192.168.8.102/16

网络地址:192.168.0.0广播地址:192.168.255.255

3、10.23.89.60/20

网络地址:10.23.80.0广播地址:10.23.95.255

4、172.16.199.63/28

网络地址:172.16.199.48广播地址:172.16.199.63

5、24.56.99.24/18

网络地址:24.56.64.0 广播地址:172.16.191.255

6、101.89.24.35/26

网络地址:101.89.24.0 广播地址:101.89.24.63

三、传输介质

- 同轴电缆

- 双绞线:屏蔽双绞线(STP)、非屏蔽双绞线(UTP)

- 局域网使用的传输介质基本上都是双绞线,传输速率高、应用广泛、技术成熟、成本低廉

流量抓取工具 (wireshark)

一、网卡

wireshark是对主机网卡上的数据流量进行抓取

1、网卡模式

- 混杂模式:不管目的是否是自己,都接收

- 非混杂模式;默认情况下,主机的网卡处于此模式,不会接收目的非自己的数据

2、界面认识

3、两种过滤器

。捕获过滤:在抓包之前先进行过滤(只抓某种类型的包或者不抓某些类型的包)

显示过滤器:抓包前后抓包后都可以进行过滤,但是不会影响抓取的包(会抓取所有的包,只不过在查看的时候只显示某些包)

4、过滤器

- 捕获过滤器

- 语法

- 类型: host net port

- 方向: src dst

- 协议: ether ip tcp udp http ftp.........

- 逻辑运算符: &&与 || 或 !非

- 举例

- 抓取源IP为192.168.18.14并且目标端口为80的报文

- 语法

src host 192.168.18.14 && dst port 80

- 抓取IP为192.168.18.14或者IP地址为192.168.18.1

host 192.168.18.14 || host 192.168.18.1

- 不抓取广播包

! broadcast

- 抓取源IP为192.168.18.14或者源192.168.18.0/24,目的TCP端口号在200到1000之间,并目目的位于129.0.0.0/8

(src host 192.168.18.14 1 src net 192.168.18.0/24) && (dst portrange 200-10000 && dst net119.0.0.0/8)

- 显示过滤器

- 语法

- 比较操作符: == (eg) 等于 ; != (neq) 不等于 ; > 大于(gt) ; 小于(lt) ; >= 大于等于 (ge) ; 小于等于 (le)

- 逻辑操作符: and (&&)与 or (||) not

- IP地址过滤: ip.addr ip.src ip.dst

- 端口过滤: tcp.port tcp.flag.syn tcp.flag.ack udp.port tcp.dstport

- 协议过滤: arp ip http icmp udp tcp

- 举例

- 显示源IP等于192.168.18.14并且tcp端口为443

- 语法

ip.src==192.168.18.14 and tcp.port==443

-

-

- 显示源不为192.168.18.14或者目的不为202.98.96.68的

-

ip.src !=192.168.18.14 or ip.dst !=202.98.96.68

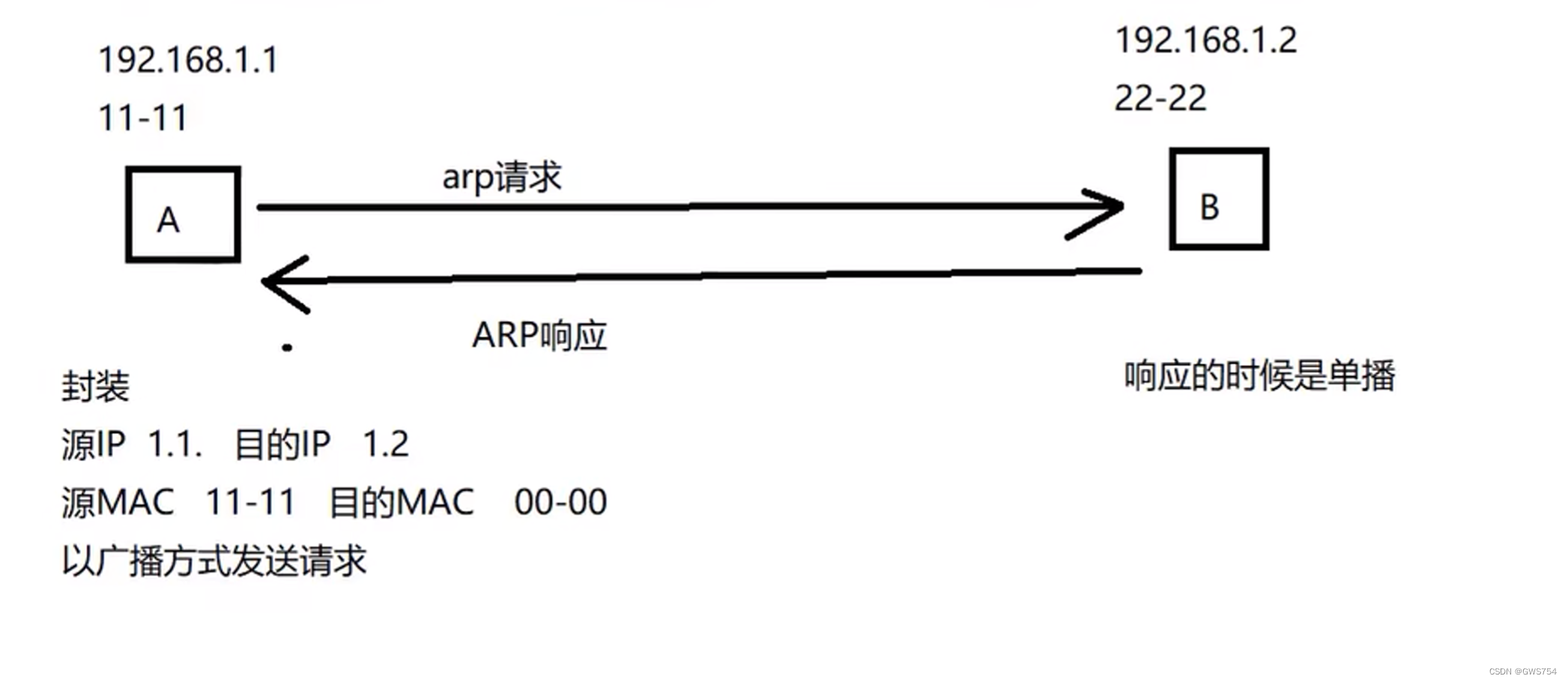

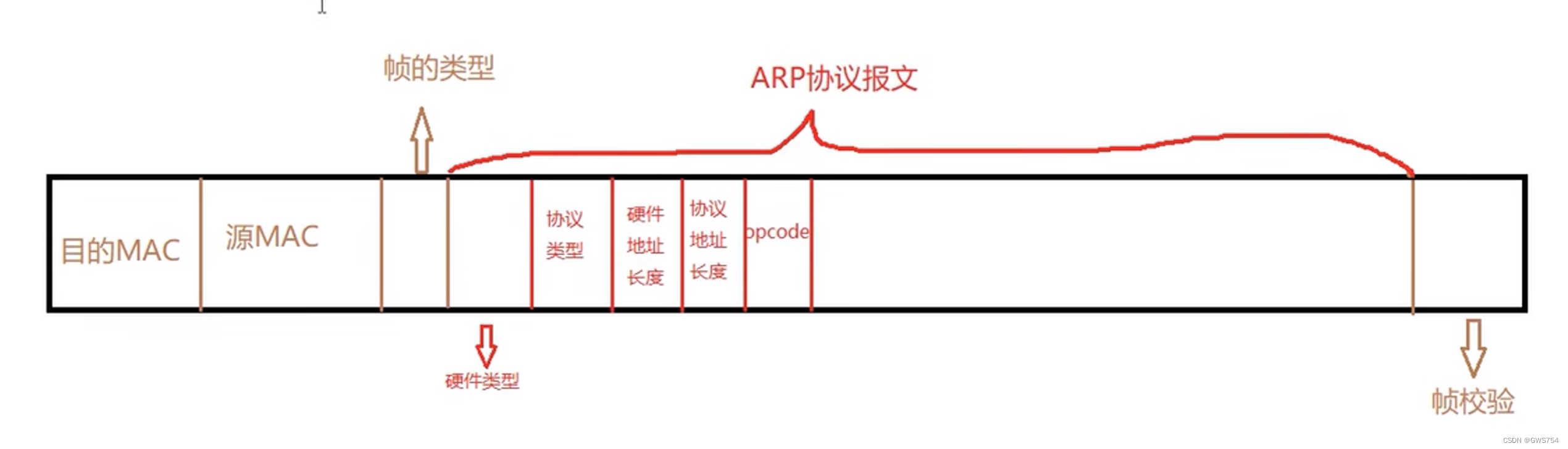

ARP协议 (地址解析协议)

一、ARP协议

- 将一个已知的IP地址解析为MAC地址,从而进行二层数据交互

- 是一个三层的协议,但是工作在二层,是一个2.5层协议

二、ARP缓存

- 主要的目的是为了避免重复去发送ARP请求

- 在Windows操作系统中使用ARP命令

- arp-a

- arp -d

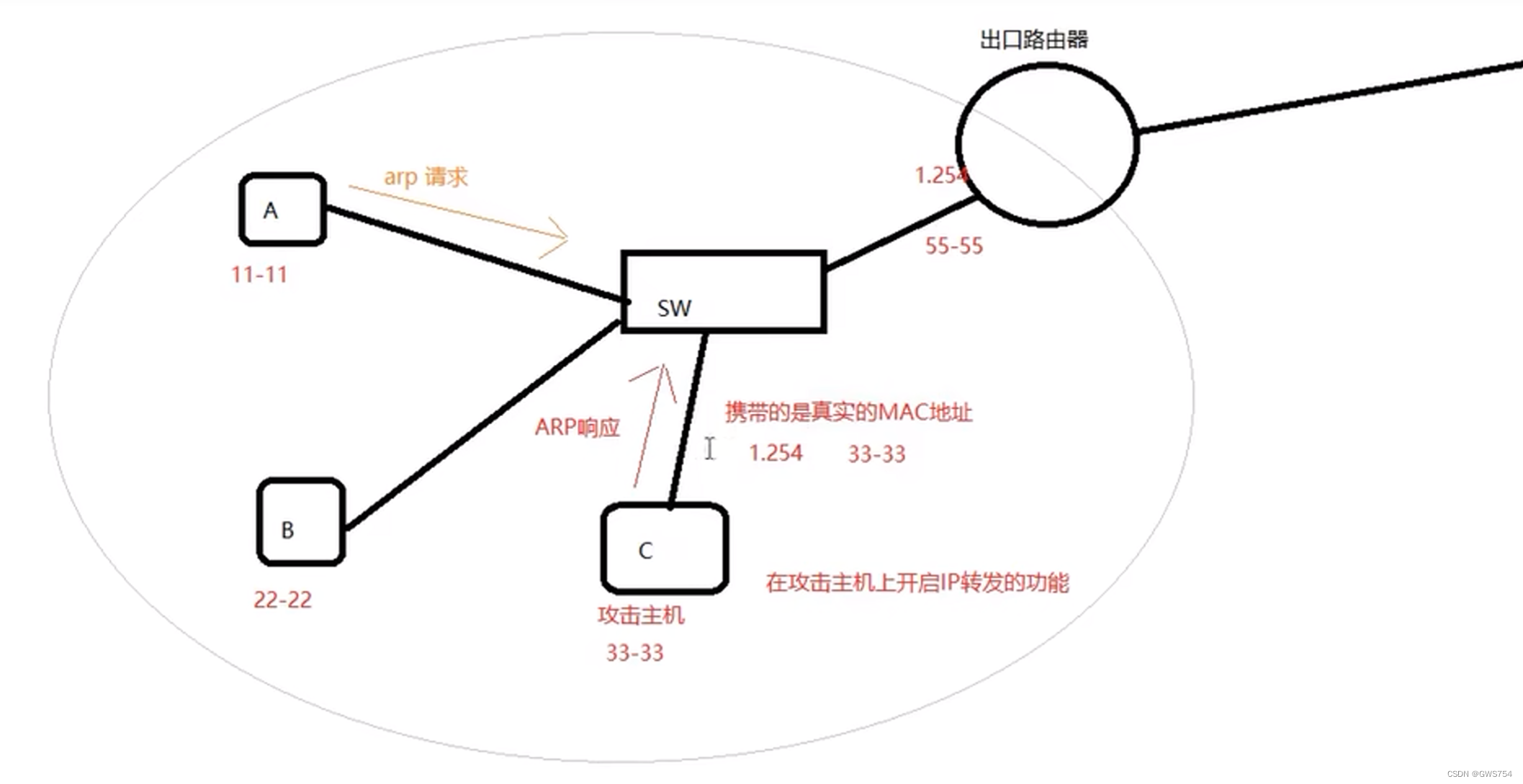

三、ARP攻击及ARP欺骗

1、ARP攻击

- 伪造ARP应答报文,向被攻击主机响应虚假的MAC地址

- 当被攻击主机进行网络通信时,会将数据交给虚假的MAC地址进行转发,由于虚假的MAC地址不存在,所以造成被攻击主机无法访问网络

2、ARP欺骗

- 欺骗网关

- 伪造ARP应答报文,向被攻击主机和网关响应真实的MAC地址

- 当被攻击主机进行网络通信时,会将数据交给真实MAC地址进行转发,从而来截获被攻击主机的数据,这时被攻击主机是可以进行网络通信的

- 欺骗主机

- 伪造ARP应答报文,向被攻击主机和通信的主机响应真实的MAC地址

- 当被攻击主机向通信主机发送数据时,会将数据交给真实MAC地址进行转发,从而来截获被攻击主机的数据,这时被攻击主机是可以进行网络通信的

9494

9494

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?