感觉现在这种漏洞比较突出。METHOD_NEITHER中的输出buf为什么长度为0的时候要开发者自己去检查buf长度合不合理。

虽然没去看windows源码,但是,个人感觉一个正常的用户有两种情况:

1、buf长度为0,对应的驱动例程确实也没有输出

2、buf长度不为0,对应的驱动例程确实有输出。

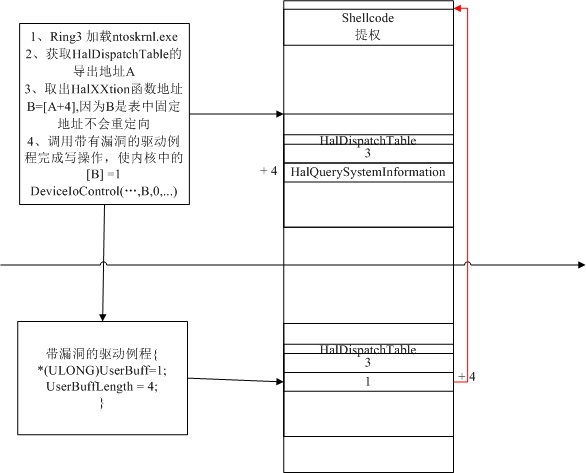

当一个恶意的ring 3程序,朝2发DeviceIoControl(。。。,OutputBuffer,OutputBufferLength = 0,。。。)的时候,

假设原来2中的代码应该是:

*(ULONG*)(OutputBuffer) = 1;

IoStatus.information = 4;

IoCompleteRequest();

那么上面的代码中用户自己没有判断此次的输出buf长度,而系统也不检测长度,系统认为用户自己会去判断,所以,系统就直接写了。

1089

1089

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?