漏洞概述

bug与漏洞

功能性逻辑缺陷(bug):影响软件的正常功能

安全性逻辑缺陷(漏洞):通常情况下不影响软件的正常功能,但被攻击者成功利用后,可能引起软件去执行额外的恶意代码。

漏洞挖掘、分析和利用

- 漏洞挖掘方法

- 学术界:静态分析

- 工程界:Fuzz

漏洞公布与0 day响应

0 day:未被公布、未被修复的漏洞

二进制文件概述

PE文件格式

典型PE文件包含的节:

- .text:由编译器产生,存放着二进制的机器代码,是反汇编和调试的对象

- .data:初始化的数据块

- .idata:可执行文件所使用的动态链接库等外来函数与文件的信息

- .rsrc:存放程序的资源

虚拟内存

Windiws内存:

- 物理内存

- 虚拟内存

PE文件与虚拟内存之间的映射

- 文件偏移地址(File Offset):数据在PE文件中的地址叫做文件偏移地址,是文件在磁盘上存放时相对文件开头的偏移;

- 装载基址(Image Base):PE装入内存时的基地址,默认EXE为

0x00400000,DLL为0x10000000,但是均可更改; - 虚拟内存地址(VA):PE文件中指令被装入内存后的地址

- 相对虚拟地址(RVA):内存地址相对于映射基址的偏移量

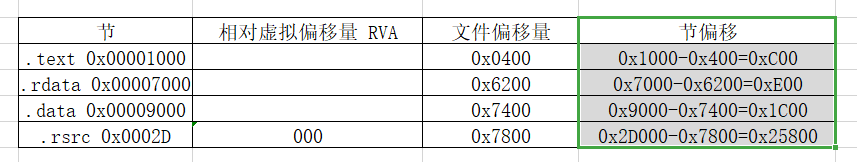

- 节偏移:由存储单位差异引起的节基址差称为节偏移

必须工具

- OllyDbg(ring 3)

- SoftICE(ring 0)

- WinDbg

- IDA Pro

- 二进制编辑器

- VMware

- Python

Crack小实验

示例C代码:

#include <stdio.h>

#include<string.h>

#define PASSWORD "123456"

int verify_password(char *password)

{

int authenticated;

authenticated=strcmp(password,PASSWORD);

return authenticated;

}

void main()

{

int valid_flag=0;

char password[1024];

while(1)

{

printf("please input password:");

scanf("%s",password);

valid_flag=verify_password(password);

if (valid_flag)

{

printf("incorrect password!\n\n");

}

else

{

printf("Congratulation! You have passed the verification!\n");

break;

}

}

}

将编译好的.exe文件拖入IDA当中:

将程序导入OD,默认情况下程序中断在PE装载器开始处,并非main函数的开始,main函数一般位于GetCommandLineA函数调用后。直接前往地址:004010D5,并设置断点:

可以通过将je修改为jne(jnz)实现对程序的破解。

参考文献

《0day安全:软件漏洞分析技术》

1241

1241

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?