上一篇我们了解到了后期渗透模块的工具meterpreter,主要集中在信息收集的阶段,现在开始信息收集之后的权限提升。

权限提升

一般情况下刚开始得到shell的时候都是guest或者user权限,权限级别比较低。为了能做更多的事,比如获取hash,安装软件,修改防火墙,修改注册表等,就需要获得权限管理员权限,root就是梦想啊!为所欲为!

提权的目标系统主要是Windows和Linux。

提权的种类主要有两种:横向提权和纵向提权。横向就是获取同级别的用户权限。纵向就是用低权限账号去获取高权限账号。

提权的方式有很多,先给出我整理的windows提权方式:

第三方软件提权,FTP软件:server-u,g6ftp,FileZilla。

远程管理软件,PCanywhere,radmin(4899),vnc。

溢出提权,利用windows漏洞获取系统权限。巴西烤肉,pr,步骤:信息收集查看补丁,寻找未修补漏洞。

启动项提权,目录写入权限,批处理文件上传至开机启动项,等待重启。

破解hash提权,需要管理员权限,上传pwdump.Exe运行获取hash值,拿到lc5,彩虹表中破解得管理员密码。

数据库提权,需要数据库管理员权限。

Sqlserver,安装cmd_shell,开启3389,创建用户,提升权限,完成。

Mysql, udf提权,启动项,mof,反链端口

linux的目前没整理。

实际操作中,以漏洞提权为例子。

1 当你得到meterpreter shell时,可以输入shell命令进入目标机的cmd命令行,输入whoami/groups命令可以查看当前拥有的权限。

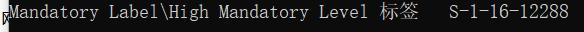

下图所示的是管理员权限的显示结果,一般用户显示的是 medium Mandatory Level,注意区分

2 getsystem命令提权

在得到的meterpreter中输入getsystem命令提权,失败了就用漏洞提权方式。

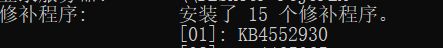

首先你需要知道目标机打了那些补丁,用systeminfo命令可以查看。你也可以通过查询C:\windows\里留下的补丁号“.log”查看。

然后选择一些没有被补丁修补的漏洞,因此你需要知道你手里的exp对应的补丁号。

然后选择一些没有被补丁修补的漏洞,因此你需要知道你手里的exp对应的补丁号。

你可以使用WMIC这款工具进行辅助收集信息,很棒。

接下来就可以直接进行提权了。

选择漏洞对应的exp,进行run就OK了,过程就不上图了。

907

907

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?