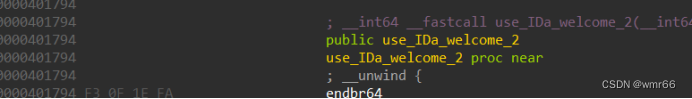

IDA

附件拖入ida

第一部分已经给出。第二部分用shift+F12快捷键

第三部分根据字符串索引

第四部分同理

babyre

附件拖入ida

看见那串密文就猜到是base64了,一看,还真是

在线网站解码

前面部分就一个异或,比较简单。脚本

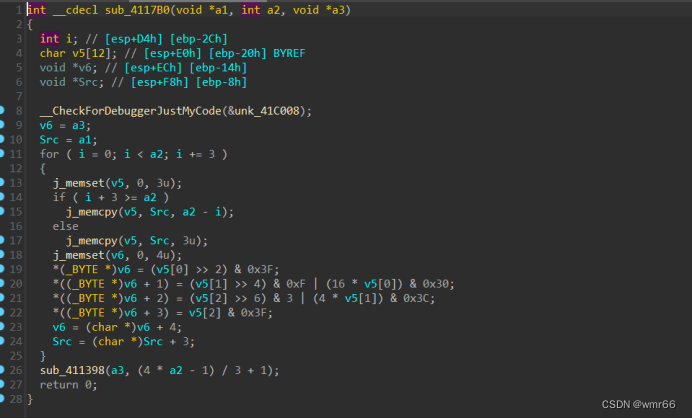

babyandroid

附件拖入jadx

比较简单,如果不知道常量值,Ctrl+鼠标左键即可查看。AES部分用网站解密。脚本

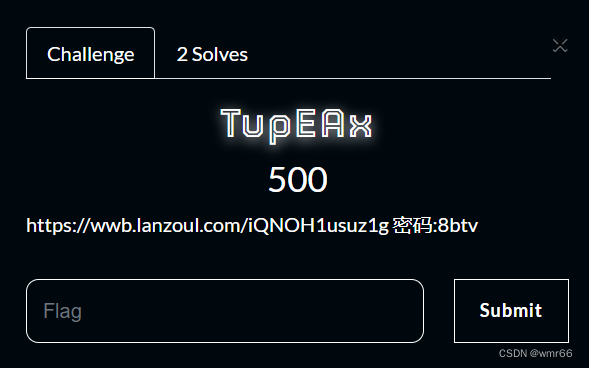

TupEAx

![]()

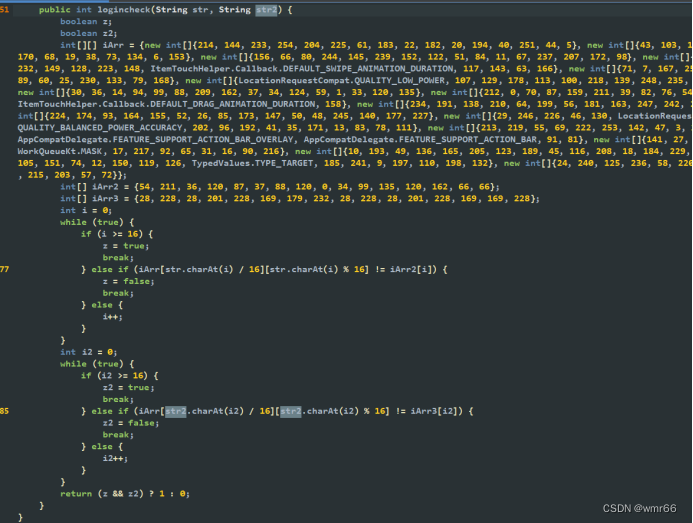

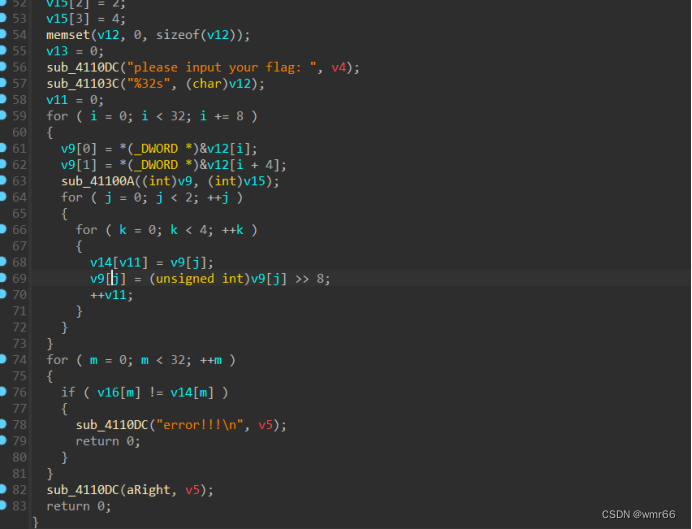

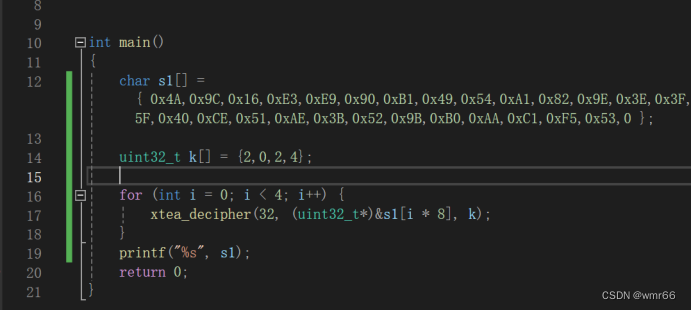

附件拖入ida

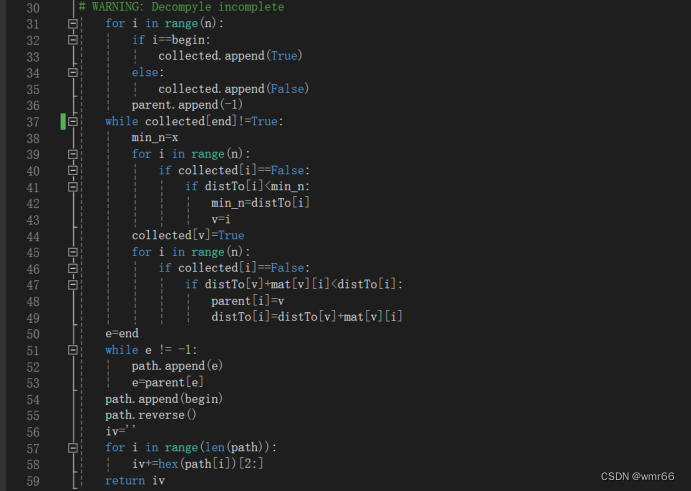

就一个xtea加密,比较简单。脚本

运动的elf

附件拖入ida

先检查格式。然后是一大段不知其然的代码

继续向下看。关键函数应该就是这个func1了

有两个比较,但是好像只要满足一个就行

追溯v12,发现是经过Xor函数后得到,而Xor很简单,相等则0,不等则1,看判断是需要全0,即参数2等于参数3

easyPY

![]()

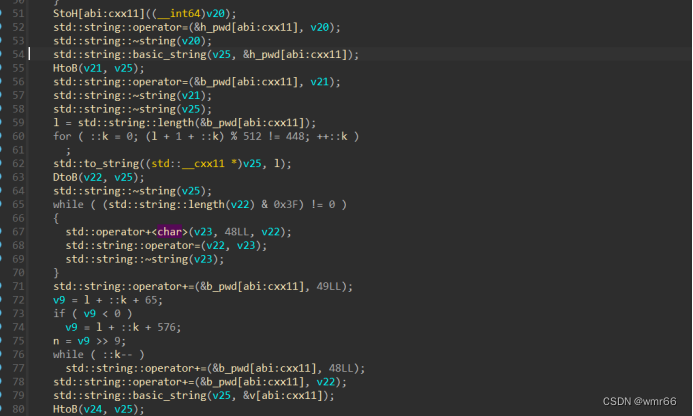

用DIE查看发现是pyinstaller打包的。那么常规的流程走一走

pycdc能嗦出来一部分,剩下的部分需要结合pycdump的内容修复。偏移IV部分修复如下

密钥key部分修复如下

下断点运行得到偏移和密钥,在线网站直接出

1207

1207

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?