概述:

本篇文章主要学习有关TLS(Thread Local Storage,线程局部存储)回调函数(CallBack Function),这种回调函数由于其特殊的特性通常会被运用于反调试技术中。本篇文章将通过分析代码,直接调试和手动创建TLS回调函数三个部分来学习有关TLS回调函数的知识。

TLS:

首先简单了解一下有关于TLS的基础知识,根据TLS的英文全称的翻译其实可以粗略的看出来一些特性。TLS实际上是一块存储空间,这块存储空间是各个线程的独立的数据存储空间。也可以说TLS是一种变量的存储方式,这个变量所在的线程内是全局可访问的(可以修改进程的全局数据和静态变量),但是这个变量不能被其它的线程所访问(保证数据的线程独立性)。

IMAGE_DATA_DIRECTORY TLSDirectory:

在启用了TLS功能的PE文件中,会设置有关于TLS的TLS Table(TLS表),这个表的位置信息可以在IMAGE_OPTION_HEADER中找到:

这里的VirtualAddress指向的RVA是0x9310(对应RAW为0x7910)这个指针实际上是指向一个结构体:IMAGE_TLS_DIRECTORY

这个结构体中存储了有关于TLS模板的各个数据,根据程序编译时的位数不同分为32位和64位两种结构,具体如下:

typedef struct _IMAGE_TLS_DIRECTORY32 {

DWORD StartAddressOfRawData;

DWORD EndAddressOfRawData;

DWORD AddressOfIndex; // PDWORD

DWORD AddressOfCallBacks; // PIMAGE_TLS_CALLBACK *

DWORD SizeOfZeroFill;

union {

DWORD Characteristics;

struct {

DWORD Reserved0 : 20;

DWORD Alignment : 4;

DWORD Reserved1 : 8;

} DUMMYSTRUCTNAME;

} DUMMYUNIONNAME;

} IMAGE_TLS_DIRECTORY32;

typedef IMAGE_TLS_DIRECTORY32 * PIMAGE_TLS_DIRECTORY32;

typedef struct _IMAGE_TLS_DIRECTORY64 {

ULONGLONG StartAddressOfRawData;

ULONGLONG EndAddressOfRawData;

ULONGLONG AddressOfIndex; // PDWORD

ULONGLONG AddressOfCallBacks; // PIMAGE_TLS_CALLBACK *;

DWORD SizeOfZeroFill;

union {

DWORD Characteristics;

struct {

DWORD Reserved0 : 20;

DWORD Alignment : 4;

DWORD Reserved1 : 8;

} DUMMYSTRUCTNAME;

} DUMMYUNIONNAME;

} IMAGE_TLS_DIRECTORY64;

结构体中各个参数的意义大致如下:

StartAddressOfRawData:TLS模板的起始位置的VA,这个所谓的模板其实就是用于初始化TLS函数的数据

EndAddressOfRawData:TLS模板终止位置的VA

AddressOfIndex:存储TLS索引的位置

AddressOfCallBacks:指向TLS注册的回调函数的函数指针(地址)数组

SizeOfZeroFill:用于指定非零初始化数据后面的空白空间的大小

Characteristics:属性

在这些成员中最为重要的是AddressOfCallBacks,这个成员是一个指向函数地址数组的指针,这里的函数的地址就是TLS需要调用的回调函数的实际地址

TLS回调函数:

首先简单介绍一下什么是TLS回调函数。前面有说到,在IMAGE_TLS_DIRECTORY中有一个成员AddressOfCallBacks中存储这指向TLS回调函数具体地址数组的指针,这里的的回调函数具体地址指的就是TLS回调函数。

TLS回调函数是指,每当创建/终止线程时会自动调用执行的函数(创建进程的主线程时也会自动调用回调函数,且回调函数的执行顺序是先于EP代码的执行,所以TLS回调函数的这个特性通常被用于反调试技术)由于是创建和终止线程时都会调用,所以在程序从打开到结束这个TLS回调函数会被执行两次。

TLStest1.cpp:

下面先来看一段代码,初步了解一下TLS回调函数在编程中具体是如何使用的:

#include <windows.h>

#pragma comment(linker, “/INCLUDE:__tls_used”) //告知链接器将要使用TLS功能

void NTAPI TLS_CALLBACK(PVOID DllHandle, DWORD Reason, PVOID Reserved) //TLS回调函数

{

if( IsDebuggerPresent() )

{

MessageBoxA(NULL, “Debugger Detected!”, “TLS Callback”, MB_OK);

ExitProcess(1);

}

}

#pragma data_seg(“.CRT$XLX”) //注册TLS回调函数

PIMAGE_TLS_CALLBACK pTLS_CALLBACKs[] = { TLS_CALLBACK, 0 };

#pragma data_seg()

int main(void)

{

MessageBoxA(NULL, “Hello 😃”, “main()”, MB_OK);

}

首先要说的是TLS回调函数定义的具体模板写法,如下:

typedef VOID (NTAPI *PIMAGE_TLS_CALLBACK)

(

PVOID DllHandle,

DWORD Reason,

PVOID Reserved

);

这是回调函数的定义写法,但也可以向示例代码中那样直接写。

这里仔细观察回到函数的参数,会发现这个参数组成与DllMain的参数组成非常相似:

BOOL WINAPI DllMain(

HINSTANCE hinstDLL,

DWORD fdwReason,

LPVOID lpvReserved

)

这两个函数参数的意义其实都是一样的:

DllHandle(hinstDLL):模块加载地址

Reason(fdwReason):TLS回调函数被调用的原因(DLL模块被加载的原因)

Reserved(lpvReserved):保留字段

这里的reason组成如下:

#define DLL_PROCESS_ATTACH 1

#define DLL_THREAD_ATTACH 2

#define DLL_THREAD_DETACH 3

#define DLL_PROCESS_DETACH 0

然后就是关于这个使用组合:

#pragma comment(linker, “/INCLUDE:__tls_used”)

’

’

’

#pragma data_seg(“.CRT$XLX”)

PIMAGE_TLS_CALLBACK pTLS_CALLBACKs[] = { TLS_CALLBACK, 0 };

#pragma data_seg()

这个就是在编程时启用TLS功能并注册TLS回调函数的具体操作步骤,其中:

#pragma comment(linker, “/INCLUDE:__tls_used”)

这一句是固定句式,告知链接器该程序将要启动TLS功能,后面的:

#pragma data_seg(“.CRT$XLX”)

PIMAGE_TLS_CALLBACK pTLS_CALLBACKs[] = { TLS_CALLBACK, 0 };

#pragma data_seg()

这一段中的data_seg告知链接器将TLS_CALLBACK放置于data数据段(共享数据段),而PIMAGE_TLS_CALLBACK是一个数组指针,这就是在设置前面提到的IMAGE_TLS_DIRECTORY结构体中AddressOfCallBacks的具体数值。

还有就是这个CRT,这个标识将采用C Runtime机制(运行时机制,具体可以再去了解),X表示名随机,L表示TLS callback section,X可以替换为B~Y的任意字符。

上面这个写法其实在上一篇文章中也有提到,也就是设置两个程序间可以进行交流的共享数据节区:

#pragma comment(linker,“/SECTION:.SHARE,RWS”)

.

.

.

#pragma data_seg(“.SHARE”)

TCHAR g_szProcName[MAX_PATH] = { 0, };

#pragma data_seg()

调试测试1:

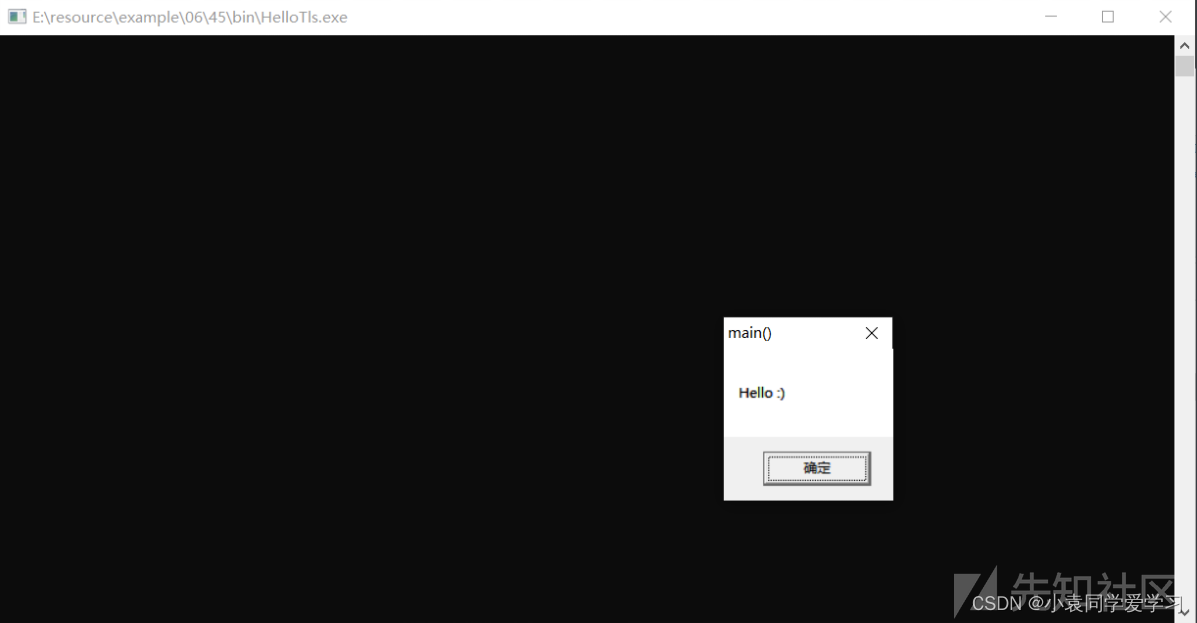

现在来调试测试一下TLStest1.cpp这个程序,首先是直接运行:

这里只有这样一个窗口,但是当我们在调试器中运行这个程序时:

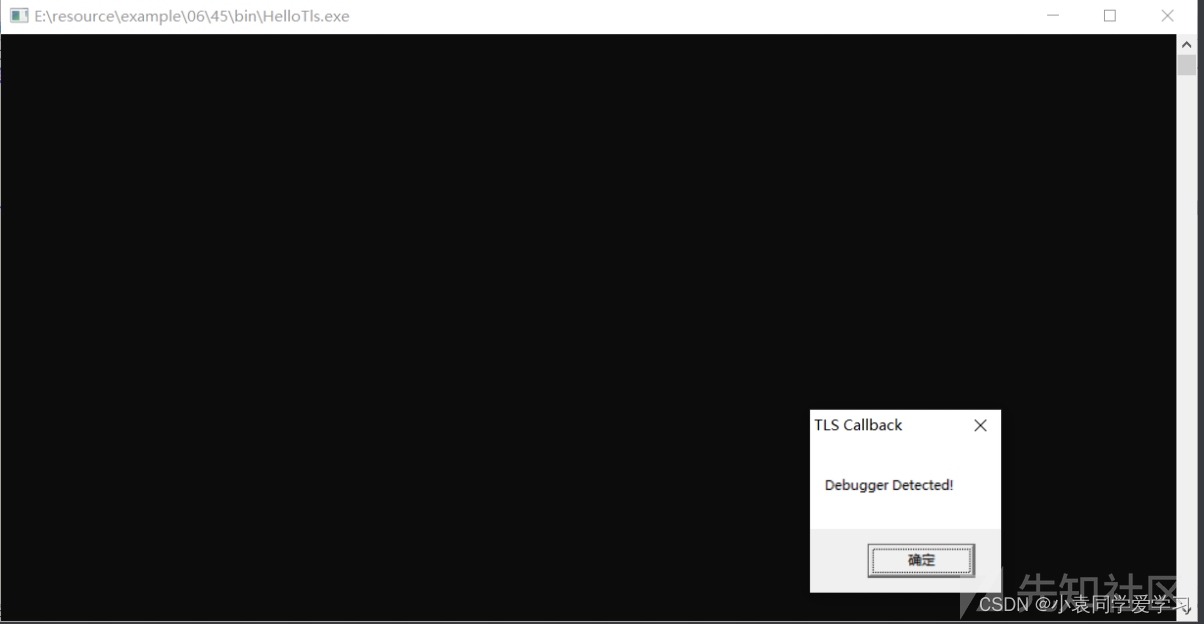

步进跟随这个程序,会发现程序出现的窗口与之前的窗口并不一样:

这是由于程序中的回调函数中有一个简单的反调试手段,程序调用了API函数IsDebuggerPresent判断程序当前是否处于调试状态,如果是的话就会弹出另一个窗口并退出程序。

(这里的调试器我是用的x32dbg,因为高版本的OD中自带了Anti_Anti_Debug功能,也就是反反调试,这里的反调试手段又比较简单可能会被直接kill掉,所以在调试TLS回调函数时要将Anti_Anti_Debug关掉)

TLStest2.cpp:

下面这个程序将会更加直观的体现出TLS回调函数的执行过程即执行时间,具体源码如下:

#include <windows.h>

#pragma comment(linker, “/INCLUDE:__tls_used”)

void print_console(char* szMsg)

{

HANDLE hStdout = GetStdHandle(STD_OUTPUT_HANDLE);

WriteConsoleA(hStdout, szMsg, strlen(szMsg), NULL, NULL);

}

void NTAPI TLS_CALLBACK1(PVOID DllHandle, DWORD Reason, PVOID Reserved) //回调函数1

{

char szMsg[80] = {0,};

wsprintfA(szMsg, “TLS_CALLBACK1() : DllHandle = %X, Reason = %d\n”, DllHandle, Reason);

print_console(szMsg);

}

void NTAPI TLS_CALLBACK2(PVOID DllHandle, DWORD Reason, PVOID Reserved) //回调函数2

{

char szMsg[80] = {0,};

wsprintfA(szMsg, “TLS_CALLBACK2() : DllHandle = %X, Reason = %d\n”, DllHandle, Reason);

print_console(szMsg);

}

#pragma data_seg(“.CRT$XLX”)

PIMAGE_TLS_CALLBACK pTLS_CALLBACKs[] = { TLS_CALLBACK1, TLS_CALLBACK2, 0 };

#pragma data_seg()

DWORD WINAPI ThreadProc(LPVOID lParam) //线程函数

{

print_console(“ThreadProc() start\n”);

print_console("ThreadProc() end\n");

return 0;

}

int main(void)

{

HANDLE hThread = NULL;

print_console("main() start\n");

hThread = CreateThread(NULL, 0, ThreadProc, NULL, 0, NULL); //创建线程

WaitForSingleObject(hThread, 60*1000); //等待线程执行

CloseHandle(hThread);

print_console("main() end\n");

return 0;

}

程序构造不复杂这里就不过多赘述,主要提一下这个程序中为什么没有使用printf来打印文本:

这是由于在开启C Runtime机制且编译选择/MT的情况下,TLS函数在首次加载进程序时可能是无法调用printf函数的,所以这里用API:WriteConsole()来代替,这个API函数的功能是从当前光标位置开始将字符串写入控制台屏幕缓冲区。

在命令行窗口中执行这个程序:

根据这里的Reason值可以直观的看见TLS回调函数被执行的时间点:主线程创建时(DLL_PROCESS_ATTACH),子线程创建时(DLL_THREAD_ATTACH),子线程结束时(DLL_THREAD_DETACH),主线程结束时(DLL_PROCESS_DETACH)

修改PE文件添加TLS回调函数

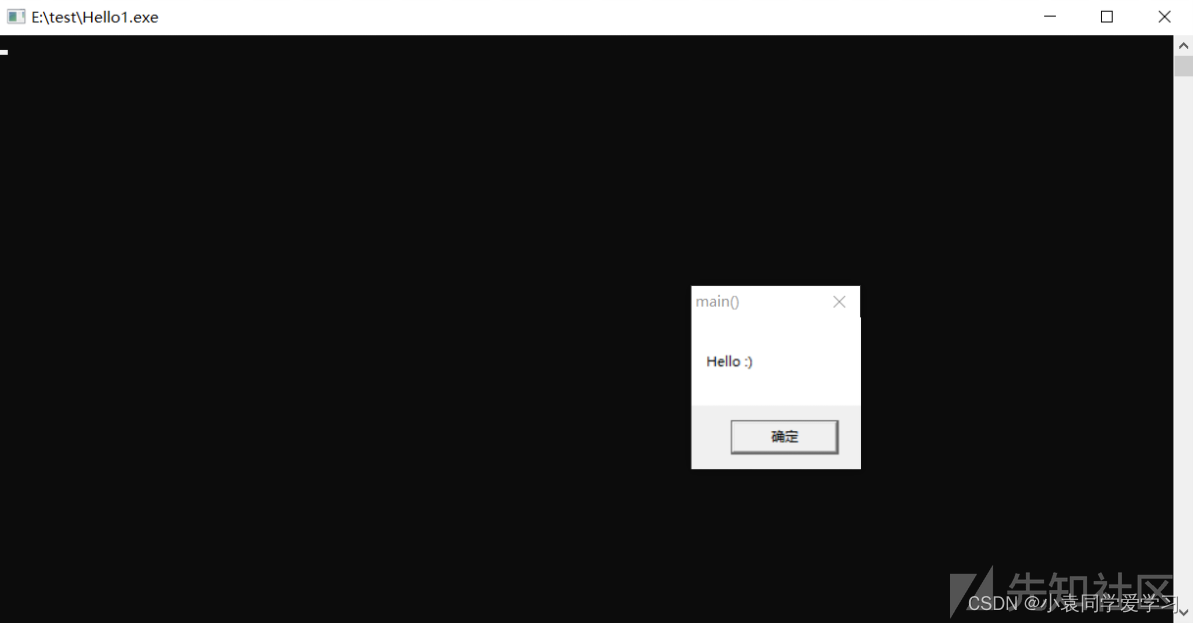

首先可以先随意编写一个简单的程序,并将其编译成可执行文件,比如这里示例就是编写了一个简单的弹窗程序:

#include “windows.h”

void main()

{

MessageBoxA(NULL, “Hello 😃”, “main()”, MB_OK);

}

之后使用十六进制编辑器打开这个PE文件,然后就可以任意修改这个PE文件的构造了。

设计规划:

直接修改PE文件是比较复杂的,所以要先规划好修改的思路。首先要关心的将要添加的数据放在哪儿的问题。

这里主要有三种方法:

添加到某个节区末尾的空白区域

增大最后一个节区的大小创造出“空白区域”

添加新的节区

这里由于我们要插入一个IMAGE_TLS_DIRECTORY结构体以及TLS回调函数的代码,所以第一个方法不太适用(因为不一定能找到合适大小的空白区域),第三个方法需要修改的东西很多且操作比较复杂,所以这里选择第二种方法:增大最后一个节区的大小。

在找到存放插入数据的空白区域后就要启动程序中的TLS功能,由于这个功能的开关是由IMAGE_OPTION_HEADER中的IMAGE_DATA_DIRECTORY TLSDirectory控制的,所以要在这里设置指向IMAGE_TLS_DIRECTORY的指针。

然后就是到增加的新的空白区域中编辑IMAGE_TLS_DIRECTORY结构体以及对应TLS回调函数的具体代码

扩展节区:

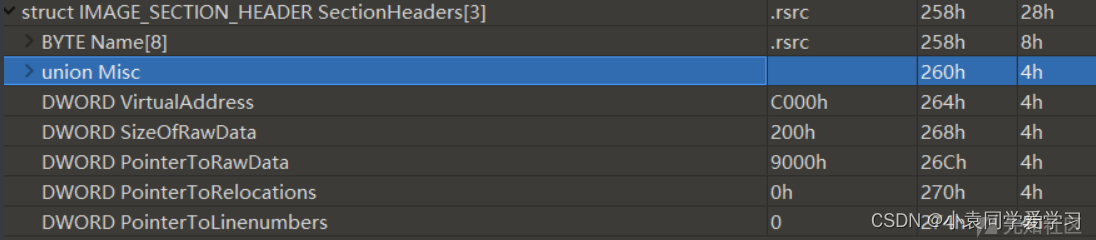

根据PE文件的结构知识,一个节区的具体大小是由IMAGE_SECTION_HEADER中的成员数据来决定的,所以要先找到最后一个节区的节区头如下:

在这里将SizeOfRawData的值修改为400h(注意由于这个文件中的File Alignment是200,所以节区的实际大小要是200的整数倍,也就是要注意文件对齐),又因为将要在新增添的节区中插入TLS回调函数的实际代码,所以要将节区的属性进行修改,我们需要增添以下属性:

IMAGE_SCN_CNT_CODE 00000020 该节区存在可执行代码

IMAGE_SCN_MEM_EXECUTE 20000000 该节区可执行

IMAGE_SCN_MEM_WRITE 80000000 该节区可写

讲这些属性对应的数值加到原来的属性上即可得到新的属性值:E00000060,这里总的修改如下:

设置数据目录:

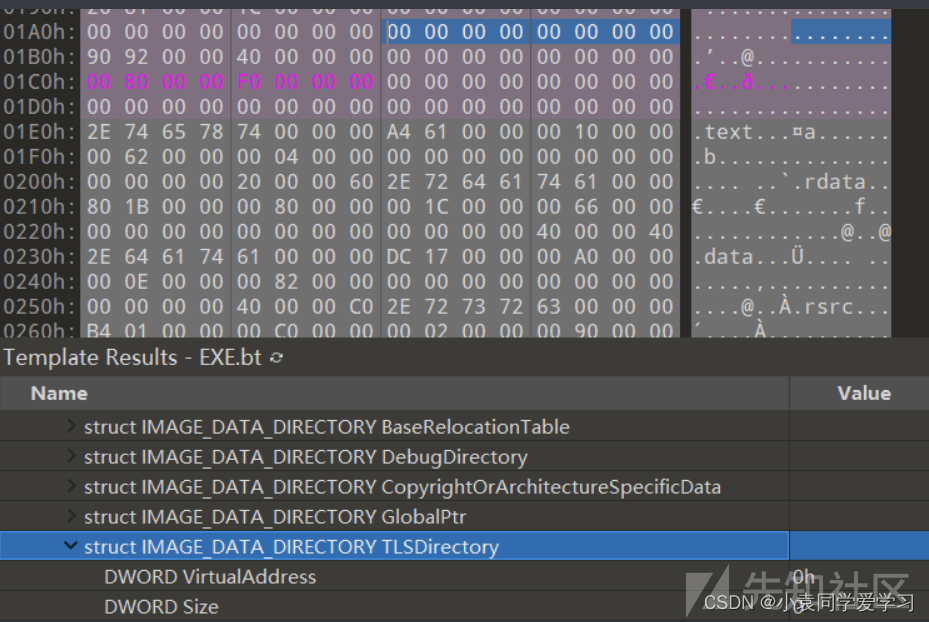

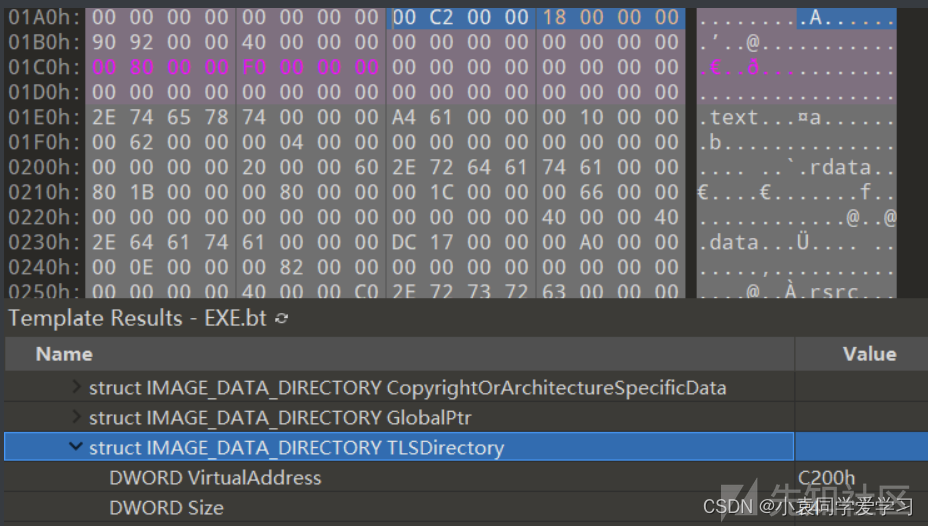

这里就是设置可选头中的数据目录来开启该程序的TLS功能,首先找到可选头中的数据目录的对应位置,即:IMAGE_DATA_DIRECTORY TLSDirectory,如下:

这里由于没有开启TLS功能所以该数据目录中的值都为0,由于我们要将IMAGE_TLS_DIRECTORY结构体添加到文件的最后位置上,所以就将这里的指针指向文件末尾(RVA为0x9200,FOA为C200),所以将这里修改为C200,IMAGE_TLS_DIRECTORY结构体的大小为0x18,所以将Size成员修改为0x18,总的修改如下:

设置IMAGE_TLS_DIRECTORY结构体:

现在来到文件末尾添加IMAGE_TLS_DIRECTORY结构体。首先要向文件中再插入0x200个空字节(一定要插入0x200个,不能直接修改后保存,因为要考虑文件对齐的问题),然后再来看一下IMAGE_TLS_DIRECTORY结构体的成员组成:

typedef struct _IMAGE_TLS_DIRECTORY32 {

DWORD StartAddressOfRawData;

DWORD EndAddressOfRawData;

DWORD AddressOfIndex; // PDWORD

DWORD AddressOfCallBacks; // PIMAGE_TLS_CALLBACK *

DWORD SizeOfZeroFill;

union {

DWORD Characteristics;

struct {

DWORD Reserved0 : 20;

DWORD Alignment : 4;

DWORD Reserved1 : 8;

} DUMMYSTRUCTNAME;

} DUMMYUNIONNAME;

} IMAGE_TLS_DIRECTORY32;

typedef IMAGE_TLS_DIRECTORY32 * PIMAGE_TLS_DIRECTORY32;

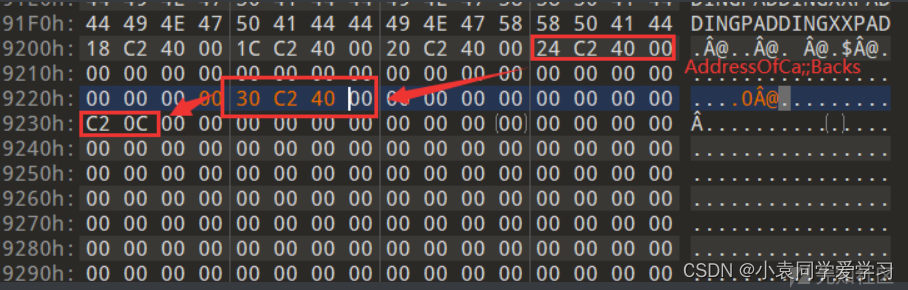

本次修改中各个成员对应的值如下:

这里的TLS回调函数先设置为C2 0C,这段数据翻译为汇编指令就是:RETN 0C,由于TLS回调函数的参数总共有三个,总大小为0xC个字节,这里等于是TLS函数没有进行任何操作直接返回,不会影响程序的正常运作。

由于本PE文件的ImageBase是0x40000000,这个节区的VA是C000,所以这里的数据都是以04C2开头的

到此全部修改完毕,保存修改后直接打开这个程序观察一下:

程序是可以正常执行的。

设置TLS回调函数代码:

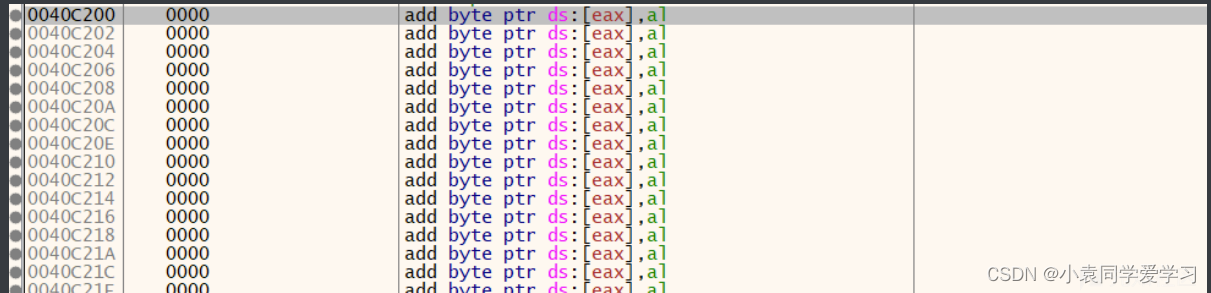

现在就只需要将TLS回调函数的具体代码写入文件即可,首先用调试器打开这个程序,然后根据前面的数据(40C200)可以定位到我们新添加的节区的空白部分:

然后只需要利用调试器的汇编指令功能编写指令即可:

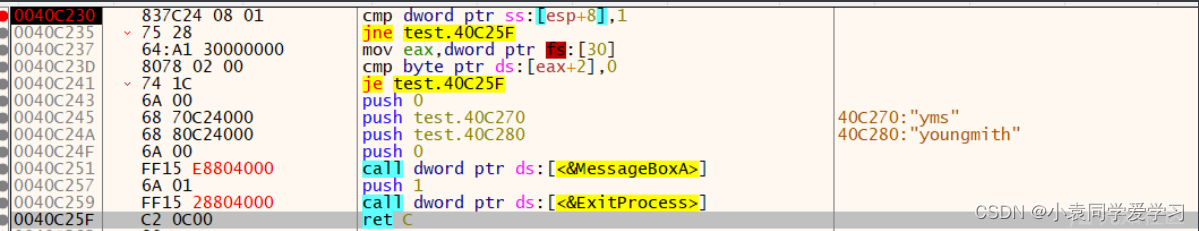

注意,编写指令的位置是40C230(根据前面编写的IMAGE_TLS_DIRECTORY结构体中的成员数据定位)

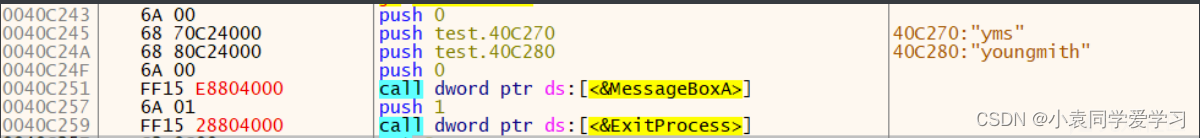

这里简单说一下这些指令的功能,首先:

这组指令是获取TLS回调函数的第三个参数(Reason),确定加载原因(这里是1,所以就是当DLL_PROCESS_ATTACH时加载)

然后是:

这组指令是获取PEB.BeingDebugged成员,并比较其是否为0(即判断程序是否处于调试状态),如果不是则直接跳转至TLS回调函数结束。

最后就是如果判断是处于调试状态的话:

正常的传参以及调用MessageBoxA和ExitProcess,其中MessageBoxA的字符串参数放在40C270和40C280处。

特别注意:这里调用MessageBoxA和ExitProcess一定要调用IAT中的指针,不能直接去call user32.dll中的函数实际地址(因为不符合正常的导入函数调用规则)

这里IAT表中的实际地址可以使用PE查看器进行查找:

MessageBoxA:

ExitProcess:

最后将修改保存至PE文件即可。

测试运行:

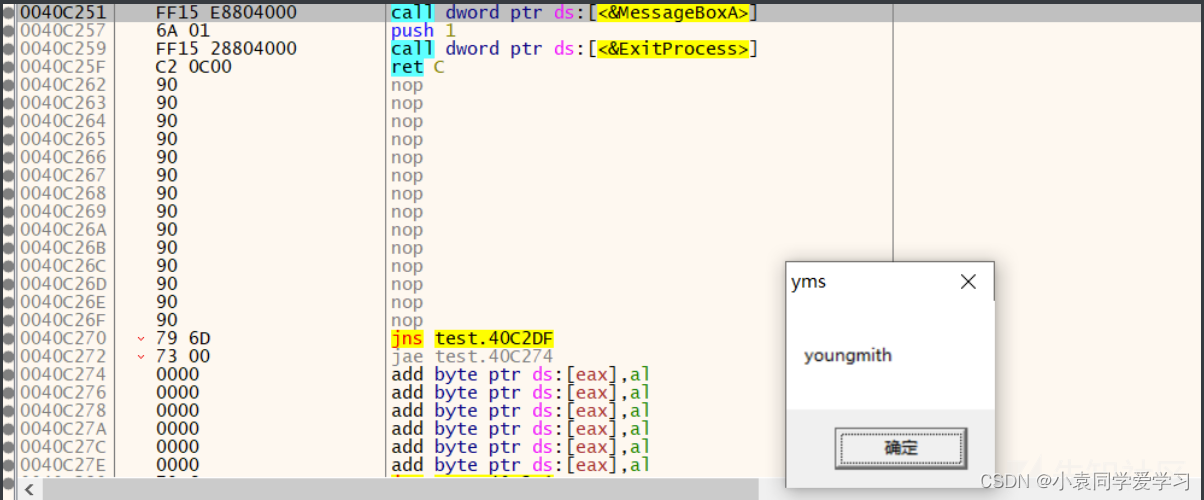

将修改后的程序用调试器打开,在添加的TLS回调函数代码处打下断点后F9运行到这里:

然后步进运行观察:

可以得到预期中带有文本的弹窗。

参考资料:

《逆向工程核心原理》 [韩] 李承远

237

237

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?