文件MD5:130862496f0fd7a4d6dcb519a06f9f80

分析完毕之后大概的结论有:

1)将自身拷贝到其他文件夹中,然后删除自身

2)结束指定进程,启动宿主进程

3)向系统进程注入代码

4)写启动项注册表

5)下载文件

6)查询DNS信息

下面是具体分析步骤

1)初步分析

首先用火绒对程序进行初步的分析

可以看到程序 Win32.Trojan.e6d.exe启动后创建了svchost.exe,而后又创建了mspaint.exe文件,对比系统的svchost.exe可以初步判定它是恶意代码

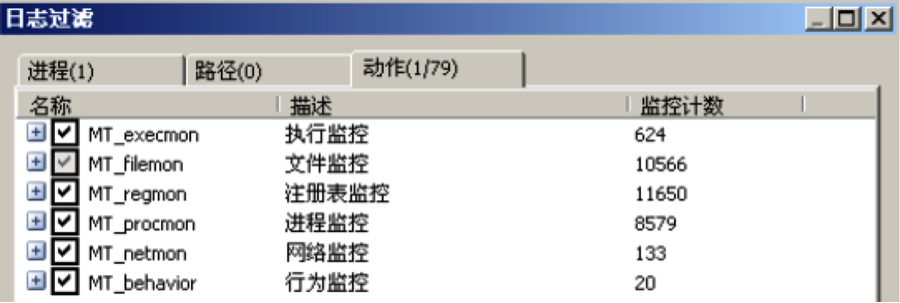

接着在系统过滤中,可以看到这个程序所执行的动作,居然有这么多

通过过滤动作可以看到

程序分别在写入了两个文件,分别是C:Windows\system32\svchost.exe和C:Windows\system32\mspaint.exe。

过滤动作 FILE_write 可以看到

又向系统中几个路径写入了文件,其中还有 ScreenSavePro.scr屏幕保护程序

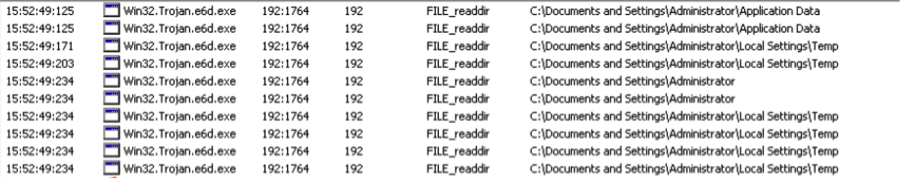

遍历目录的话,似乎没有发现什么特别的东西

只有遍历三个文件目录,分别是

C:\Documents and Settings\Administrator\Application Data

C:\Documents and Settings\Administrator\Local Settings\Temp

C:\Documents and Settings\Administrator

关于注册表可以看到

分别往启动项写了三个程序

如图,程序分别向不同的进程注入,可以发现它是遍历整个进程列表,然后向每个进程进行注入

关于网络连接

可以看到有两个地址

关于行为监控,我们可以看到,病毒创建mspaint.exe之后,将原本路径下面的镜像文件即源文件Win32.Trojan.e6d.exe进行了删除,然后源程序入侵了svchost.exe进程。

至此,我们已经对程序进行了初步分析,接下来进入静态分析和动态分析

2)静态、动态分析

IDA可以看出,进入入口之后,判断时候已经开启了进程,如果没有通过CreateMuteA创建互斥量,这里我们没有打开两个进程,所以

可以看到程序得到路径之后,将自身的镜像文件删除了

还是同样的道理,将自身文件复制到 Application Data,并将文件名改为ScreenSaverPro.scr ,而上则是将文件改为temp.bin,使用的是同样的API即CopyFileA,作用都是混淆视听

这里写启动项,路径为 SOFTWARE\Microsoft\Windows\CurrentVision\Run

今天先分析到这里

一个木马的分析(一)

最新推荐文章于 2021-11-03 10:40:24 发布

1719

1719

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?