https://aiqicha.baidu.com/

概要

例如:

https://aiqicha.baidu.com/s?q=91513426068969344Y&t=0

寻找网站所需要的cookie,以及网站cookie所在的链接

https://spidertools.cn/#/

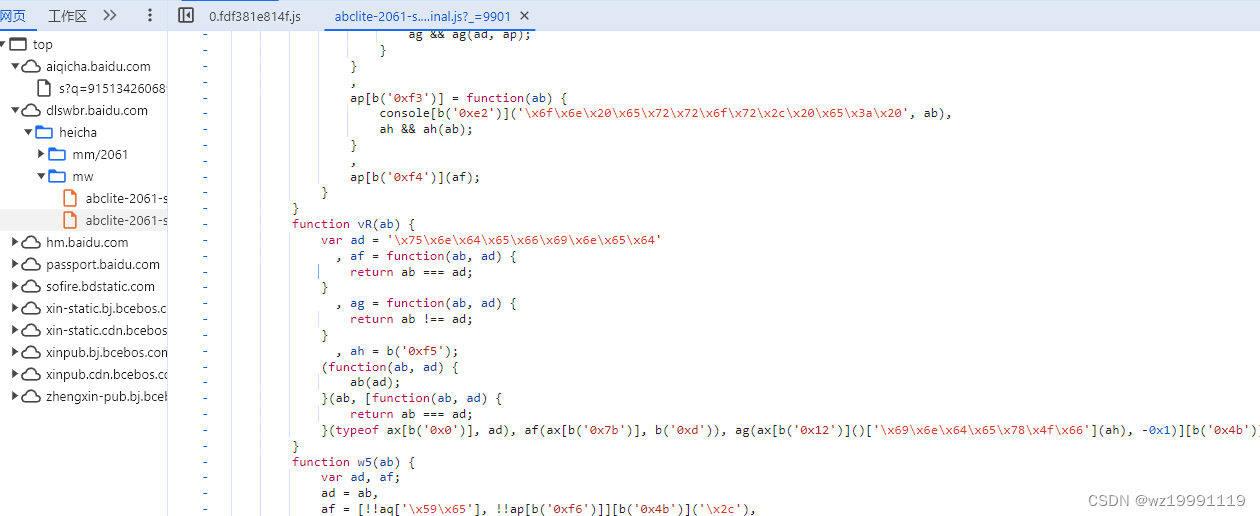

根据请求的载荷,索引到js里面的生成位置

根据请求的载荷,索引到js里面的生成位置

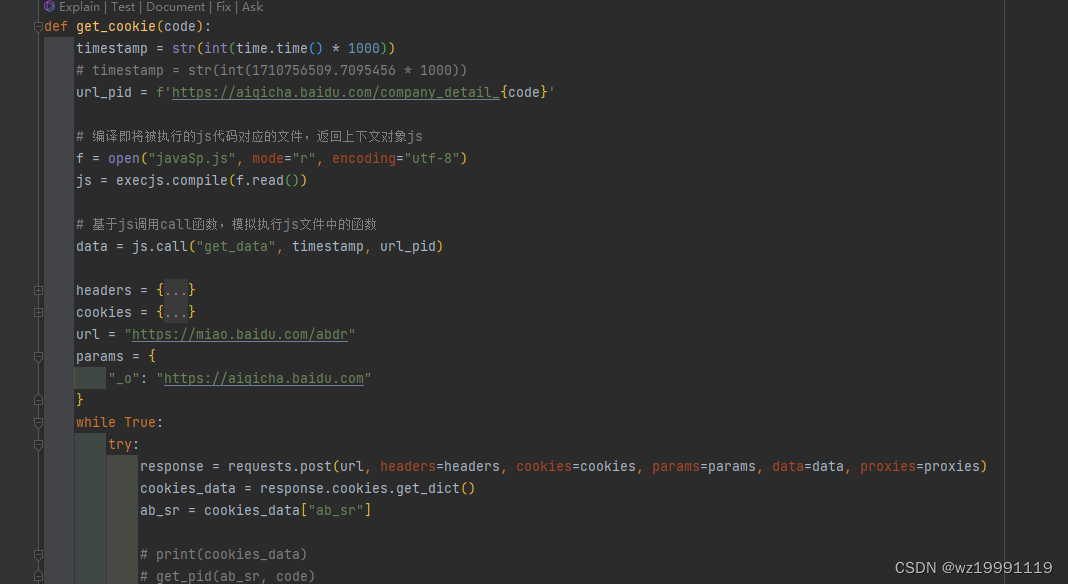

在pycharm里面补齐网页js所需的环境,并将函数里面的变量进行替换,将生成结果使用python进行引用

在pycharm里面补齐网页js所需的环境,并将函数里面的变量进行替换,将生成结果使用python进行引用

替换新的连接请求cookie,并将前面变化的cookie添加进去,即ab_sr

替换新的连接请求cookie,并将前面变化的cookie添加进去,即ab_sr

最终链接的cookie为

cookies = {

‘ab_sr’: ab_sr,

‘BAIDUID’: ‘7B41338B5DA9F6A9FF9F5F8E29F95461:FG=1’,

‘BAIDUID_BFESS’: ‘7B41338B5DA9F6A9FF9F5F8E29F95461:FG=1’,

‘ab_bid’: ‘99e43fc5b14bac22551c18b9824820f38a42’,

‘ab_jid’: ‘c7c4652df3cc9f35ee99e43fc5b14bac2254’,

‘ab_jid_BFESS’: ‘c7c4652df3cc9f35ee99e43fc5b14bac2254’

}

根据得到响应的文件匹配出需求链接里面pid, 例如:45411542868734

索引需要数据的接口,分析里面的可变参数,并调试破解

索引需要数据的接口,分析里面的可变参数,并调试破解

下面就是一步一步进行调试,寻找可变参数的生成路径,并将之复现为python的代码

提示:

1.可变参数破解可能一次请求破解不了,最好使用while进行多次请求

2.请求最好添加代理,防止请求重定向

3.注意返回结果的status

本文介绍了如何在Python中获取网站cookie,通过分析JS代码定位生成位置,使用替换技巧获取和更新cookie。随后详细讲解了如何破解接口的可变参数,包括多次请求、使用代理和处理返回状态的策略。

本文介绍了如何在Python中获取网站cookie,通过分析JS代码定位生成位置,使用替换技巧获取和更新cookie。随后详细讲解了如何破解接口的可变参数,包括多次请求、使用代理和处理返回状态的策略。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?