目录

level1:

点击图片,来到以下页面

我们观察这个页面,没有可以点击或是输入的地方,能输入的地方在URL里,所以我们尝试在里面输入一些东西

我们观察这个页面,没有可以点击或是输入的地方,能输入的地方在URL里,所以我们尝试在里面输入一些东西

我们发现在URL里输入的东西,在页面被呈现出来

右键单击,选择查看页面源代码

发现我们输入的内容在这里

可以看到我们写入的数据在<>标签的外面,所以都不会被限制

我们就可以写入<script>alert(1)</script>

level2:

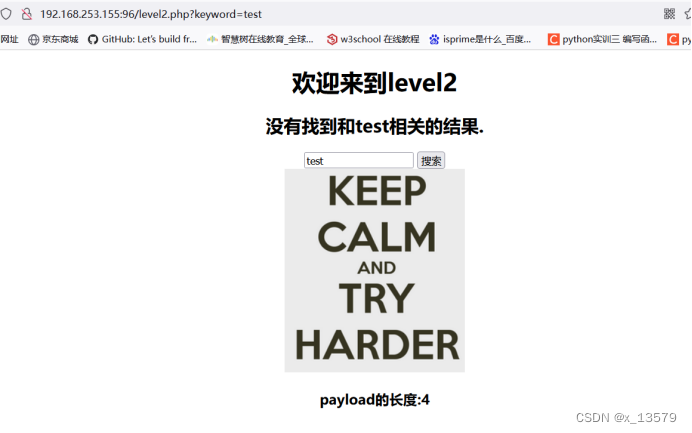

过了第一关,就来到了第二关

这是时写入位置就不是唯一的了,页面中有了输入框。我们在输入框写入一些东西。

有回显,我们继续尝试输入<script>alert(1)</script>

但这次并没有弹框,右键查看源代码

发现<>被过滤掉了

但是value里面的没有被过滤掉,闭合value的值”><script>alert(1)</script>

level3:

来到第三关

继续尝试<script>alert(1)</script>

没有弹窗,右键单击查看源代码

发现<>都被转义了

这里的input标签中的属性使用的单引号

那就利用input标签的其他属性实现弹窗’ οnclick=alert(1) ’

level4:

尝试<script>alert(1)</script>

没有弹窗,右键查看源代码

闭合点为双引号,还把尖括号转义了

输入 " οnfοcus=javascript:alert(1) "

level5:

输入<script>alert(1)</script>

输入οnclick=alert(1)

查看页面源代码

发现它对onclick,script都加上了”_”

也就是说不让我们使用onclick事件和script

我们尝试输入javascript

看到javascript并没有被转义

所以我们可以输入:”> <a href=”javascript:alert(1)”>123</a>

点击蓝色字体123

本文详细记录了一次XSS挑战的过程,从level1到level5,逐步揭示了不同阶段如何绕过过滤机制实现攻击。在level1中,通过URL注入<script>alert(1)</script>;level2中,利用value属性注入;level3面对转义字符,利用onclick属性触发;level4利用onfocus属性绕过双引号和尖括号转义;level5中,发现javascript未被转义,最后通过构造链接触发alert。

本文详细记录了一次XSS挑战的过程,从level1到level5,逐步揭示了不同阶段如何绕过过滤机制实现攻击。在level1中,通过URL注入<script>alert(1)</script>;level2中,利用value属性注入;level3面对转义字符,利用onclick属性触发;level4利用onfocus属性绕过双引号和尖括号转义;level5中,发现javascript未被转义,最后通过构造链接触发alert。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?