[GXYCTF2019]luck_guy

https://buuoj.cn/challenges#[GXYCTF2019]luck_guy

只有一个可执行文件,IDA 64位直接干

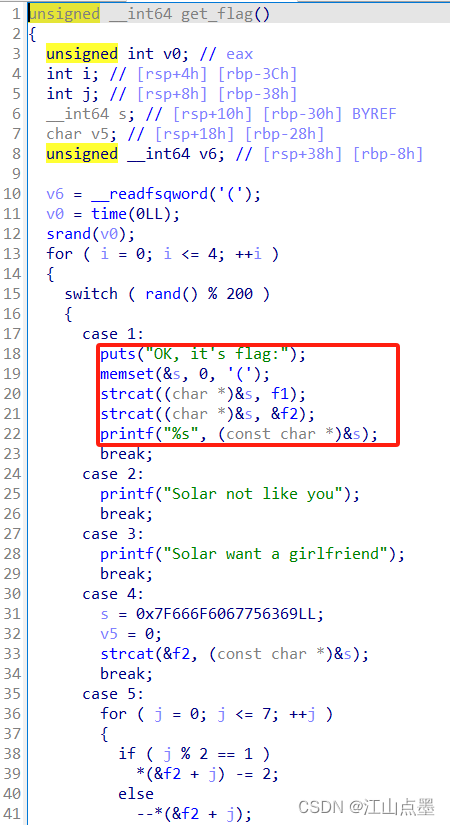

进main函数,F5反编译,看主要处理函数,跳转进去

在这里看到。flag是由f1和f2拼出来的,f1在汇编中有,双击查看

.data:0000000000601078 f1 db 'GXY{do_not_',0 ; DATA XREF: get_flag+9E↑o

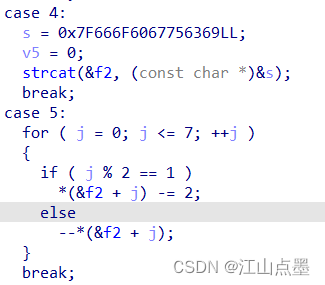

f2没有现成的字符串,看代码是s = 0x7F666F6067756369LL是初始字符串,在case5中得到f2

根据长度8,应该是每个字节转数字变换后转ASCII码。写代码执行

flag="GXY{do_not_"

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1399

1399

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?