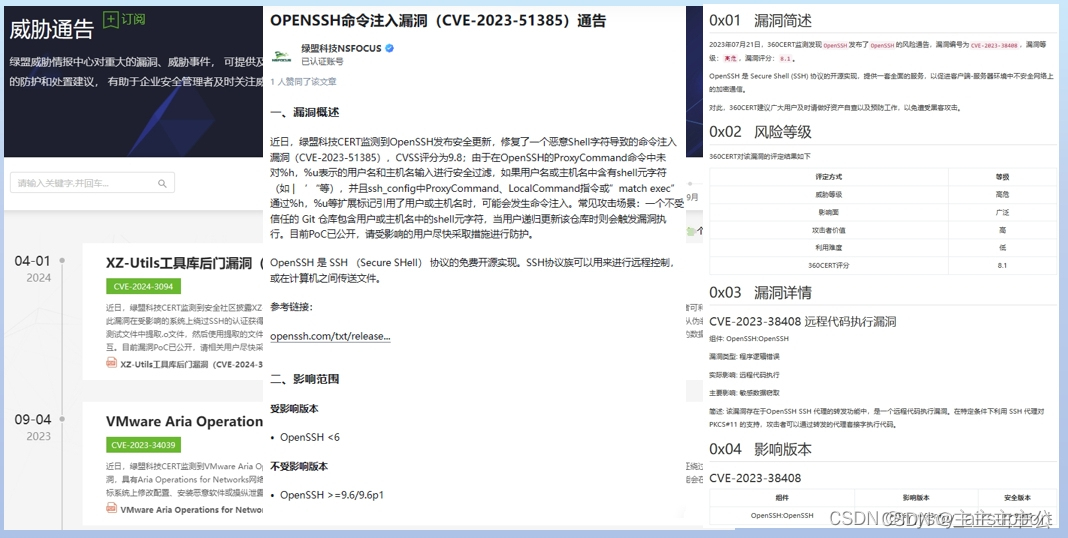

1.背景说明

前几天与朋友闲聊中得知他朋友圈有服务器因OpenSSH漏洞遭受攻击的事情,OpenSSH重要性这里就不废话了,在网上一查,公布的漏洞还真不少,其中还有不少利用难度很低的漏洞。查了下自已管辖服务器的OpenSSH版本,天啊,这不妥妥的是待宰的羔羊、喷香的肉鸡吗。还没遭到攻击,这分明就是羊汤不香肉鸡吃够还没功夫搭理你的节奏啊,要黑你分分钟就会被拿下。

2.升级目标

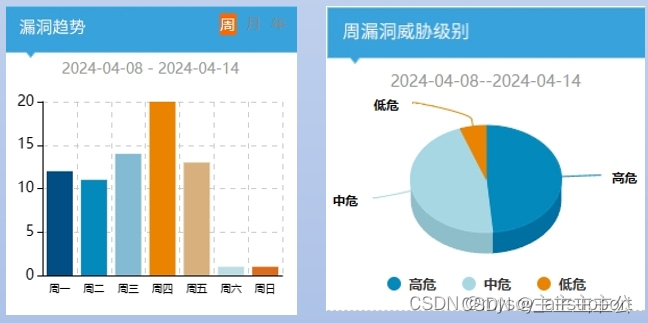

从各渠道及官方公布的漏洞来看,9.6p1以下版本均受到影响。截止发稿前,Openssh官方查看最新版本为2024年3月11日发布的9.7p1,本次将更新升级至此版本,来提高系统安全系数。

3.准备工作

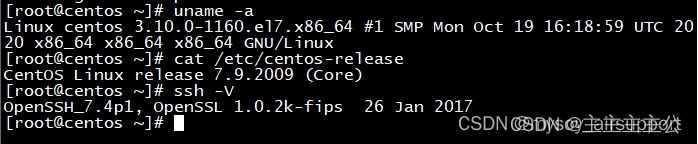

3.1.环境评估

本次以测试服务器为例讲解,系统为Centos7.9 2009版本,升级前OpenSSH版本7.4p1,OpenSSL版本1.0.2k,案例仅供更新参考,其他系统及版本请自行测试。

3.2.备份现有配置

cp -rf /etc/ssh /etc/ssh.bak

cp -rf /usr/bin/openssl /usr/bin/openssl.bak

cp -rf /etc/pam.d /etc/pam.d.bak

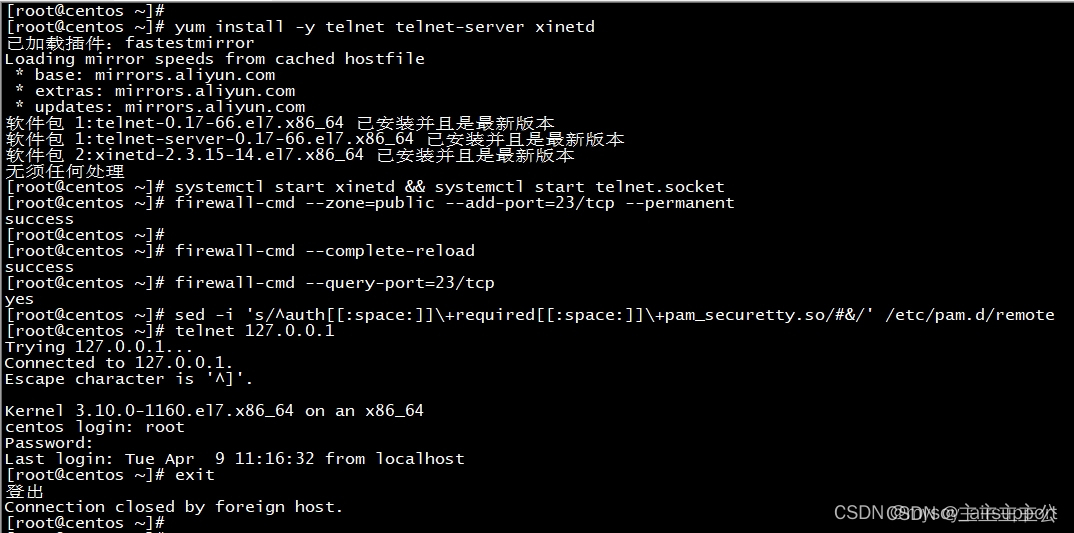

cp -rf /usr/lib/systemd/system /system.bak3.3.TELNET安装配置

#1.telnet安装

yum install -y telnet telnet-server xinetd

#2.启动telnet服务

systemctl start xinetd && systemctl start telnet.socket

#3.开放防火墙23端口

firewall-cmd --zone=public --add-port=23/tcp --permanent

#4.重新加载防火墙规则

firewall-cmd --complete-reload

#5.查询23端口放行情况

firewall-cmd --query-port=23/tcp

#6.开放telnet明文登录

sed -i 's/^auth[[:space:]]\+required[[:space:]]\+pam_securetty.so/#&/' /etc/pam.d/remote

#7.测试telnet登录

telnet ip

#8.加入开机启动

systemctl enable telnet.socket

4.升级步骤

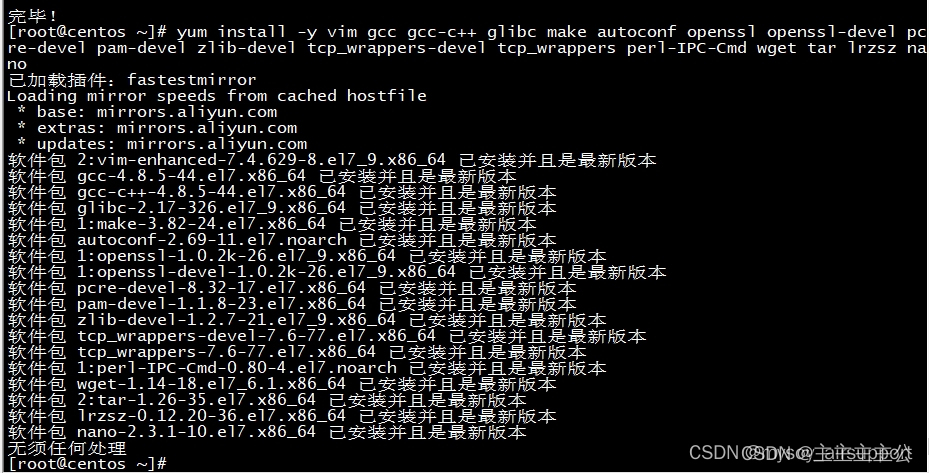

4.1.依赖及编译环境安装

yum install -y vim gcc gcc-c++ glibc make autoconf openssl openssl-devel pcre-devel pam-devel zlib-devel tcp_wrappers-devel tcp_wrappers libedit-devel perl-IPC-Cmd wget tar lrzsz nano

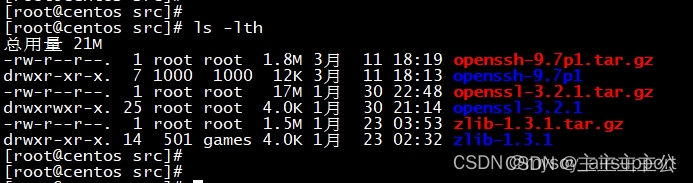

4.2.下载源码包

cd /usr/local/src

wget https://www.zlib.net/zlib-1.3.1.tar.gz

wget https://www.openssl.org/source/openssl-3.2.1.tar.gz

wget https://cdn.openbsd.org/pub/OpenBSD/OpenSSH/portable/openssh-9.7p1.tar.gz

4.3.解压源码包

cd /usr/local/src/

tar -zxvf zlib-1.3.1.tar.gz

tar -zxvf openssl-3.2.1.tar.gz

tar -zxvf openssh-9.7p1.tar.gz

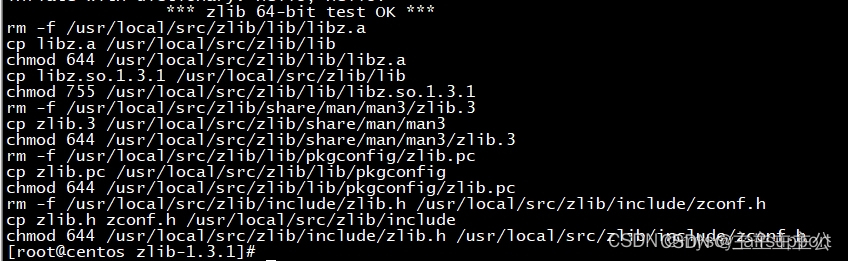

4.4.安装Zlib

#1.进入zlib-1.3.1目录

cd /usr/local/src/zlib-1.3.1

#2.配置

./configure --prefix=/usr/local/src/zlib

#3.编译及安装(编译时间预计几分钟,视机器而定)

make -j 4 && make test && make install

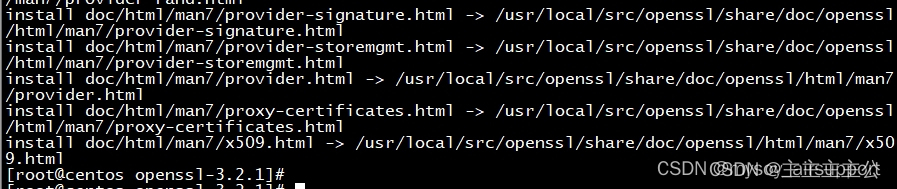

4.5.安装OpenSSL

#1.进入openssl-3.2.1目录

cd /usr/local/src/openssl-3.2.1

#2.配置

./config --prefix=/usr/local/src/openssl

#3.编译及安装(编译时间预计几分钟,视机器而定)

make -j 4 && make install

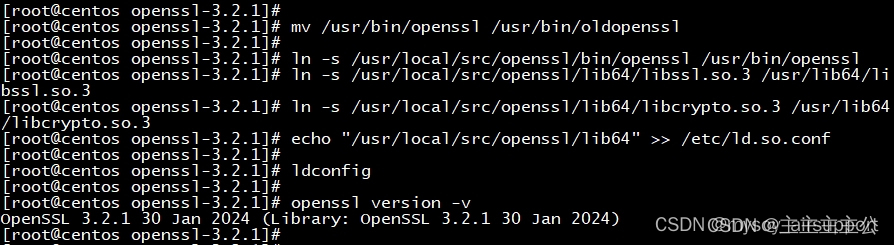

#4.配置

mv /usr/bin/openssl /usr/bin/oldopenssl

ln -s /usr/local/src/openssl/bin/openssl /usr/bin/openssl

ln -s /usr/local/src/openssl/lib64/libssl.so.3 /usr/lib64/libssl.so.3

ln -s /usr/local/src/openssl/lib64/libcrypto.so.3 /usr/lib64/libcrypto.so.3

#5.更新动态库

echo "/usr/local/src/openssl/lib64" >> /etc/ld.so.conf

ldconfig

#6.查看更新后的版本

openssl version -v

4.6.安装OpenSSH

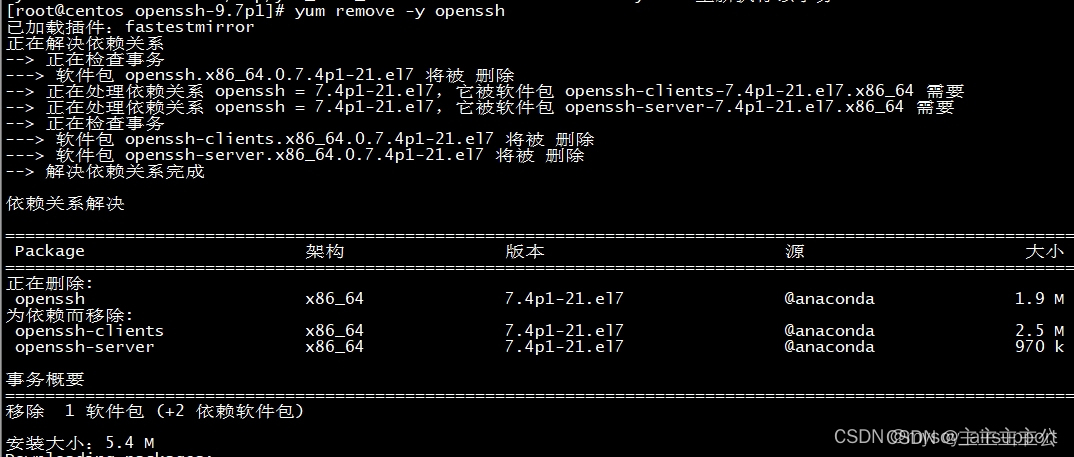

4.6.1.老版本OpenSSH卸载

#1.卸载openssh7.4p1

yum remove -y openssh

#2.清理残余文件

rm -rf /etc/ssh/*

4.6.2.OpenSSH安装

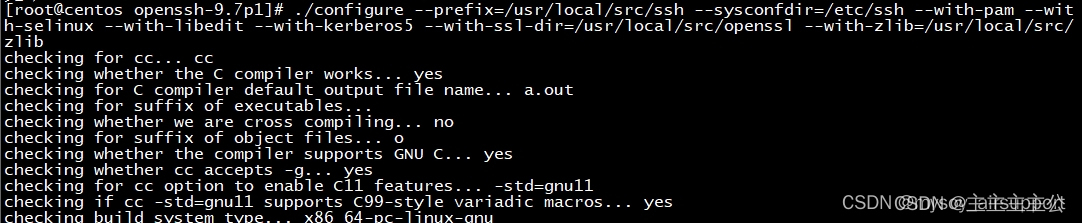

#1.进入openssh-9.7p1目录

cd /usr/local/src/openssh-9.7p1

#2.配置

./configure --prefix=/usr/local/src/ssh --sysconfdir=/etc/ssh --with-pam --with-ssl-dir=/usr/local/src/openssl --with-zlib=/usr/local/src/zlib

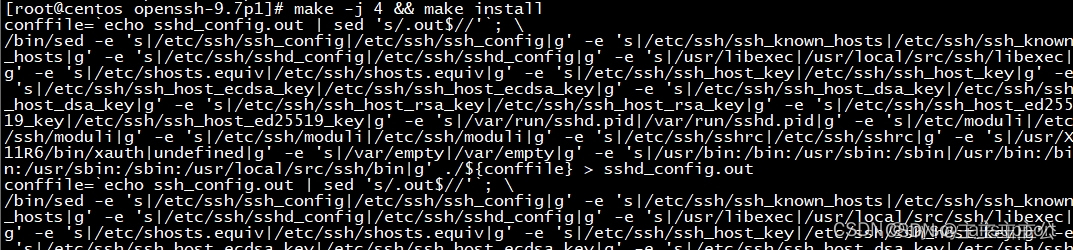

#3.编译及安装

make -j 4 && make install

#4.查看目录版本

/usr/local/src/ssh/bin/ssh -V

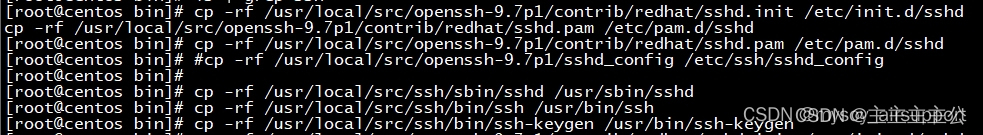

#5.复制新ssh文件

cp -rf /usr/local/src/openssh-9.7p1/contrib/redhat/sshd.init /etc/init.d/sshd

cp -rf /usr/local/src/openssh-9.7p1/contrib/redhat/sshd.pam /etc/pam.d/sshd

cp -rf /usr/local/src/ssh/sbin/sshd /usr/sbin/sshd

cp -rf /usr/local/src/ssh/bin/ssh /usr/bin/ssh

cp -rf /usr/local/src/ssh/bin/ssh-keygen /usr/bin/ssh-keygen

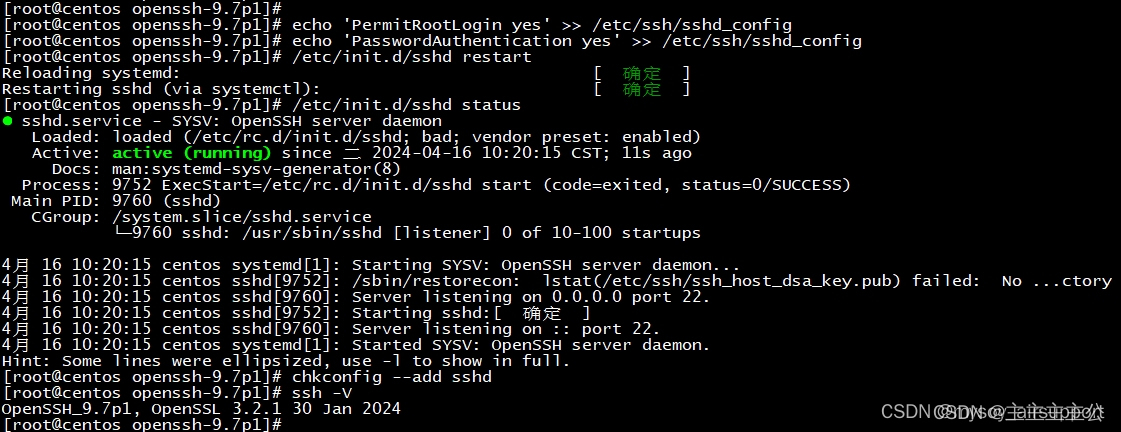

#6.允许root登录

echo 'PermitRootLogin yes' >> /etc/ssh/sshd_config

echo 'PasswordAuthentication yes' >> /etc/ssh/sshd_config

#重启sshd服务

/etc/init.d/sshd restart

#查看服务运行状态

/etc/init.d/sshd status

#添加开机启动

chkconfig --add sshd

#查看升级后ssh版本

ssh -V

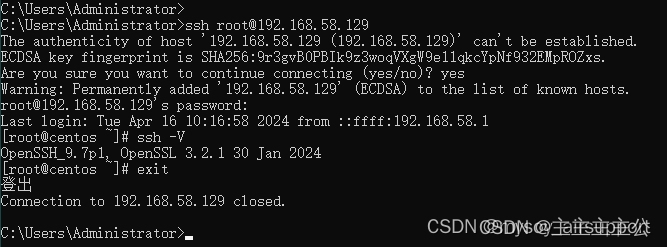

验证SSH服务

#任意终端工具测试验证(例如windows)

ssh root@服务器IP

2450

2450

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?