Douphpcms通杀漏洞

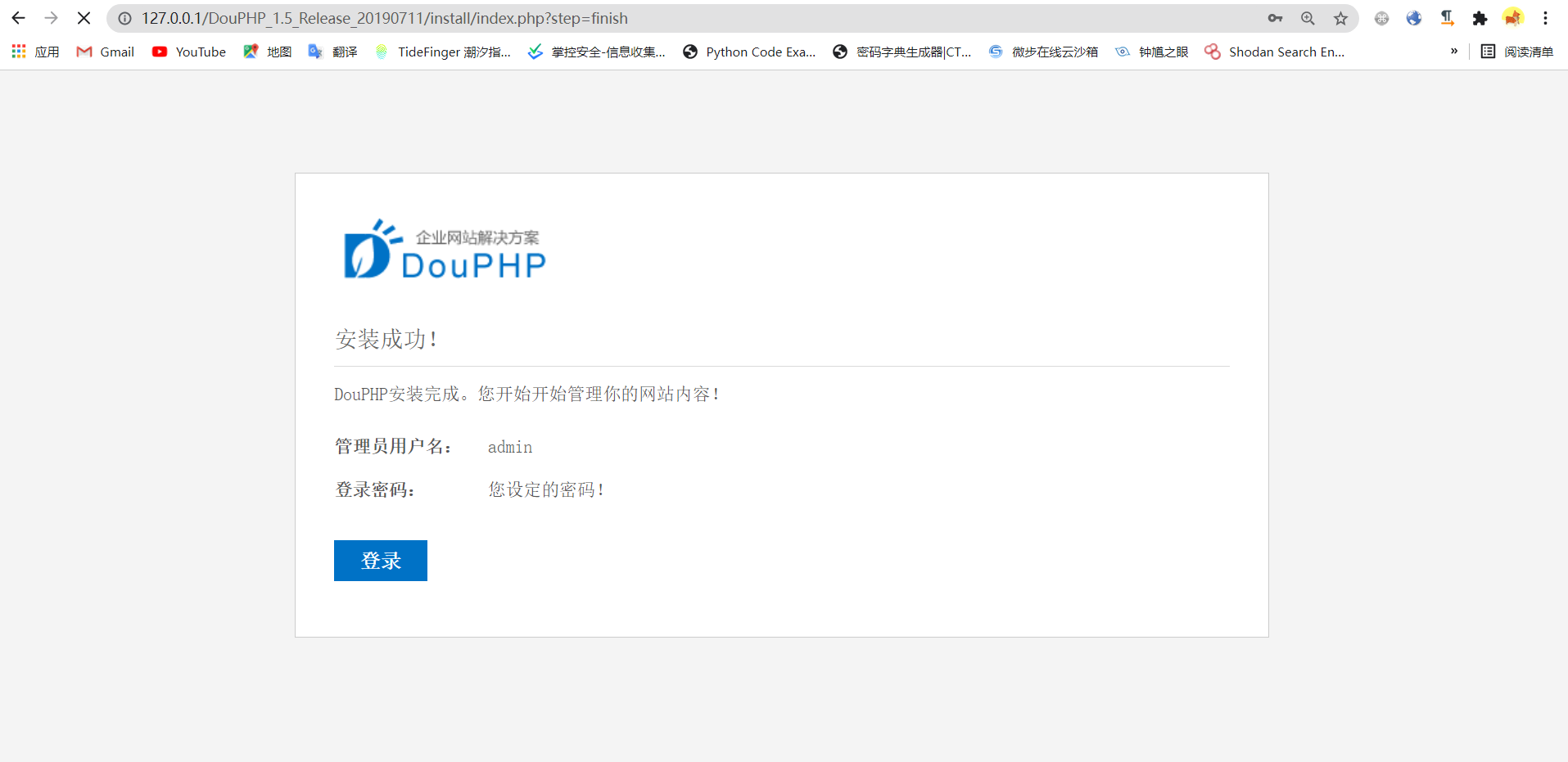

老规矩在分析cms漏洞时,先在本机上安装cms,来进行代码审计。

这个通杀漏洞的原理就是通过找到data文件中的unlink文件进行删除,然后进行重新安装这个站点,然后我们对他进行恶意的传参,然后我拿到这个站点的webshell。

这个靶场是通过cms进行搭建的,我们事先在本地搭建一个

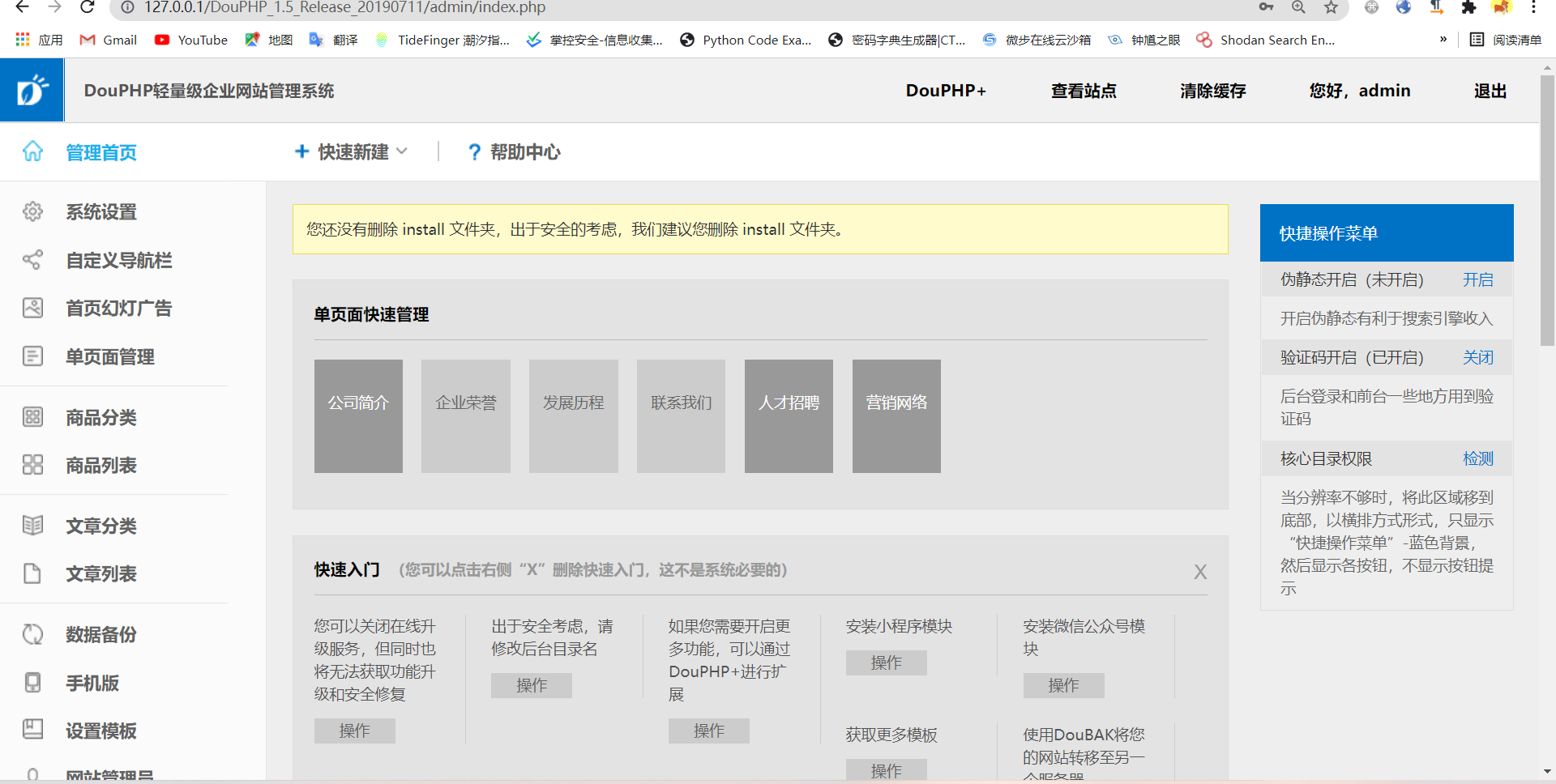

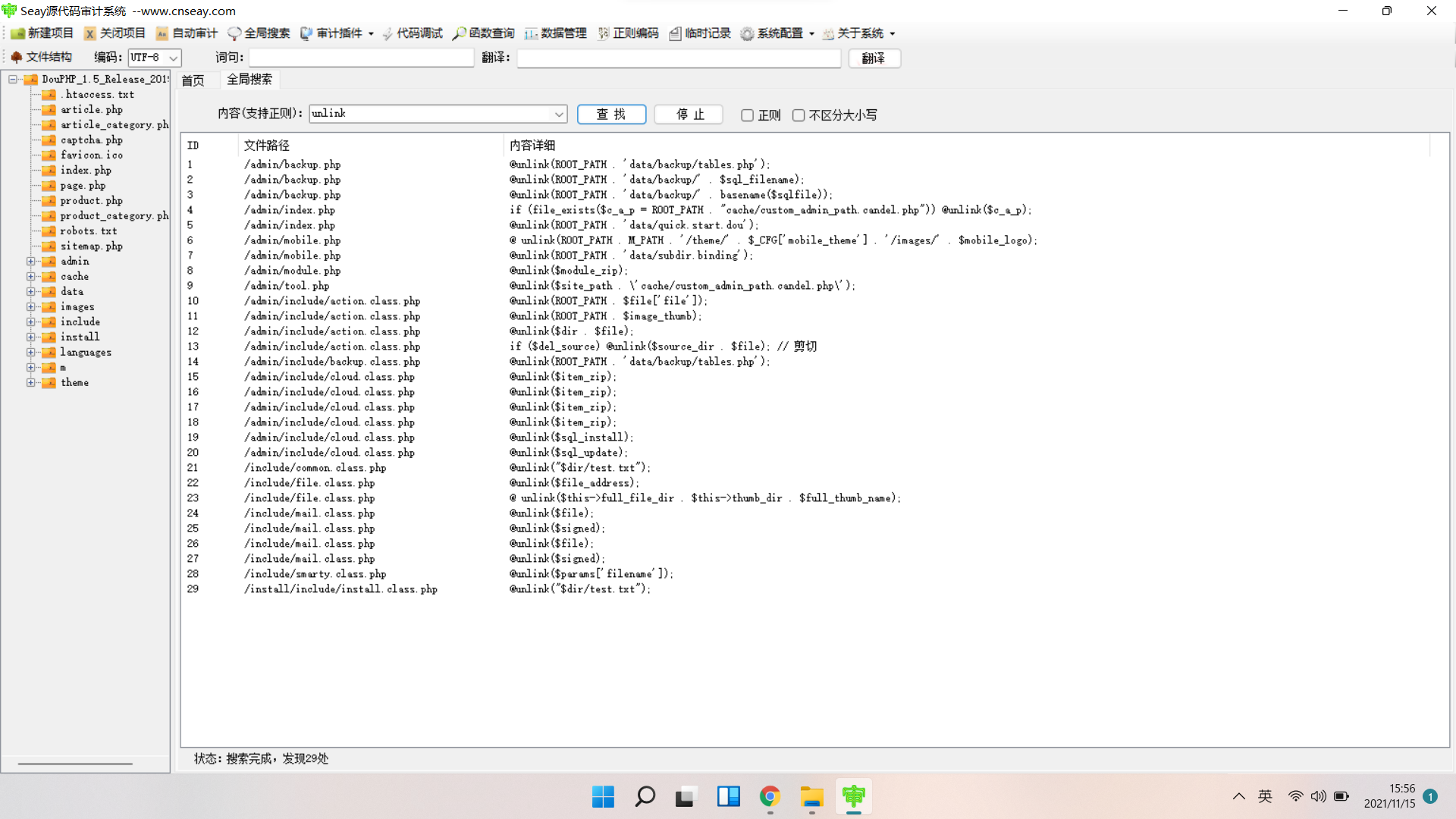

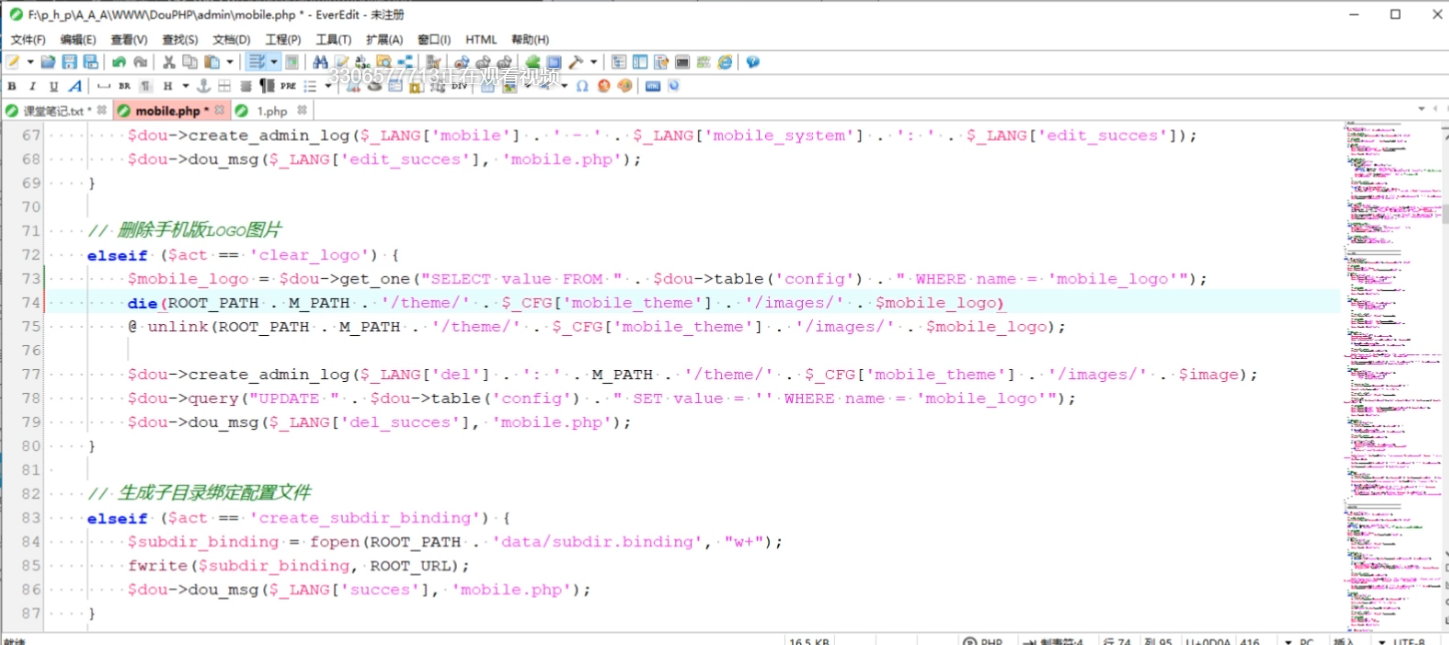

安装成功过后我们进行代码审计然后我们进行全局变量搜索,搜索函数unlink.

然后查找我们可以进行控制的地方,即控制它的传参变量

我们再这里找到了

s

q

l

_

f

i

l

e

n

a

m

e

这

个

变

量

,

进

去

查

看

后

这

里

存

在

正

则

匹

配

,

我

们

无

法

对

他

进

行

修

改

文

件

后

缀

!

[

]

(

h

t

t

p

s

:

/

/

i

m

g

−

b

l

o

g

.

c

s

d

n

i

m

g

.

c

n

/

i

m

g

c

o

n

v

e

r

t

/

d

f

e

a

098821207

b

c

f

f

827

c

d

76

b

d

77

a

e

c

0.

p

n

g

)

我

们

再

看

看

下

一

处

,

这

里

是

变

量

sql\_filename这个变量,进去查看后这里存在正则匹配,我们无法对他进行修改文件后缀  我们再看看下一处,这里是变量

sql_filename这个变量,进去查看后这里存在正则匹配,我们无法对他进行修改文件后缀我们再看看下一处,这里是变量sqlfile,这里它和文件备份和文件删除相关

然后下面的$c_a_p是事先定义好的,我们无法对其进行修改,所以我们就不用多管,直接下一个。

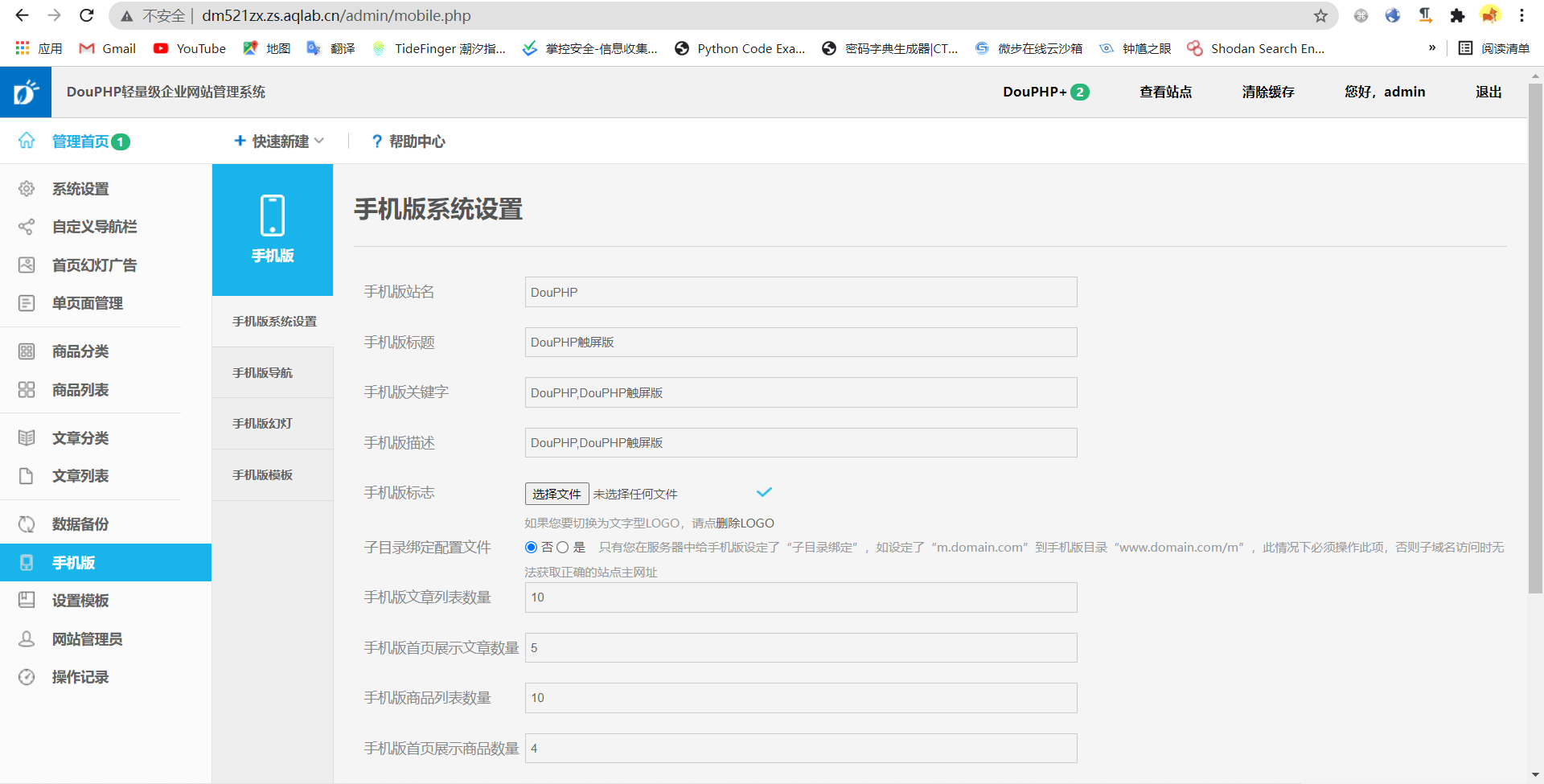

然后让我们看看这里,这里是我们的删除手机logo图片的一个代码,

这里我们还发现了它的SQL语句,继续对他进行代码审计,接下来就是需要找到一个可以进行传参的目标表内的函数

这条语句可以让我们进入目标传参表,它的可控变量是value,也就是post传参点

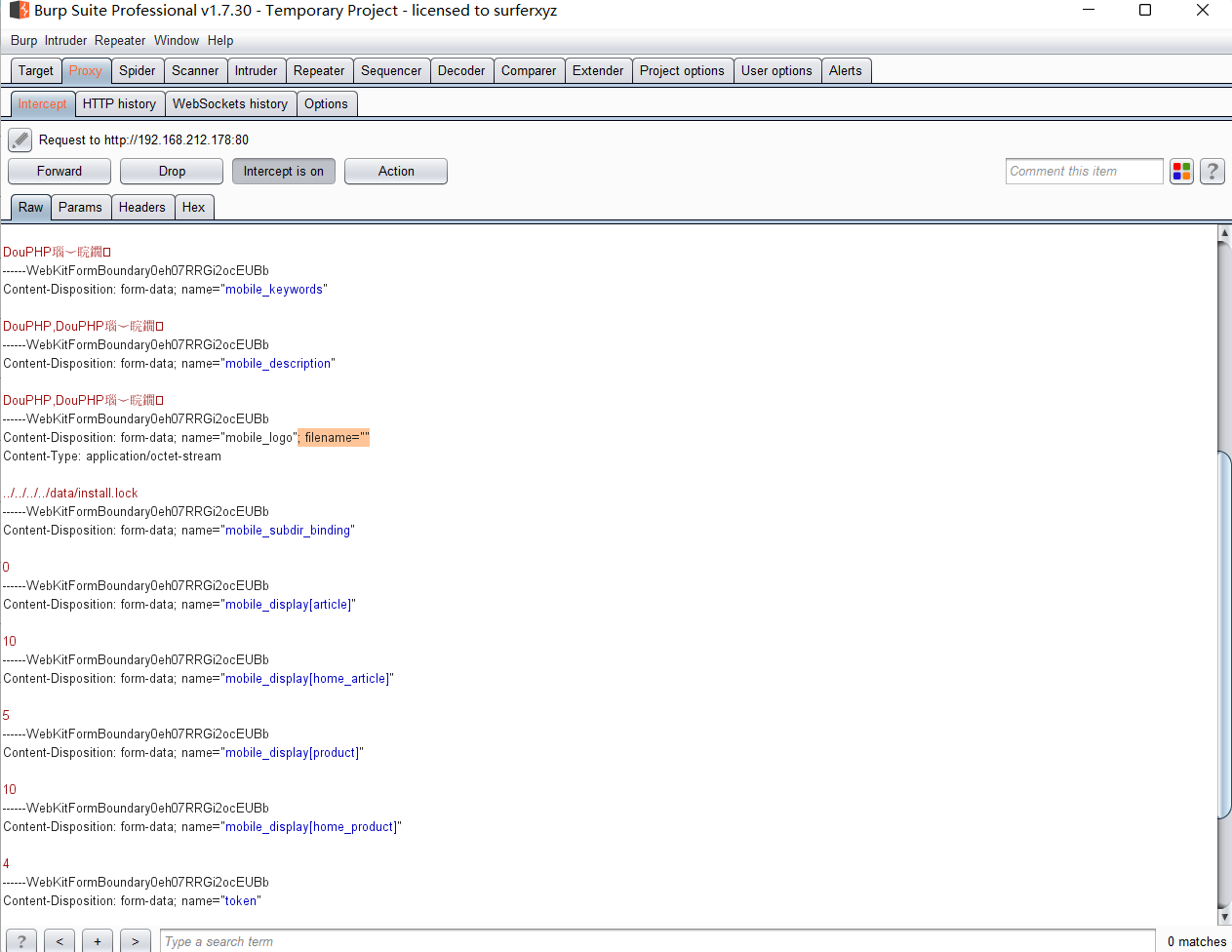

我们删除logo

然后点击提交,我们使用burp进行抓包,然后修改数据包,将filename(上传文件)删除,然后加上路径…/…/…/…/data/install.lock。这里的路径是通过上面代码审计的时候,进行输出,直接 die(删除的语句)

然后放包

我们的页面就会重置到安装页面

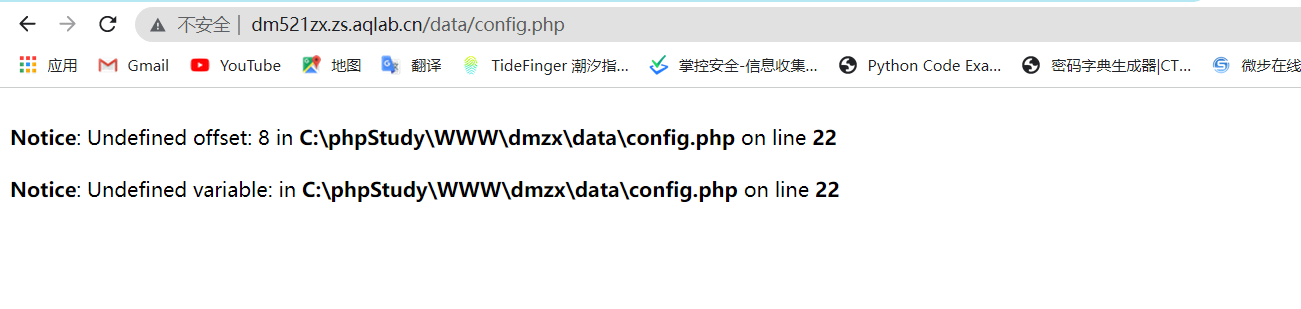

然后在安装页面对他进行木马传参,这里的数据库的信息是用来与数据库进行连接的。这里的信息一般都储存在了data里的config.php文件中。

然后访问data/config.php目录下的东西

然后直接连接菜刀

5806

5806

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?