内网环境搭建@4ut15m

搭建域环境

配置一台Windows Servers 2012 R2为域控服务器,并将一台Windows 7和一台Windows Server 8 R2加入该域.

| 系统 | IP |

|---|---|

| Windows Server 2012 R2 | 192.168.1.1 |

| Windows Server 2008 R2 | 192.168.1.2 |

| Windows 7 | 192.168.1.3 |

Windows Server 2012 R2服务器

配置IP与DNS服务器

将IP与DNS服务器设为192.168.1.1

修改主机名

修改主机名为DC.

安装域控制器服务和DNS服务

进入服务器管理器

-->添加角色和功能-->下一步-->基于角色或基于功能的安装,下一步-->下一步-->勾选Active Directory域服务和DNS服务器,下一步

-->功能界面默认即可,下一步-->下一步-->下一步-->勾选如果需要,自动重新启动目标服务器,安装

升级服务器

Active Directory服务安装完毕后,将该服务器升级为域控制器.

-->将此服务器提升为域控制器,选择添加新林,自定义根域名,下一步

-->设置目录服务还原模式密码,下一步

-->接下来不必理会DNS服务警告,下一步-->其它选项,下一步-->路径,下一步-->下一步-->安装

重启后便可登录域管理员账户

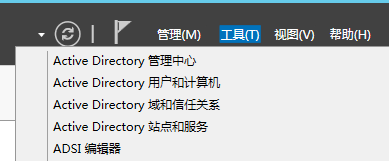

创建Active Directory用户

Active Directory用户和计算机

Windows Server 2008 R2

配置IP并加入域

登录域计算机

Windows 7

操作和上面一样.

信息查看

网络配置信息查看

ipconfig /all

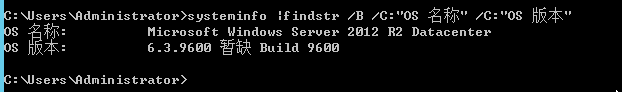

操作系统信息查看

操作系统和版本信息查看

systeminfo | findstr /B /C:"OS Name" /C:"OS Version" #英文系统用这个

systeminfo |findstr /B /C:"OS 名称" /C:"OS 版本" #中文系统用这个

要查看更详细信息可以直接systeminfo

系统体系结构查看

echo %PROCESSOR_ARCHITECTURE%

![]()

本机服务信息查看

wmic service list brief

进程列表查看

tasklist

进程信息查看

wmic process list brief

常见杀毒软件进程

| 进程 | 软件名称 |

| 360sd.exe | 360杀毒 |

| 360tray.exe | 360实时保护 |

| ZhuDongFangYu.exe | 360主动防御 |

| KSafeTray.exe | 金山卫士 |

| SafeDogUpdateCenter.exe | 服务器安全狗 |

| McAfee McShield.exe | McAfee |

| egui.exe | NOD32 |

| AVP.exe | 卡巴斯基 |

| avguard.exe | 小红伞 |

| bdagent.exe | BitDefender |

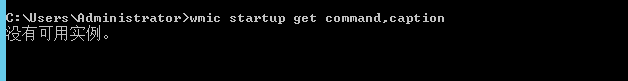

启动程序信息查看

wmic startup get command,caption

计划任务查看

schtasks /query /fo list /v

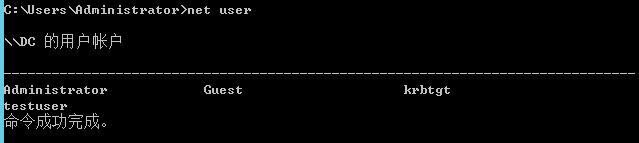

用户列表查看

net user

获取本地管理员信息

net localgroup administrators

查看当前在线用户

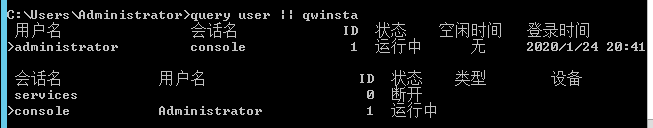

query user || qwinsta

列出或断开本地计算机与所连接的客户端之间的会话

net session

还有很多,下面给个表

| 功能 | 命令 | 备注 |

|---|---|---|

| 端口列表 | netstat -ano | |

| 补丁列表 | wmic qfe get Caption,Description,HotFixID,InstalledOn | systeminfo里也有,然后命令不分大小写 |

| 本机共享列表 | net share | 本机共享列表和可访问的域共享列表 |

| 路由表 | route print | |

| arp缓存表 | arp -a |

防火墙相关操作

| 功能 | 命令 | 备注 |

|---|---|---|

| 关闭防火墙 | netsh firewall set opmode disable | windows server 2003之后的版本为: netsh advfirewall set allprofiles state off |

| 查看防火墙配置 | netsh firewall show config | |

| 修改防火墙配置 | netsh firewall add allowedprogram c:\nc.exe "allow nc" enable #允许指定程序(nc.exe)全部连接 netsh advfirewall firewall add rule name="Allow nc" dir=out action=allow program="C: \nc.,exe" #允许指定程序退出 netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389 action=allow #允许3389端口放行 | 2003之后的版本为: netsh advfirewall add rule name="pass nc" dir=in action=allow |

| 自定义防火墙日志的存储位置 | netsh advfirewall set currentprofile logging filename "C:\windows\temp\fw.log" |

596

596

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?