下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/

目录

前言

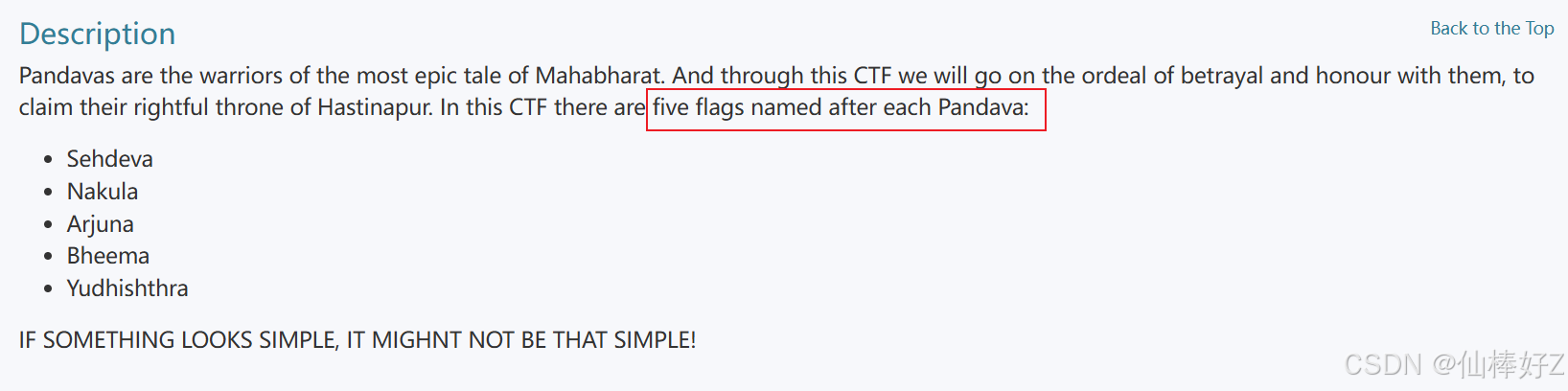

开始前看到靶机简介,知道这次靶机有5个flag,分别以下列名字为名

若出现靶机无法获取ip情况下请参考 → 解决靶机ip问题

本次虚拟机ip:

kali主机:192.168.4.231

vulnhub靶机:192.168.4.223信息收集

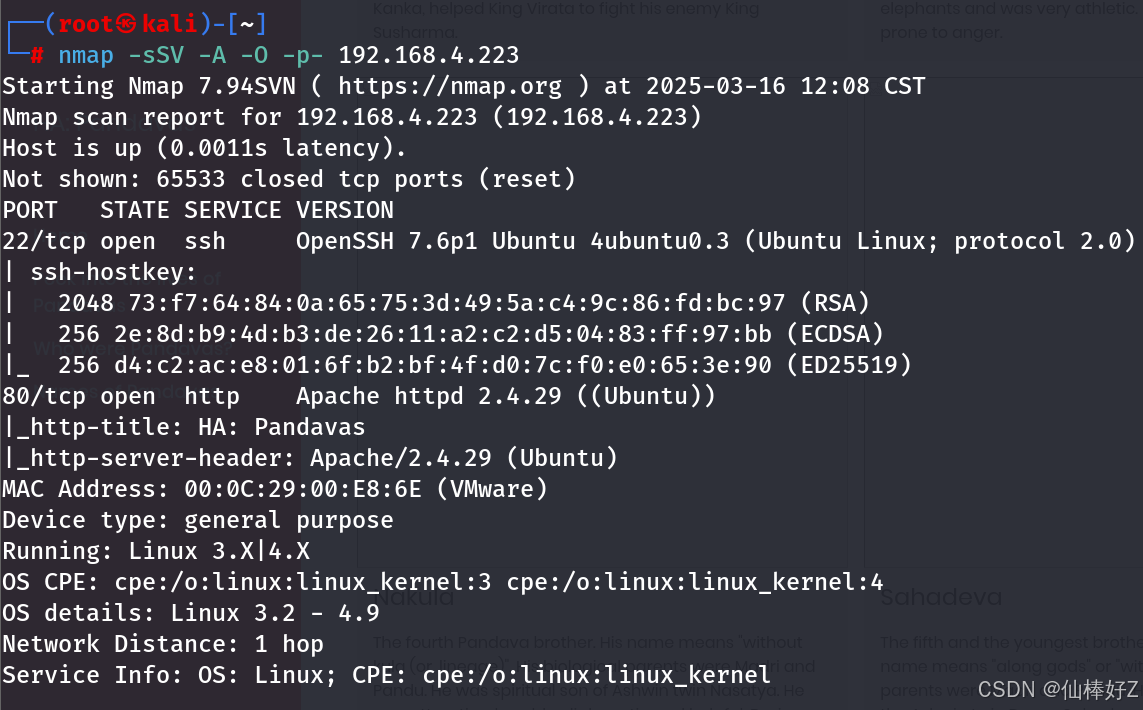

端口扫描(Nakul、Sahadev)

1.arp-scan后使用nmap进行扫描,发现22、80端口开放

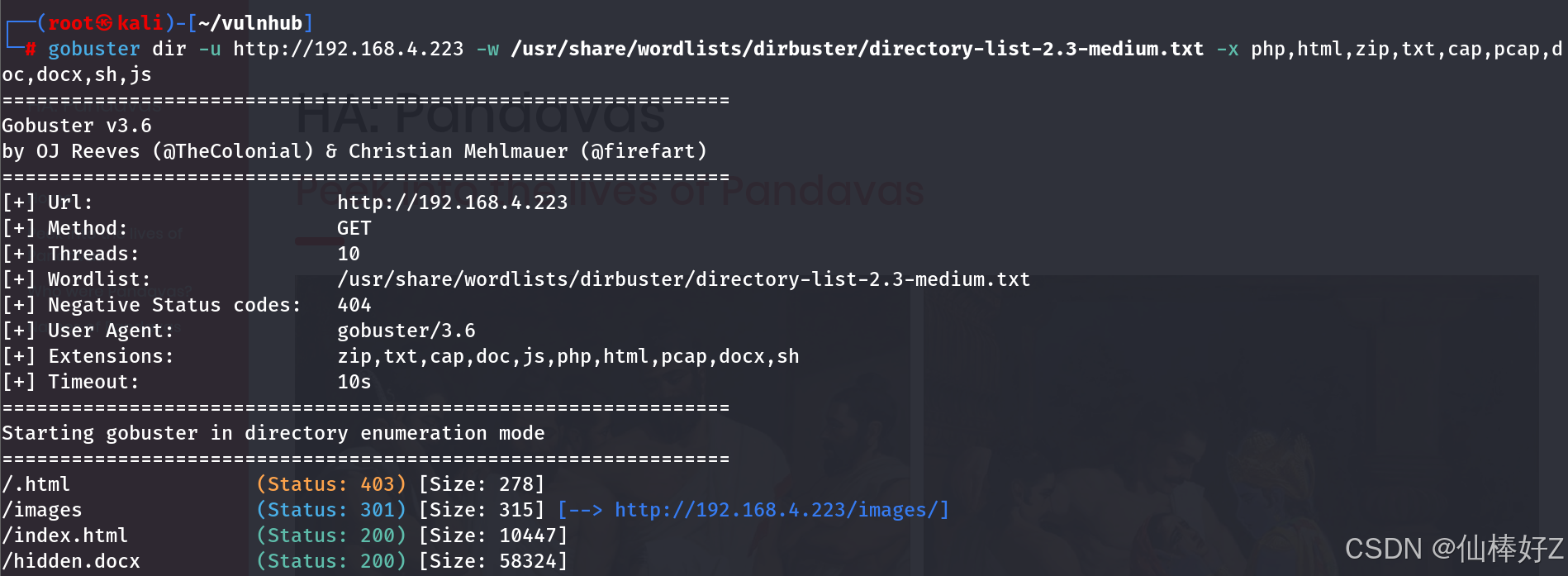

2.进入80页面查看,无可利用信息,目录扫描也没发现,我们试试用gobuster扫深点,将可能想到的隐藏文件后缀放上去,扫了一会,发现有个hidden.docx

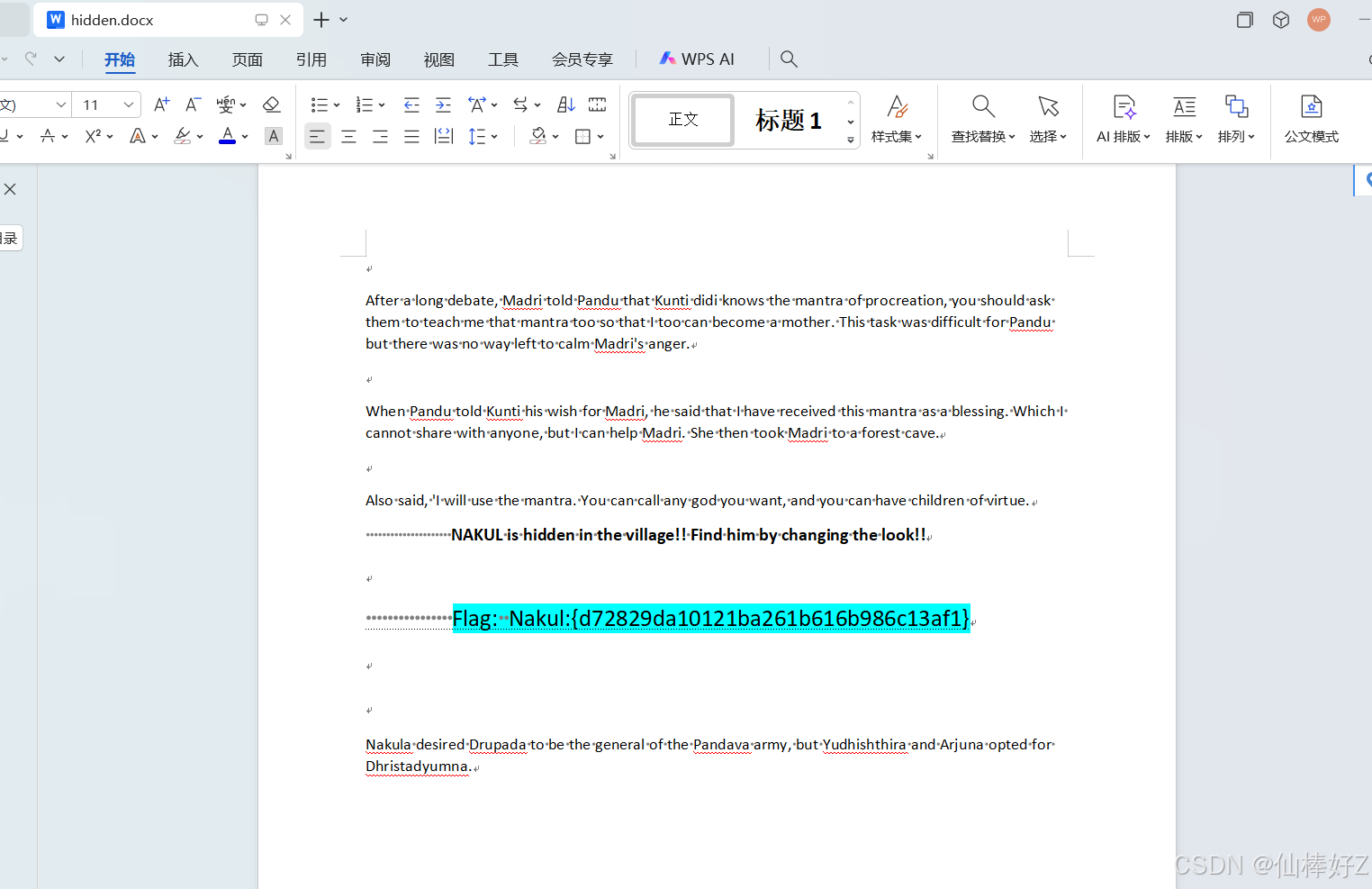

3.放到页面下载后,复制到windows查看,拖到最后看见第一个flag - Nakul

Flag: Nakul:{d72829da10121ba261b616b986c13af1}

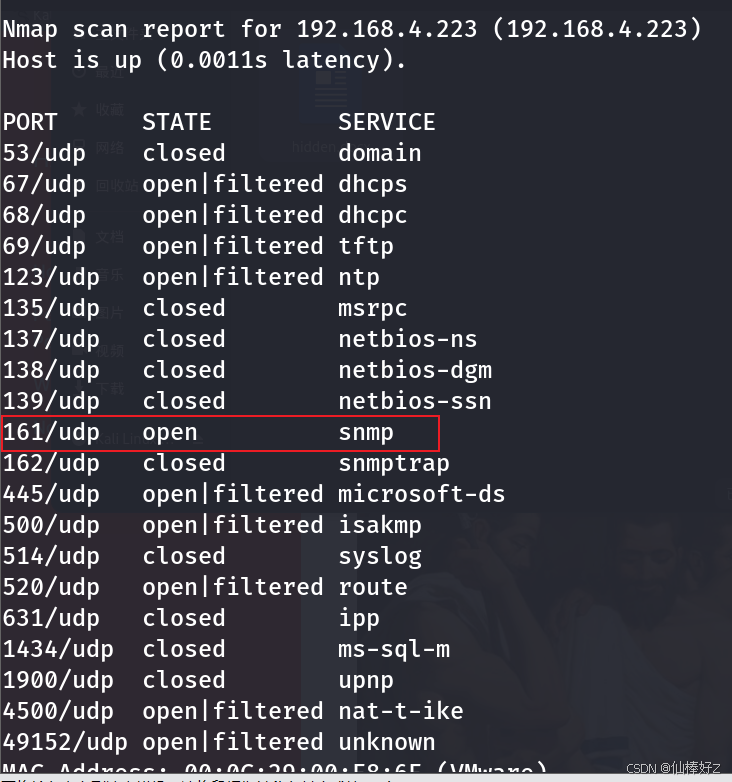

4.回到页面,既然没其他信息了,我们去试试nmap用udp扫描下(一般打靶机在扫端口时最好tcp和udp都扫下,往往udp会有些可以枚举的端口开启)

nmap -sU --top-ports 20 192.168.4.223

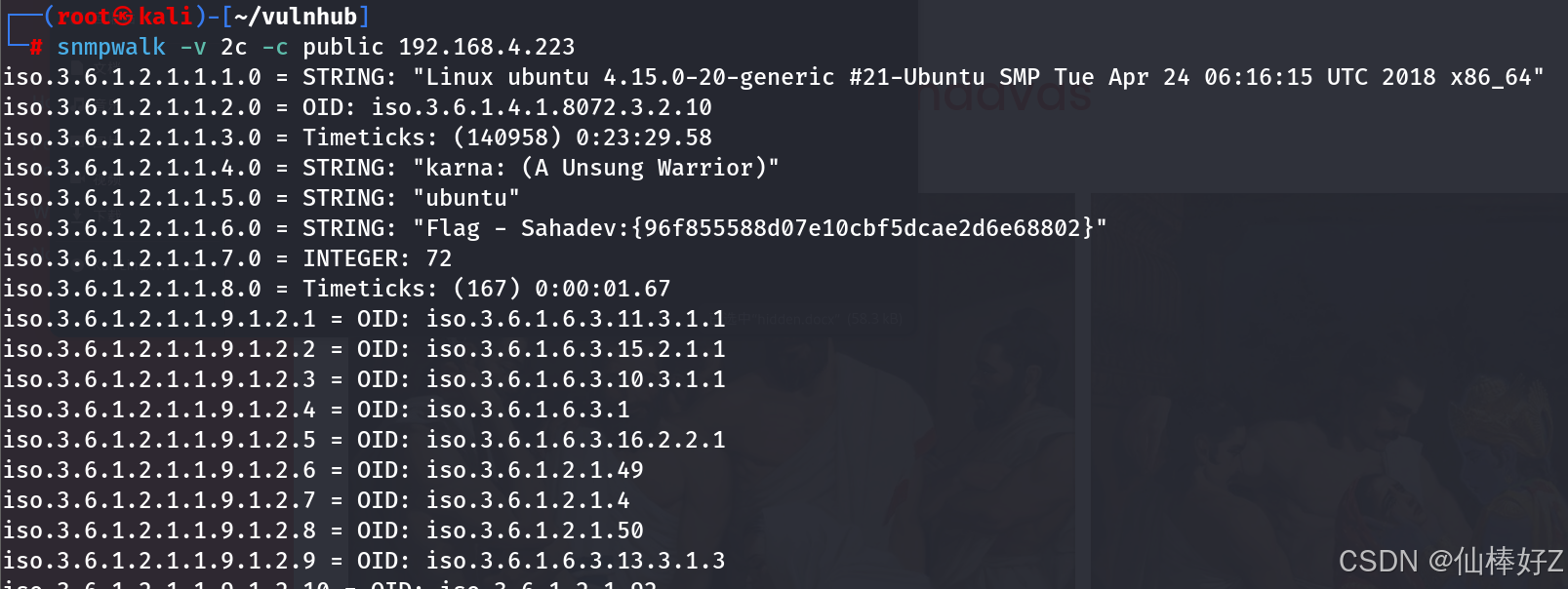

5.可以看见snmp端口开启,试下用snmpwalk扫描,发现第二个flag - Sahadev

snmpwalk -v 2c -c public 192.168.4.223

Flag - Sahadev:{96f855588d07e10cbf5dcae2d6e68802}

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1267

1267

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?