题目链接:

http://123.206.31.85/files/99278e700add95793a765b13ab1314ea/reverse_3.exe

tips:

查壳无壳(截图略)

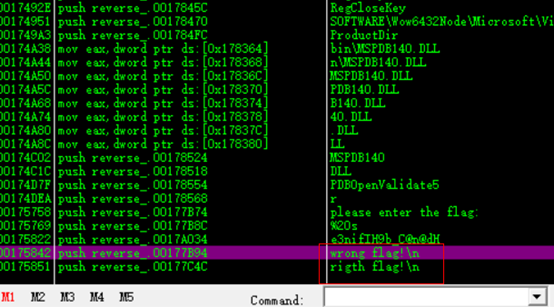

载入OD

搜索字符串

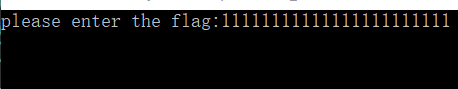

随意输入1111111111111111111

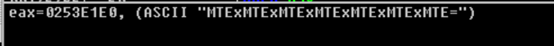

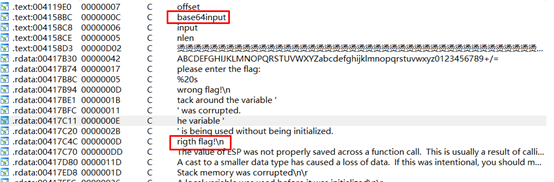

发现进行了base64加密

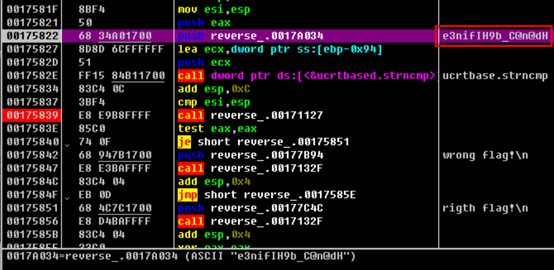

再向下单步 发现、

结合IDA看下

int sub_4156E0()

{

size_t v0;// eax@6

constchar*v1;// eax@6

size_t v2;// eax@9

char v4;// [sp+0h] [bp-188h]@6

char v5;// [sp+Ch] [bp-17Ch]@1

size_t v6;// [sp+10h] [bp-178h]@3

size_t j;// [sp+DCh] [bp-ACh]@6

size_t i;// [sp+E8h] [bp-A0h]@1

char Dest[108];// [sp+F4h] [bp-94h]@5</

本文详细介绍了在bugkuCTF平台上的一道名为love的逆向题目,通过分析程序流程,发现字符串处理涉及到base64加密与解密。通过Python脚本解密给出的Str2字符串,得到正确答案flag{i_l0ve_you}。

本文详细介绍了在bugkuCTF平台上的一道名为love的逆向题目,通过分析程序流程,发现字符串处理涉及到base64加密与解密。通过Python脚本解密给出的Str2字符串,得到正确答案flag{i_l0ve_you}。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

416

416

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?