拿到靶机发现是apache2,随手ls一下

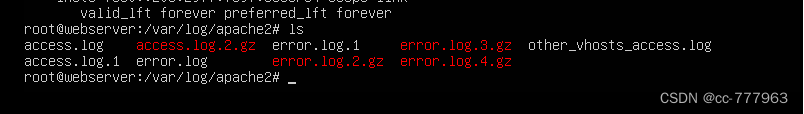

这里就是apache的日志了,使用ll查看一下文件大小

发现access.log.1是记录的日志,access.log是我自己访问web时生成的新的日志。

这里我使用ssh链接靶机,查看起来更方便下载。

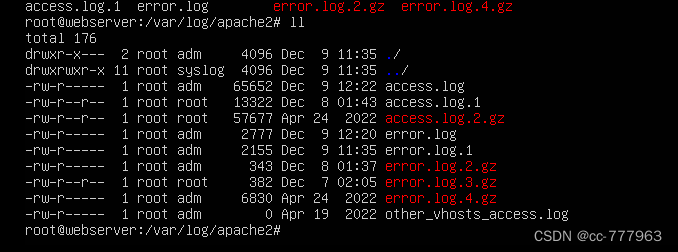

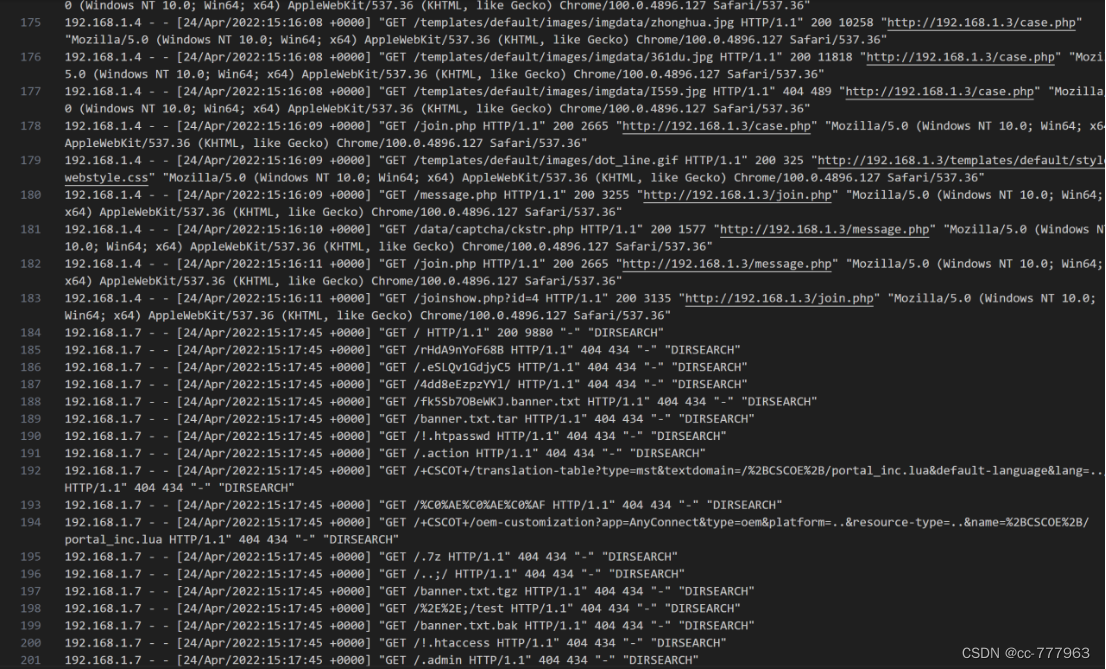

下载下来之后大致看了一下日志,在184行这里都是使用dirsearch扫描目录的所有攻击的IP是192.168.1.7

在往下分析,在9185行这里出现攻击者的的ua头,里面出现操作系统Linux x86_64

在往下分析,在9203行这里出现了1.php?2002=id这里只是linux的id命令,回到linux中查看1.php是否是木马。

1.php是典型的一句话木马,前面的时间就是第一次攻击时间,后面就是路径和密码

将网站打包下载下来使用d顿扫一下

出现隐藏木马footer.php

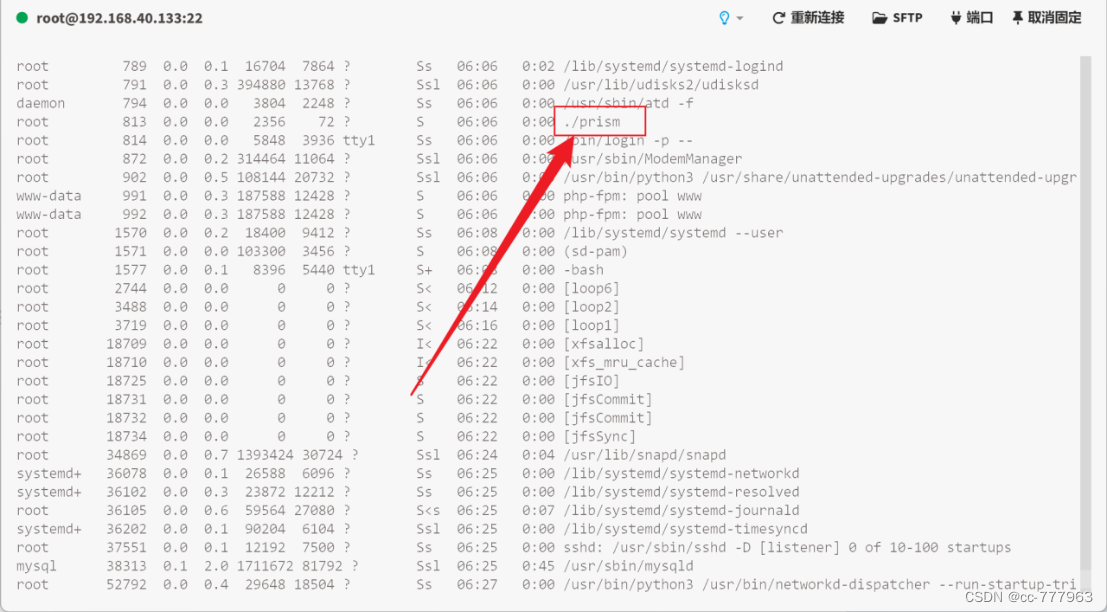

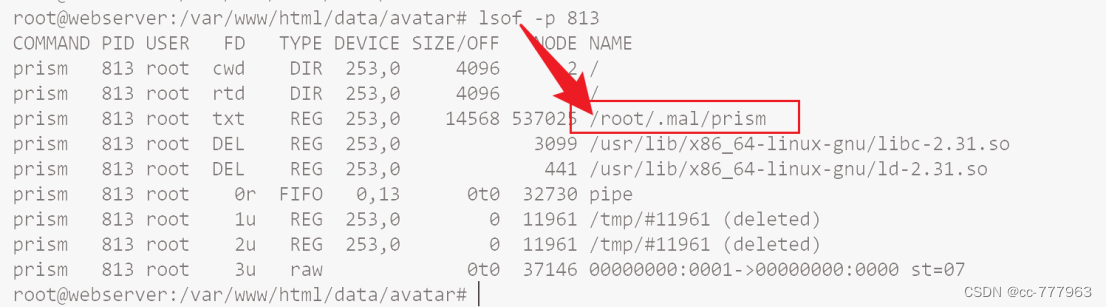

查看linux进程ps -aux,发现有一个prism的进程,这是备课的时候认识的一个单词prism(凌镜计划),就再次搜索了一下这个单词,确定是木马。

参考地址https://www.cnblogs.com/lingerhk/p/4009909.html

使用lsof -p [pid]确定文件位置。

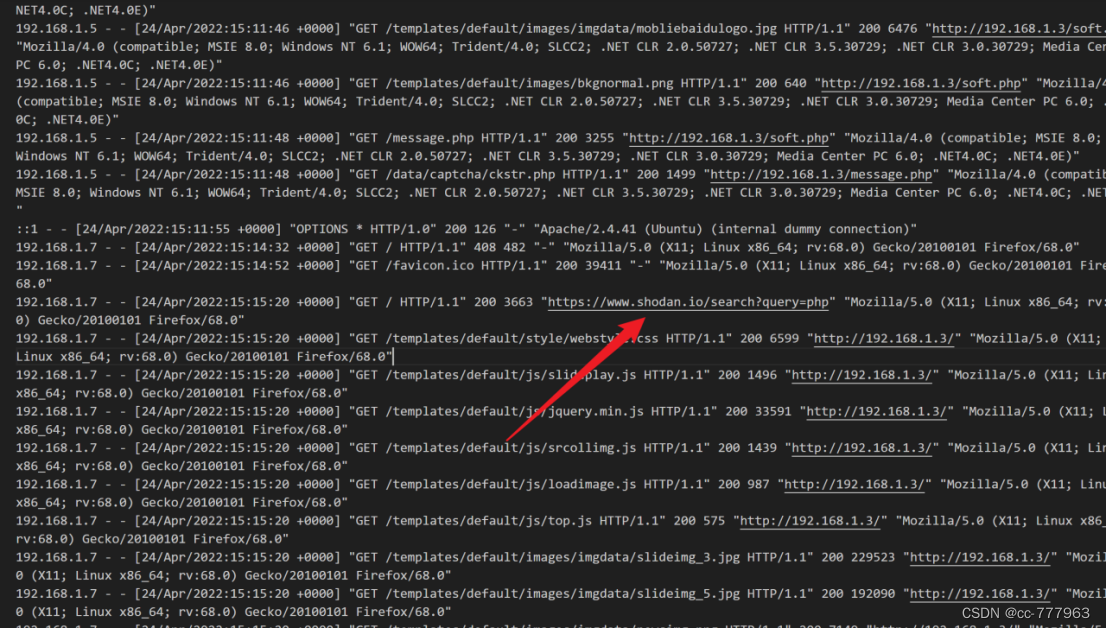

最后还剩一个收集地址,收集地址应该是黑暗浏览器之类的,在往上分析的时候发现有一个shodan,无疑收集平台是shoudan

答案:

- 192.168.1.7

- Linux x86_64

- Shodan

- DIRSEARCH

- 24/Apr/2022:15:26:42

- /var/www/html/data/avatar/1.php 2022

- /var/www/html/footer.php

- Prism

- /root/.mal/prism

Linux下的ICMP反弹后门:PRISM

靶场环境:

链接:https://pan.baidu.com/s/1a0XNG64AfAqbM-6eQgXRPw?pwd=fc9t

提取码:fc9t

729

729

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?