目录

OWASPJoomScan项目介绍

JoomScan是一个开源项目,其主要目的是实现漏洞检测的自动化,以增强Joomla CMS开发的安全性。该工具基于Perl开发,能够轻松无缝地对各种Joomla项目进行漏洞扫描,其轻量化和模块化的架构能够保证扫描过程中不会留下过多的痕迹。它不仅能够检测已知漏洞,而且还能够检测到很多错误配置漏洞和管理权限漏洞等等。除此之外,OWASP JoomScan使用起来非常简单,不仅提供了非常友好的用户界面,而且还能够以HTML或文本格式导出扫描报告。 目前,OWASP JoomScan已集成到了Kali Linux发行版之中

作用

- 自动化

- 版本枚举

- 漏洞枚举(基于版本)

- 组件枚举

- 组件漏洞枚举

- 防火墙检测

- 文本或HTML格式导出数据

- 查找常见日志文件

- 查找常见备份文件

关于 JoomScan

-h或--help查看帮助-v或--version查看版本

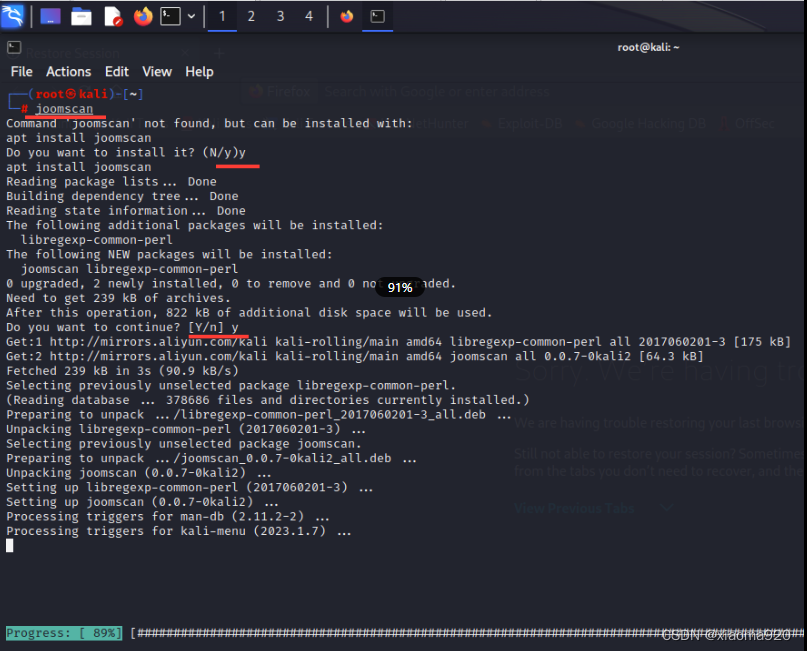

1、在kali linux中安装joomscan

2、JoomScan登录界面

输入joomscan,然后回车,就进入了joomscan的操作界面,如下图示:

下图是输入joomscan回车后的结果:

上图中,由于命令参数没有输入全,因此无法进行操作,如果命令不熟悉,可以输入joomscan --help查询参数的格式,如下图示:

Help : 帮助:

Usage: joomscan [options] 用法: joomscan扫描 [选项]

--url | -u <URL> | The Joomla URL/domain to scan.

--网址 |-u <URL> | 要扫描的 Joomla URL/域。

--enumerate-components | -ec | Try to enumerate components.

--枚举组件 |-EC | 尝试枚举组件。

--cookie <String> | Set cookie.

--user-agent | -a <User-Agent> | Use the specified User-Agent.

--用户代理 |-a <User-Agent> | 使用指定的用户代理。

--random-agent | -r | Use a random User-Agent.

--随机代理 |-r | 使用随机用户代理。

--timeout <Time-Out> | Set timeout.

--超时 <Time-Out> | 设置超时。

--proxy=PROXY | Use a proxy to connect to the target URL

Proxy example: --proxy http://127.0.0.1:8080

https://127.0.0.1:443

socks://127.0.0.1:414

--代理=代理 | 使用代理连接到目标 URL

代理示例: --代理 http://127.0.0.1:8080

https://127.0.0.1:443

socks://127.0.0.1:414

--about | About Author

--关于我们 | 作者简介

--help | -h | This help screen.

--帮助 |-h | 此帮助

--version | Output the current version and exit.

--版本 | 输出当前版本并退出。

3、 扫描对象OWASP BWA中的Joomla

如下图示,这里靶机OWASP BWA的IP地址是192.168.17.137,网站的网址是:http://192.168.17.137。实验时要看清楚自己靶机的地址。

在kali linux中通过firefox火狐浏览器访问靶机提供的web网址:http://192.168.17.137

上图中点击Joomla可以看到这个存在漏洞的网站,如下图示:

命令:joomscan -u http://192.168.17.137/joomla,下图是扫描结果:

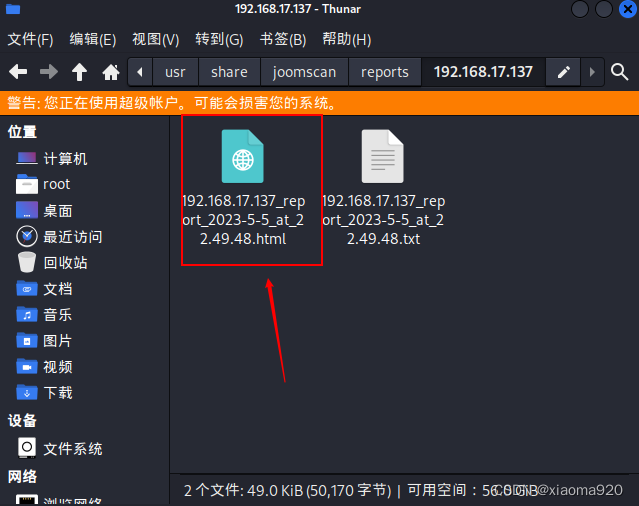

文件保存

上图中,扫描结果中给出了Joomlia的版本,漏洞类型、CVE编号,以及一些对渗透测试人员非常有用的信息,比如可以利用的公开漏洞。

扫描结束时,joomScan会显示出存储扫描结果的文件的所在路径,扫描结果一般存储在/usr/share/joomscan/reports/192.168.17.137。

左键双击图标File System,如下图示:

左键双击:192.168.17.137_report_2023-5-5_at_22.49.48

扫描报告如下:

相关咨询

OWASP文档:Category:OWASP Joomla Vulnerability Scanner Project - OWASP

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?