springboot+mybatis整合shiro

就像雨总会停,雾总会散,同样地没有谁会一直失败

简单学习了一下shiro,简单记录一下。

1.shiro是什么

Apache Shiro是一个强大且易用的Java安全框架,执行身份验证、授权、密码和会话管理。使用Shiro的易于理解的API,您可以快速、轻松地获得任何应用程序,从最小的移动应用程序到最大的网络和企业应用程序。

2.主要功能

shiro主要有三大功能模块:

- Subject:主体,一般指用户。

- SecurityManager:安全管理器,管理所有Subject,可以配合内部安全组件。(类似于SpringMVC中的DispatcherServlet)

- Realms:用于进行权限信息的验证,一般需要自己实现。

3.细分功能

- Authentication:身份认证/登录(账号密码验证)。

- Authorization:授权,即角色或者权限验证。

- Session Manager:会话管理,用户登录后的session相关管理。

- Cryptography:加密,密码加密等。

- Web Support:Web支持,集成Web环境。

- Caching:缓存,用户信息、角色、权限等缓存到如redis等缓存中。

- Concurrency:多线程并发验证,在一个线程中开启另一个线程,可以把权限自动传播过去。

- Testing:测试支持;

- Run As:允许一个用户假装为另一个用户(如果他们允许)的身份进行访问。

- Remember Me:记住我,登录后,下次再来的话不用登录了。

4.权限参数

| Filter Name | 功能 |

| anno | 不需要授权、登录就可以访问。eg:/index |

| authc | 需要登录授权才能访问。eg:/用户中心 |

| authcBasic | Basic HTTP身份验证拦截器 |

| logout | 退出拦截器。退出成功后,会 redirect到设置的/URI |

| noSessionCreation | 不创建会话连接器 |

| perms | 授权拦截器:perm['user:create'] |

| port | 端口拦截器.eg:port[80] |

| rest | rest风格拦截器 |

| roles | 角色拦截器。eg:role[administrator] |

| ssl | ssl拦截器。通过https协议才能通过 |

| user | 用户拦截器。eg:登录后(authc),第二次没登陆但是有记住我(remmbner)都可以访问。 |

5.代码结构

6.项目结构

1.pom.xml

<dependency>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

<version>1.18.20</version>

</dependency>

<dependency>

<groupId>org.mybatis.spring.boot</groupId>

<artifactId>mybatis-spring-boot-starter</artifactId>

<version>2.1.1</version>

</dependency>

<dependency>

<groupId>com.alibaba</groupId>

<artifactId>druid</artifactId>

<version>1.1.12</version>

</dependency>

<dependency>

<groupId>log4j</groupId>

<artifactId>log4j</artifactId>

<version>1.2.12</version>

</dependency>

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

<version>6.0.5</version>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<dependency>

<groupId>junit</groupId>

<artifactId>junit</artifactId>

<version>4.13.2</version>

<scope>test</scope>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-test</artifactId>

<scope>test</scope>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-thymeleaf</artifactId>

<version>2.5.4</version>

</dependency>

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-spring</artifactId>

<version>1.7.1</version>

</dependency>

<dependency>

<groupId>org.thymeleaf</groupId>

<artifactId>thymeleaf</artifactId>

<version>3.0.12.RELEASE</version>

</dependency>

2.application.yaml

spring:

datasource:

username: root

password: 123456

url: jdbc:mysql://localhost:3306/mybatis?useUnicode=true&characterEncoding=utf-8&useSSL=false&serverTimezone=UTC

driver-class-name: com.mysql.jdbc.Driver

type: com.alibaba.druid.pool.DruidDataSource

# 下面为连接池的补充设置,应用到上面所有数据源中

# 初始化大小,最小,最大

initial-size: 5

min-idle: 5

max-active: 20

# 配置获取连接等待超时的时间

max-wait: 60000

# 配置间隔多久才进行一次检测,检测需要关闭的空闲连接,单位是毫秒

time-between-eviction-runs-millis: 60000

# 配置一个连接在池中最小生存的时间,单位是毫秒

min-evictable-idle-time-millis: 300000

validation-query: SELECT 1 FROM DUAL

test-while-idle: true

test-on-borrow: false

test-on-return: false

# 打开PSCache,并且指定每个连接上PSCache的大小

pool-prepared-statements: true

# 配置监控统计拦截的filters,去掉后监控界面sql无法统计,'wall'用于防火墙

max-pool-prepared-statement-per-connection-size: 20

filters: stat,wall,log4j

use-global-data-source-stat: true

# 通过connectPropertie,属性来打开mergeSql功能;慢SQL记录

connect-properties: druid.stat.mergeSql=true;druid.stat.slowSqlMillis=5000

#配置监控统计拦截的filters,stat:监控统计、log4j:日志记录、wall:防御sql注入

#如果允许时报错 java.lang.ClassNotFoundException: org.apache.log4j.Priority

#则导入log4j依赖即可,Maven地址: https: //mvnrepository.com/artifact/log4j/log4jfilters: stat, wall,log4j

3.application.propertise

mybatis.type-aliases-package=com.ny.springshiro.pojo

mybatis.mapper-locations=classpath:mapper/*.xml

4.实体类

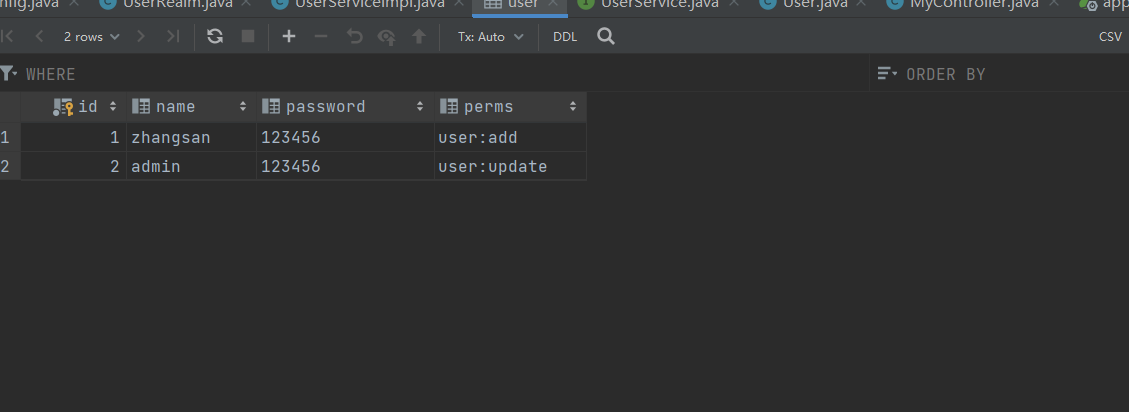

记得在数据库建对应的表

import lombok.AllArgsConstructor;

import lombok.Data;

import lombok.NoArgsConstructor;

@Data

@AllArgsConstructor

@NoArgsConstructor

public class User {

private int id;

private String name;

private String password;

private String perms;//用户权限

}

5.config

shiroconfig.java

import org.apache.shiro.mgt.DefaultSecurityManager;

import org.apache.shiro.spring.web.ShiroFilterFactoryBean;

import org.apache.shiro.web.mgt.DefaultWebSecurityManager;

import org.springframework.beans.factory.annotation.Qualifier;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import java.util.HashMap;

import java.util.Map;

@Configuration

public class ShiroConfig {

//shiroFilterFactoryBean subject

@Bean

public ShiroFilterFactoryBean shiroFilterFactoryBean(@Qualifier("manager") DefaultSecurityManager defaultSecurityManager){ ShiroFilterFactoryBean filterFactoryBean = new ShiroFilterFactoryBean();

filterFactoryBean.setSecurityManager(defaultSecurityManager);

Map<String,String>filterMap=new HashMap<>();

//要授权的页面都在这里加

filterMap.put("/user/add","perms[user:add]");//这里带user:add的才能进add页面

filterMap.put("/user/update","perms[user:update]");//带user:update的才能进update页面

filterMap.put("/user/*","authc");

filterFactoryBean.setLoginUrl("/tologin");

filterFactoryBean.setFilterChainDefinitionMap(filterMap);

return filterFactoryBean;

}

//DefaultSecurityManager

@Bean(name = "manager")//@Qualifier传入的是方法名

public DefaultWebSecurityManager defaultSecurityManager(@Qualifier("userRealm") UserRealm userRealm){

DefaultWebSecurityManager manager = new DefaultWebSecurityManager();

manager.setRealm(userRealm);

return manager;

}

//realm

@Bean

public UserRealm userRealm(){

return new UserRealm();

}

userRealm.java

import com.ny.springshiro.pojo.User;

import com.ny.springshiro.service.UserService;

import com.ny.springshiro.service.UserServiceImpl;

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.*;

import org.apache.shiro.authz.AuthorizationInfo;

import org.apache.shiro.authz.SimpleAuthorizationInfo;

import org.apache.shiro.realm.AuthenticatingRealm;

import org.apache.shiro.realm.AuthorizingRealm;

import org.apache.shiro.subject.PrincipalCollection;

import org.apache.shiro.subject.Subject;

import org.springframework.beans.factory.annotation.Autowired;

public class UserRealm extends AuthorizingRealm{

@Autowired

UserService userService;

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principalCollection) {

System.out.println("=====>执行了授权");

Subject subject = SecurityUtils.getSubject();

User currentUser = (User) subject.getPrincipal();

SimpleAuthorizationInfo info = new SimpleAuthorizationInfo();

info.addStringPermission(currentUser.getPerms());

return info;

}

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken authenticationToken) throws AuthenticationException {

System.out.println("======>执行了认证");

UsernamePasswordToken token = (UsernamePasswordToken) authenticationToken;

User user = userService.queryUserByName(token.getUsername());

if (user==null){

return null;//抛出异常

}

//密码验证,shiro做

return new SimpleAuthenticationInfo(user,user.getPassword(),"");

}

}

6.controller

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.AuthenticationException;

import org.apache.shiro.authc.UnknownAccountException;

import org.apache.shiro.authc.UsernamePasswordToken;

import org.apache.shiro.subject.Subject;

import org.springframework.stereotype.Controller;

import org.springframework.ui.Model;

import org.springframework.web.bind.annotation.RequestMapping;

@Controller

public class MyController {

@RequestMapping({"/","/index"})

public String toIndex(Model model){

model.addAttribute("msg","hello shiro!");

return "index";

}

@RequestMapping("/user/add")

public String add(){

return "user/add";

}

@RequestMapping("/user/update")

public String update(){

return "user/update";

}

@RequestMapping("/tologin")

public String toLogin(){

return "login";

}

@RequestMapping("/login")

public String login(String username,String password,Model model){

//获取当前用户

Subject subject = SecurityUtils.getSubject();

//封装用户的登录数据

UsernamePasswordToken token = new UsernamePasswordToken(username,password);

try {

//进行验证,这里可以捕获异常,然后返回对应信息

subject.login(token);

return "index";

// subject.checkRole("admin");

// subject.checkPermissions("query", "add");

} catch (UnknownAccountException e) {

model.addAttribute("msg","用户名错误");

return "login";

} catch (AuthenticationException e) {

model.addAttribute("msg","密码错误");

return "login";

}

}

}

7.mapper

import com.ny.springshiro.pojo.User;

import org.apache.ibatis.annotations.Mapper;

import org.springframework.stereotype.Repository;

@Mapper

@Repository

public interface UserMapper {

public User queryUserByName(String name);

}

8.service

UserService.java

import com.ny.springshiro.pojo.User;

import org.springframework.stereotype.Service;

@Service

public interface UserService {

public User queryUserByName(String name);

}

UserServiceImpl.java

import com.ny.springshiro.mapper.UserMapper;

import com.ny.springshiro.pojo.User;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.stereotype.Service;

@Service

public class UserServiceImpl implements UserService{

@Autowired

UserMapper userMapper;

@Override

public User queryUserByName(String name) {

return userMapper.queryUserByName(name);

}

}

演示效果

这是我的用户表,zhangsan只有有进入add页面的权限

下面是演示效果

ps:这是我看网上的视频教程总结的,只是做个记录

240

240

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?